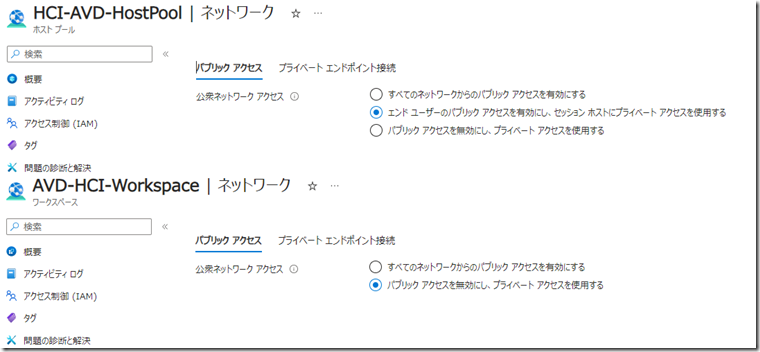

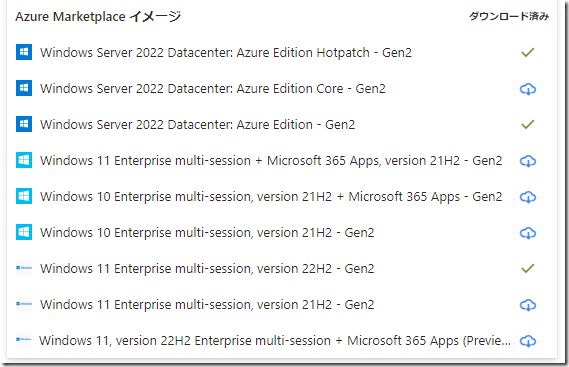

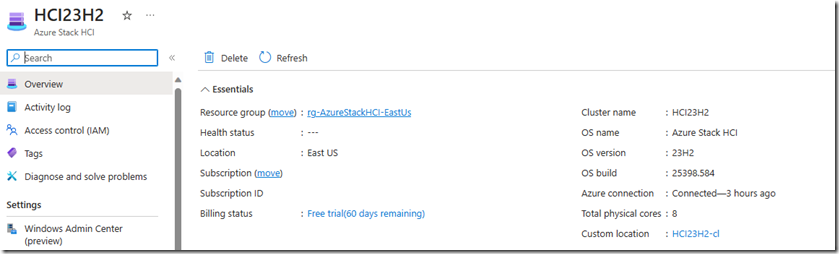

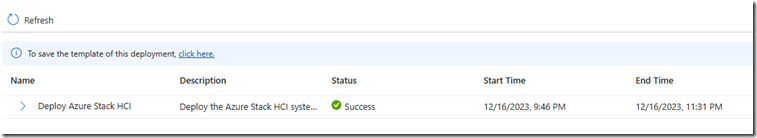

本ブログでも Azure Stack HCI 23H2 プレビュー (25398.584) を展開する際のメモ で検証をしていたのですが、Azure Stack HCI 23H2 の一般提供 (General Available) されました。23H2 の GA により、AVD for Azure Stack HCI も GA となっています。

23H2 のリリースノートはこちらから。

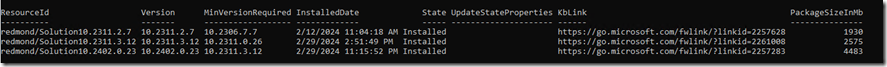

Azure StackHCI 22H2 から 23H2 へのアップグレードについては、About Azure Stack HCI, version 23H2 deployment に次の記載があり、現時点では、インプレースアップグレードシナリオはサポートされていないようです。

Important

Azure Stack HCI, version 23H2 is the latest GA version, which doesn’t support upgrade from version 22H2. Begin with a new 2311 deployment, update to 2311.2, and strictly follow version 23H2 deployment instructions. Don’t mix steps from version 22H2 and version 23H2.

GA のアナウンスには次の記載がありますので、22H2 からアップデートについては、今後の状況をウォッチしておく必要があるのではないでしょうか。23H2 からは標準で Arc リソースブリッジの展開も行われますので、アップデートが実施できるようになった場合にどのような対応をすればよいのかは気にかかりますね。

Coming soon: update from 22H2 to 23H2

Azure Stack HCI will offer an in-place update from version 22H2 to version 23H2. This is our fourth annual release since launching as a subscription service, and we’re heartened by our customers’ success keeping Azure Stack HCI up to date: over 97% of clusters are running the latest version, 22H2.

This year’s update is the most advanced yet: every cluster will get the Azure Arc infrastructure, the Lifecycle Manager, and more during the update. Our highest priority is to ensure that the update is seamless, so we’re taking some extra time for testing. We expect to start offering the update to a few customers as soon as next month, gradually expanding to everyone over the course of the year. Thank you for your patience as we get this right.

Until the 23H2 update has been offered to everyone, we’ll continue supporting version 22H2.

There is no end date for Azure Stack HCI version 22H2 servicing or support at this time.

Read the rest of this entry »