Azure Active Directory (Azure AD) は無償で利用できる Azure AD Free がありますが、Azure AD Free でも多要素認証 (MFA) が限定的に使用することができます。

Azure AD Free で多要素認証を使用する場合の関連情報をメモとして残しておきたいと思います。

SQL Server の情報をメインに Microsoft 製品の勉強内容を日々投稿

Azure Active Directory (Azure AD) は無償で利用できる Azure AD Free がありますが、Azure AD Free でも多要素認証 (MFA) が限定的に使用することができます。

Azure AD Free で多要素認証を使用する場合の関連情報をメモとして残しておきたいと思います。

Azure AD の CBA では、認証バインドの設定として「単一要素認証」と「多要素認証」を選択することができます。

CBA を使用した多要素認証については、次のドキュメントでも触れられています。

CBA の多要素認証の設定が何を表しているのかが理解できていなかったので、本投稿でメモを残しておきたいと思います。

Azure AD の証明書ベースの認証 (CBA) をスマートカードで検証する環境を準備してみる からの継続した検証のメモを。

CBA は、モバイルデバイスもサポートされており、Android / iOS でも使用することができます。

普段使用している iOS / Android とは別に、使用していない昔の機種が手元になったので、これらを使用して検証ができるのかを確認してみました。

今回使用したのは次の機種となっており古いものなのですが、CBA の要件は、Android 5.0 以降 / iOS 9 以降と要件は厳しくないので証明書のインストールから Office ポータルへのアクセスについてはこれらの機種でも対応することが可能でした。

Android については、Android Studio をインストールし、Android Emulator を使用することでも検証することはできます。

先日公開した次の投稿では、CBA で使用する証明書は AD CS を使用していたのですが、発行機関としてはエンタープライズ CA として設定した環境を使用していました。

スタンドアロン CA から発行した証明書でも検証することができるかを試したところ、スタンドアロン CA でも要件が満たせたのでその際の作業内容を残しておきたいと思います。

今回は Windows Server 2022 を使用してスタンドアロン CA を作成しています。

先日投稿した、Azure AD の証明書ベースの認証 (CBA) をスマートカードで検証する環境を準備してみる では 証明書失効リストの配布ポイント (CDP) の構成は行っていなかったのですが、CDP を構成してみたので情報を残しておきたいと思います。

投稿を書いている時点ではプレビュー機能となりますが、Azure AD では証明書ベースの認証 (CBA) を使用するkとができるようになりました。

CBA を使用したログインの基本的な流れについては Azure AD 証明書ベース認証を試してみた がとても参考になり、基本的な作業の流れはこの記事を確認しておけば問題ないのですが、物理デバイスと組み合わせた場合にはどのようになるのかを検証する必要があり、検証環境を作ってみました。

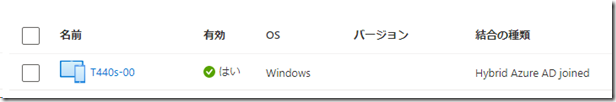

今回使用しているベースの環境は次のようになります。

Azure AD 証明書ベース認証を試してみた で解説されている証明書を使用した認証については、AD CS を展開して「ユーザー」の証明書テンプレートを使用してドメインユーザーで証明書を作成することで、CBA の認証をすることができますので、その環境を構築してから検証を実施しています。

今回は証明書の失効については検証していないので、証明書失効リスト (CRL) の配布ポイント (CDP) については構築せずに検証しています。(CDP については、Azure BLOB ストレージを匿名アクセス許可でファイルを公開することでもできるのかなと思いつつ検証していません)