TMG はプロキシの機能を備えていますので、キャッシング + リバースプロキシとして設定をすることが可能です。

今日はその設定をまとめてみたいと思います。

Read the rest of this entry »

Archive for the ‘ISA’ Category

TMG でキャッシング + リバースプロキシを設定

Edge On TMG を Exchange 2010 SP1 で構築

Edge on TMG (TMG と Exchange エッジ トランスポートの共存環境) を Exchange 2010 SP1 で構築するための方法をまとめてみたいと思います。

今回は以前構築した Exchange 2010 RU4 + TMG 2010 SP1 の環境を使用しいます。

■エッジ トランスポートに Exchange Server 2010 SP1 を適用

まずは、Exchange Server 2010 SP1 を適用してます。

- Exchange Server 2010 SP1 を実行します。

- [アップグレード用 Exchange 言語オプションの選択] をクリックして、言語オプションを選択します。

言語オプションの選択ですが、[DVD に含まれる言語のみをアップグレードする] を選択してアップグレードをしようとすると以下のメッセージが表示され、失敗となります。

言語パックは、現在のサーバーにインストールされており、Exchange バイナリでアップグレードする必要があります。

アップグレード操作で言語バンドルを指定してください。

ヘルプを参照するにはここをクリックしてください…

http://technet.microsoft.com/ja-JP/library/ms.exch.err.default(EXCHG.141).aspx?v=14.1.218.11&e=ms.exch.err.Ex28883C&l=0&cl=cpアップグレードの場合、[DVD に含まれる~] は使えないようですので以下のURL から言語パックバンドルをダウンロードして、[言語バンドルからすべての言語をアップグレードする] を使用して、言語オプションを指定するようにします。

Microsoft Exchange Server 2010 SP1 言語パック バンドル - 言語オプションの選択が終了したら、[Microsoft Exchange Server アップグレードのインストール] をクリックします。

- [次へ] をクリックします。

- [使用許諾契約書に同意します。] を選択して、[次へ] をクリックします。

- 前提条件のチェックが実行されます。

エッジ トランスポートと TMG が共存している場合、以下のエラーが発生します。

‘IsaManagedCtrl’ () プロセス (ID: 3256) で開かれているファイルがあるため、アップグレードを続行できません。

プロセスを閉じてセットアップを再起動してください。

ヘルプを参照するにはここをクリックしてください…

http://technet.microsoft.com/ja-JP/library/ms.exch.err.default(EXCHG.141).aspx?v=14.1.218.11&e=ms.exch.err.Ex28883C&l=0&cl=cp[IsaManagedCtrl] ですが、[Microsoft Forefront TMG Managed Control] サービスになります。

インストール時にはこのサービスを停止した状態にしておきます。

- [アップグレード] をクリックしてアップグレードを実行します。

- アップグレードが完了したら、[終了] をクリックします。

- 再起動後に、[Microsoft Forefront TMG Managed Control] サービスを開始しようとしたところ以下のエラーが発生してしまい、サービスを起動することができませんでした…。

サーバーを再起動しても状況は変わらず、TMG 2010 の管理コンソールを確認すると、[電子メール ポリシー] でエラーが発生してしまっています。

TMG 2010 SP1 ですが、Exchange 2010 SP1 には対応していないバージョンとなっています。

Exchange 2010 SP1 に対応させるためには TMG 2010 SP1 RU1 を適用する必要があります。

Forefront TMG 2010 Service Pack 1 用のソフトウェア更新プログラム 1

■TMG 2010 SP1 RU1 の適用

TMG 2010 SP1 RU1 をダウンロードして適用し、Exchange 2010 SP1 に対応させてみたいと思います。

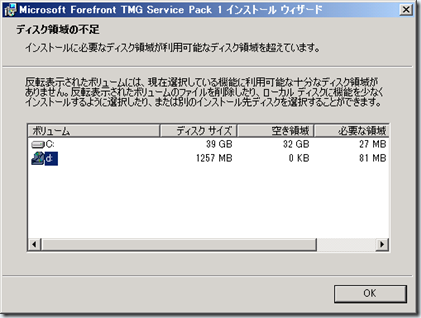

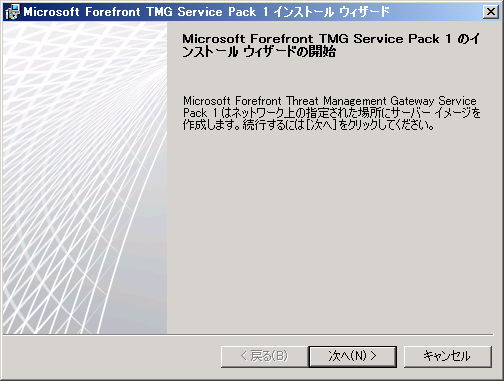

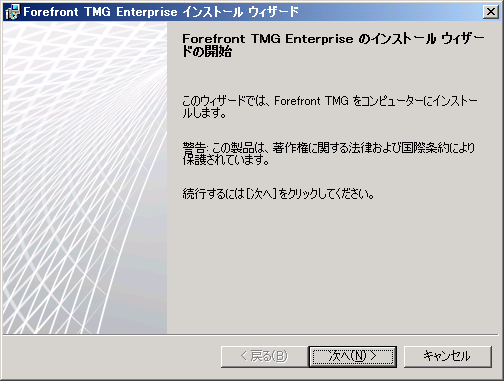

- TMG 2010 SP1 RU1 を実行してインストーラーを起動します。

- [次へ] をクリックします。

- [使用許諾契約書に同意します] を選択し、[次へ] をクリックします。

- [次へ] をクリックします。

# 今回は TMG の管理者としてログオンしているので、ログオンユーザーで接続が可能です。

- [インストール] をクリックして、SP1 RU1 を適用します。

- [完了] をクリックします。

- [はい] をクリックしてサーバーを再起動します。

以上で SP1 RU1 の適用は完了です。

[Microsoft Forefront TMG Managed Control] サービスも起動して、[電子メール ポリシー] のエラーも出力されなくなっています。

# [Microsoft Forefront TMG Managed Control] サービスは手動起動しないとちょっと調子悪かったりしましたが…。

Exchange 2010 の現時点の最新版は Exchange 2010 SP1 RU1 ですが、このバージョンでも [電子メール ポリシー] は起動しました。

Exchange Server 2010 Service Pack 1 用の更新プログラムのロールアップ 1 (KB2407028)

Edge on TMG を Exchange 2010 SP1 で構築する場合、TMG を SP1 RU1 にしないと正常に機能が起動しないので注意する必要がありそうです。

Exchange 2010 と TMG 2010 の共存環境の構築

Exchange Server 2010 のエッジ トランスポートサーバーと Threat Management Gateway (TMG) 2010 は共存することが可能になっています。

TMG 2010 では [電子メール ポリシー] という設定があります。

上記のダイアログにも表示されているようにこの機能を使用するためには Forefront Protection 2010 for Exchange (FPE) と Exchange のエッジ トランスポートサーバーをインストールしている必要があります。

この構成は以下の 3 種類のソフトで構成されます。

- Exchange Server 2010 エッジ トランスポート

- Forefront Protection 2010 for Exchange Server

- Forefront Threat Management Gateway 2010

自宅の検証環境にも TMG とエッジ トランスポートは構築されているのですが、常時起動しているサーバーで起動するにはリソースが足りていないので、複数の物理サーバーで実行しています。

検証環境のサーバー増強で一台でTMG とエッジを実行できる環境を構築できそうなので、この環境の構築方法をまとめてみたいと思います。

# メモリが 2GB はないと検証環境として動かすのも少し厳しいかと。 AD LDS が 2 インスタンス、SQL Server Express、TMG、Exchange 2010 が動作しますので。

FPE に関してはオプションではなく必須コンポーネントとなっています。

エッジ トランスポート + TMG の構成で電子メール アドレスポリシーを設定しようとしても以下のエラーとなり、電子メール ポリシーが動作しません。

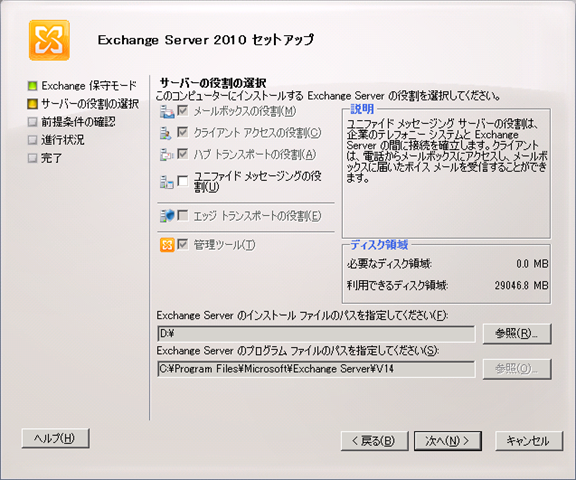

■Exchange 2010 エッジ トランスポートのインストール

まずは、エッジ トランスポートをインストールします。

Exchange 2010 の現時点の最新版は、[Exchange Server 2010 SP1] となっています。

最近、[TMG 2010 SP1 Software Update 1] の提供が開始されました。

Software Update 1 for Microsoft Forefront Threat Management Gateway (TMG) 2010 Service Pack 1

こちらの Overview に以下の記載があります。

- Support for Exchange 2010 SP1

あまり意識していなかったのですが、 Update 1 から Exchange 2010 SP1 をサポートとなっています。

Update 1 に関しては、現時点では日本語版の提供がされていません。

そのためエッジ トランスポートに関しては Exchange 2010 RU4 で構築をしています。

エッジ トランスポートのインストールに関しては通常のインストールと変わりませんのでインストール手順の概要のみ記載しておきます。

- システムのプロパティを開き、[このコンピューターのプライマリ DNS サフィックス] を設定します。

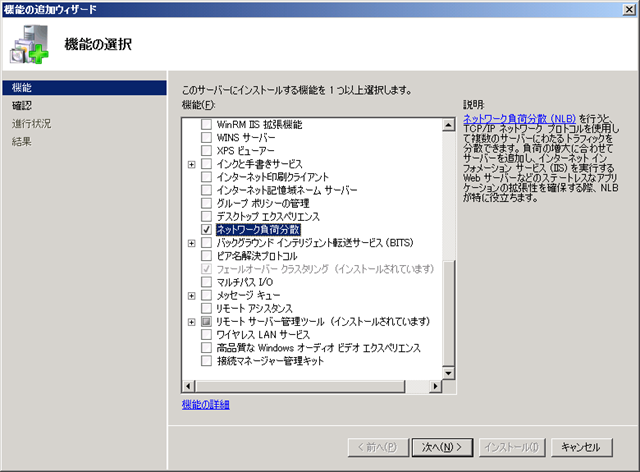

- コマンドプロンプトで以下のコマンドを実行して必要となる機能をインストールして、再起動します。

ServerManagerCmd ?ip D:ScriptsExchange-Edge.xml - Exchange 2010 のセットアップを起動してエッジ トランスポートの役割をインストールします。

- Exchange 2010 RU4 をインストールします。

Exchange Server 2010 用の更新プログラムのロールアップ 4 (KB982639)

■Forefront Protection 2010 for Exchange のインストール

次に FPE をインストールします。

Exchange 2010 のインストーラーを起動すると FPE 2010 のインストールというメニューがあります。

これをクリックすると、Download Center の FPE のダウンロードサイトが開きます。

TMG のインストーラーにも FPE のインストールメニューがあります。

こちらをクリックすると、FPE のインストールが開始されます。

TMG のインストーラーには FPE のインストールモジュールが含まれていますので、FPE をインストールする場合にはこちらを使った方が楽かと。

FPE のインストールも通常のインストールと同じですので概要を。

■Threat Management Gateway 2010 のインストール

最後に TMG をインストールします。

こちらもインストールの概要を。

- [準備ツールの実行] をクリックして、TMG に必要な役割/機能をインストールします。

- TMG のインストールを開始します。

- TMG 2010 SP1 をインストールします。

Microsoft Forefront Threat Management Gateway (TMG) 2010 Service Pack 1

以上で、Exchange 2010 のエッジトランスポートと TMG の共存環境の構築は完了です。

インストールですが、

- Forefront Threat Management Gateway 2010

- Exchange Server 2010 エッジ トランスポート

- Forefront Protection 2010 for Exchange Server

の順番でも構築することは可能です。

FPE は、Exchange を保護するものになりますので、エッジ トランスポート導入後にインストールする必要がありますが。

通常であればエッジトランスポートの受信/送信コネクタは [Exchange Management Console] から作成することになりますが共存環境で電子メール ポリシーを有効にすると、TMG の管理コンソールで設定をすることになるようです。

電子メールのゲートウェイとして使用できるようにするための設定は別の投稿でまとめたいと思います。

TMG 2010 のログ キューについて

TMG 2010 のログ キューについて少しまとめてみたいと思います。

TMG 2010 になりログキューという設定が追加されました。

Forefront TMG ログを構成する

ログ キューの構成

TMG Large Logging Queue: No More SQL Lockdowns?

■ログ キューとは

TMG はログの出力処理による負荷が高くなる、出力先が応答なしの状態になった場合にログの内容をバイナリ形式で

キューとして出力します。

この際、ログ キューを [Large Logging Queue (LLQ)] として特定のディレクトリに出力を行います。

TMG では、ログは SQL Server に蓄積していくことができるのですが、ログの蓄積先の SQL Server が停止している状態や、ファイルとして出力している場合は、ログファイルの出力先の容量が枯渇してしまった場合などにログキューが使用されます。

ログの出力先が正常に使用できるようになると、ログ キューの内容を最終的なログに出力する処理が再開されます。

ファイアウォール製品ですので、証跡管理のためログは重要な要素となります。

そのため、ログが出力できない場合でもその間のログをロストしないようにするためキューに出力がされているのだと思います。

■ログ キューの出力先の設定

ログ キューの出力先ですが、TMG の管理コンソールの、[ログ & レポート] の [ログ キューの構成] で変更することが可能です。

デフォルトでは、[%ProgramFiles%Microsoft Forefront Threat Management GatewayLogs] に出力される設定となっています。

■ログ キューの基本的な動作

日本語のドキュメントは見当たらなかったのですが、TechNet に以下の情報が記載されています。

Overview of the Logging Improvements in Forefront Threat Management Gateway (TMG)

この中に、[Logging Queue] としてログ キューの基本的な動作概要図が記載されています。

ログ キューを [Binary LLQ Data] として出力をして、[ISA Control] が [Log Database] に格納するという流れになっています。

大まかに書くとログ キューが使用されると以下のような経路で DB に格納がされます。

- Binary LLQ Data

これは、ログ キューのディレクトリに出力される、拡張子が [LLQ] のファイルになります。

ログ キューが使用されると、このファイルがログ キュー用のディレクトリに出力されるようになります。

私の環境だと、1 分間で 3 ファイルほど出力がされていました。

そのため、ログ キューの使用が開始されると、ログが使用できるようになるまでかなりのファイルが生成されるようになります。 - ISA Control

ISA Control と書かれていますが、TMG の [Microsoft Forefront TMG コントロール] サービスのことになります。

# サービス名は TMG になっても isactrl だったりするのですが。

ログ キューをログ DB に格納する処理はこのサービスが実施しています。

TMG のコアなサービスになるので、依存関係がかなり多いです。

- Log Database

これは SQL Server のデータベースになります。

TMG をインストールすると [MSFW] というインスタンスが作成されます。

このインスタンスにログ用の DB が作成され、その DB にログが格納されていきます。

ファイアウォール ポリシーと、Web アクセス ポリシーのログは独立した DB に日付単位で格納されます。

■ログ キューの動作を確認してみる

ログ キューの動作を確認してみるのは簡単にできます。

ログで使用している SQL Server のインスタンスのサービスを停止することで、ログに出力が行えなくなりますのでログ キューが使用されるようになります。

サービスから停止してもよいのですが、TMG の管理コンソールからも停止することができます。

TMG のサービスで、サービスが [SQL Server Express] となっているものが、ログに使用しているインスタンスになりますので、このサービスを停止します。

# MSFW のインスタンスが停止されます。

そうすると、ログが SQL Server に格納できなくなりますので、ログがログ キューに出力されるようになります。

ログ キューを使用しているかどうかは、[ログ & レポート] の [ログの状態を表示] から確認することができます。

キューが使われていると以下の状態になります。

# ログの状態が [キューを使用中] になっているとログ キューが使用されています。

SQL Server を起動するとキューがデータベースに書き込まれるようになりますので、ログの状態が以下のようになります。

# 正常な状態ですと、[準備完了] となっています。

■ログ キューがロックしてしまう

原因はわかっていないのですが、ログ キューのファイルが稀にロックしてしまいキューから DB に書き込みが行われなくなることがあります。

TMG コントロールサービスがキューファイルを開いたままになってしまい、処理が継続されない状態になるようです。

# キューとして残っているファイルの更新日時が一番古いファイルがロックされてしまっているファイルになるはずです。

Process Explorer からも [mspadmin.exe] (Microsoft Forefront TMG コントロール サービス) がファイルを使用していることを確認できます。

この状態になった場合、一度 TMG コントロールのサービスを停止してロックしてしまっているファイルを削除し、サービスを開始することでDB への書き込みが再開されます。

# ロックしてしまったファイルが存在していると DB への書き込みが再開されないのですよね…。

FCS のようなウイルススキャンソフトでファイルをロックしてしまっているのかと思っていたのですが、TMG 用に推奨されているスキャンの除外設定をしても現象が発生してしまったのですよね。

プロセスとしても mspadmin.exe がファイルを開いているので、内部的に処理が進んでいないように見受けられるのですが。

TMG コントロールサービスを停止すると TMG のサービスが停止してしまうので、この方法で解消するのは現実問題としては結構難しいですよね。

ログ用のインスタンスを停止して、ログキューのディレクトリを変更することで稀にロックが解除されることもあるのですが、確実な方法ではないのですよね。

これについてはもう少し情報を集めていきたいと思います。

# ファイルがロックしていない状態でもキューが蓄積されていることがあるので、単純にスペックが足りていないだけかもしれませんが。

ログ キューをロックしてテストをしたい場合は、以下のコマンドを PowerShell で実行することで、ファイルをロックすることができます。

# 改行されている箇所は 1 行で実行します。

$file = Get-Item "C:Program FilesMicrosoft Forefront Threat Management GatewayLogs*.llq" | Sort-Object LastWriteTime -Descending | Select-Object -First 1 $fs = New-Object System.IO.FileStream($file, [System.IO.FileMode]::Open, [System.IO.FileAccess]::Read, [System.IO.FileShare]::None) # ファイルのロックを解除するタイミングで実行 $fs.Close()

ログキューが蓄積されすぎると、サーバーの再起動時に TMG のサービスが起動しないことがありますので少し気を付ける必要があると思います。

# ロックダウンモードが働いているのかもしれませんが。

TMG は日本語の情報をあまり見かけないので、情報集めるのも結構大変ですね…。

2010/10/12 追記

TMG 2010 SP1 RU1 を適用したところ、私の環境では解消されました。

Forefront TMG 2010 Service Pack 1 用のソフトウェア更新プログラム 1

この更新プログラムには、以下の修正が含まれていますのでこの対応で現象が解消されているかもしれません。

Forefront TMG 2010 SP1 はローカル SQL Server データベースにログを書き込めない

TMG 2010 SP1 をスリップストリームインストール

先日 Forefront Threat Management Gateway (TMG) 2010 Service Pack 1 日本語版の提供が開始されました。

Microsoft Forefront Threat Management Gateway (TMG) 2010 Service Pack 1

Release Notes for Forefront TMG 2010 SP1

この SP1 ですが、以下のサイトで紹介がされている方法でスリップストリームインストールが可能となっているようです。

How to Slipstream Service Pack 1 for TMG

TechNet では、以下の技術情報で TMG 2010 SP1 のインストールについて記載されているのですが、スリップストリームインストールについて

明記されている記載が見つかりませんでした。

Installing Forefront TMG SP1

TMG 2010 SP1 のスリップストリームインストールですが、特定のディレクトリに SP1 の更新モジュールを配置するというのではなく、

MSIEXEC で NosSP の MSI (Microsoft Windows Installer) と SP1 の MSP (Microsoft Windows Patch Package) を指定することで、

統合したインストーラーを作成し、そこからインストールをすることで実施することが可能なようです。

ただし、TechNet 等の技術情報で、記載されている個所が見つからなかったのが少し気になっています。

#統合したインストーラーでインストールするとバージョンが SP1 のものになっているのは確認をしているのですが。

■SP1 を統合したインストーラーの作成

- SP1 を統合したインストーラーを作成するためには、インストールメディア内のファイル一式をローカルドライブ等の

書き込みが可能なドライブにコピーします。

DVD メディアのインストーラーに統合をしようとしても、書き込みができないという事で、先に進むことができません。

- TMG 2010 のメディア内のファイルと、SP1 のインストーラーをローカルディスク等の書き込み可能なディスクに保存したら、

以下のコマンドを実行します。

msiexec /a <TMG の MSI> /p <SP1 の MSP> 例)

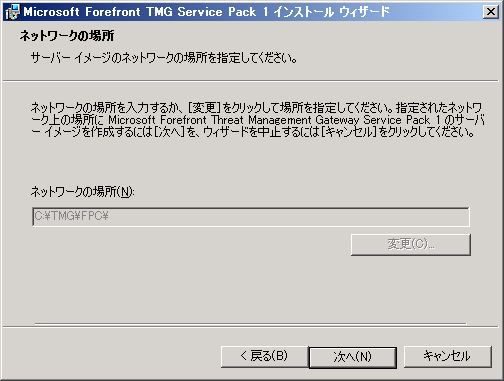

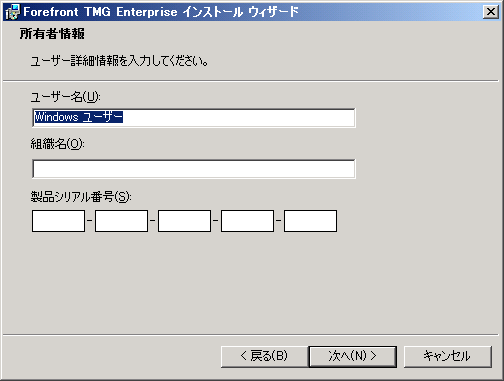

msiexec /a C:TMGFPCMS_FPC_Server.msi /p C:SP1TMG-KB981324-amd64-JPN.msp - コマンドを実行すると、SP1 のインストールウィザードが起動しますので、[次へ] をクリックします。

- [/a] で指定したファイルのディレクトリが自動的に設定されていますので、[次へ] をクリックします。

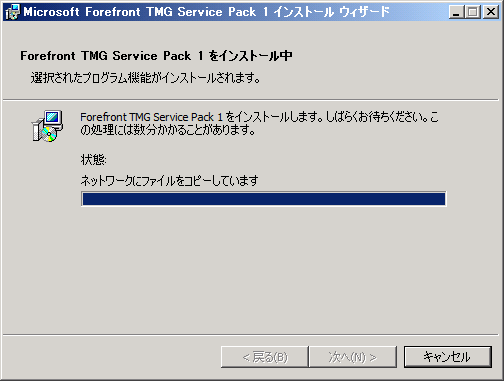

- [インストール] をクリックします。

?

?

- [完了] をクリックします。

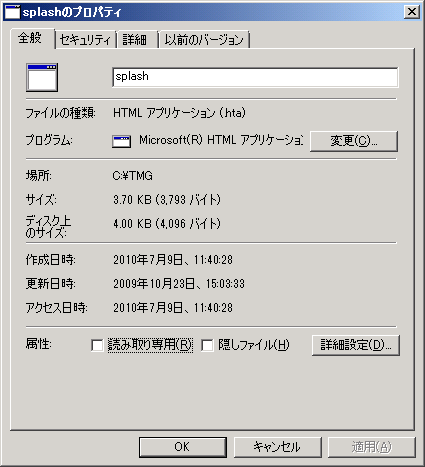

- [splash.hta] を実行してインストーラーを起動してインストールを開始します。

?

?

あとはインストールを進めていけばスリップストリームインストールは完了です。

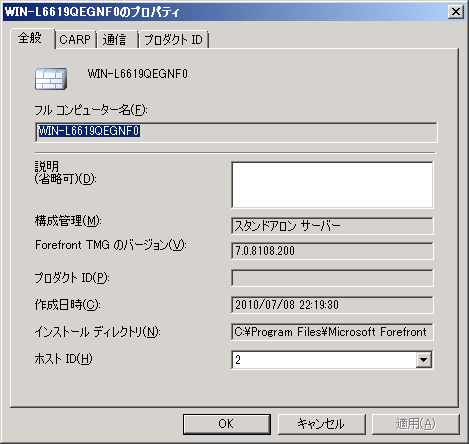

インストール直後のバージョン情報が以下の画像になります。

SP1 は [7.0.8108.200] ですので、SP1 がスリップストリームインストールされているのが確認できますね。

ちなみに、こちらの画像が NonSP をインストールしたときのバージョンとなります。

最近の製品はスリップストリームインストールができて楽で良いですね。

TMG 2010 と Exchange 2010 で高可用性環境を構築

Exchange? Server 2010 では 2007 の時と違い、可用性を持ったメールボックスサーバーと他の役割が共存できるようになっています。

CAS に関しては NLB で冗長化をすることが一般的だと思います。

# HUB は内部に関しては自動で冗長化されますので、エッジトランスポートでエッジサブスクリプションを使わない場合、

?? NLB で冗長化することがあるかと。

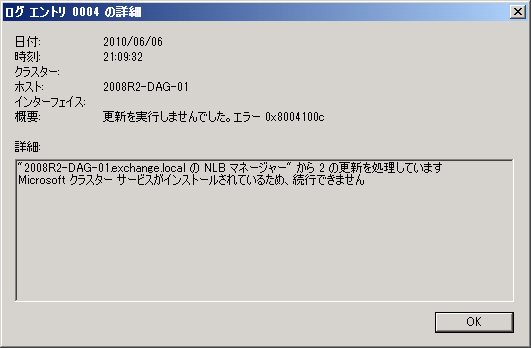

ただし、クラスター環境では NLB を構築することができません。

セミナーだと H/W ロードバランサで負荷分散をするという構成例が紹介されるのですが、さすがに個人で BIG-IP のような

H/W ロードバランサを導入するのは敷居が高いです…。

ということで今回は TMG を S/W ロードバランサとして使用して、Exchange 2010 の高可用性環境を作ってみたいと思います。

?

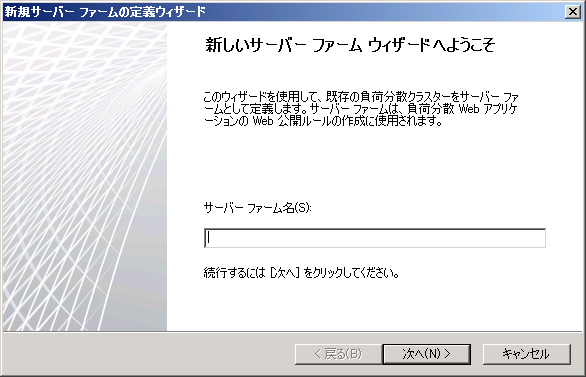

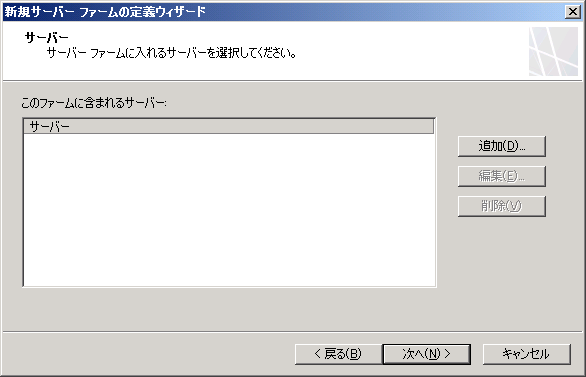

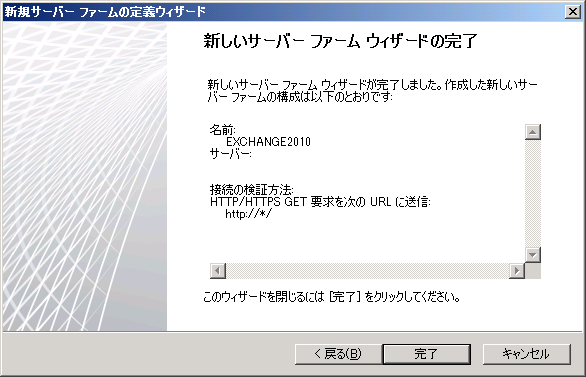

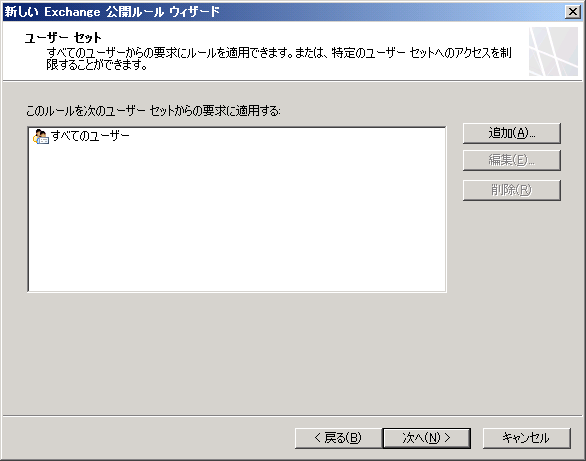

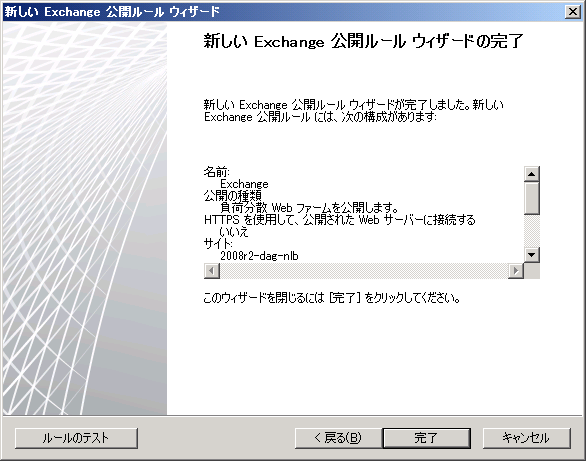

■サーバーファームで Exchange 2010 を冗長化

ISA 2006 でもサーバーファームという機能があったのですが、この機能は TMG 2010 でも引き続き使用することができます。

環境としては下図のようになります。

設定としては以前投稿した、[ISA 2006 EE でリバプロ その 4 サーバー ファームの設定] と同じ操作で設定ができそうです。

?

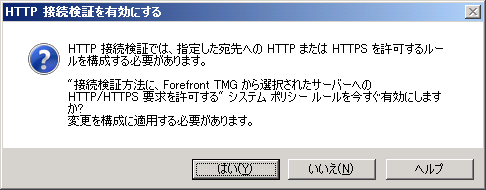

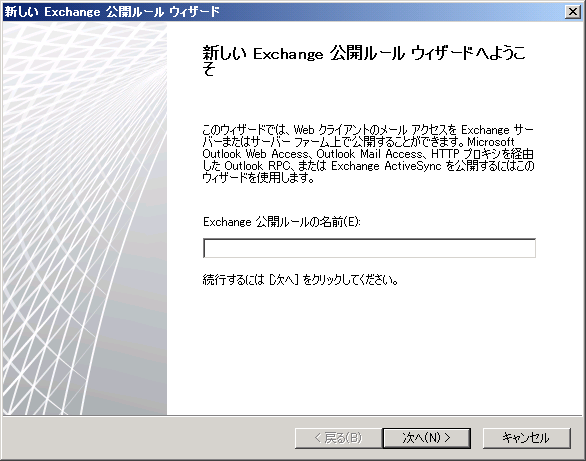

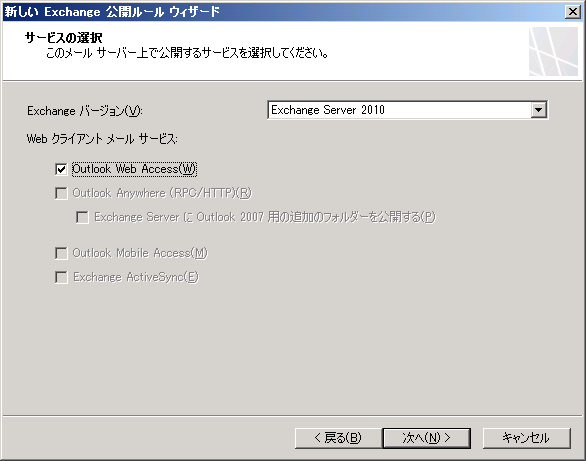

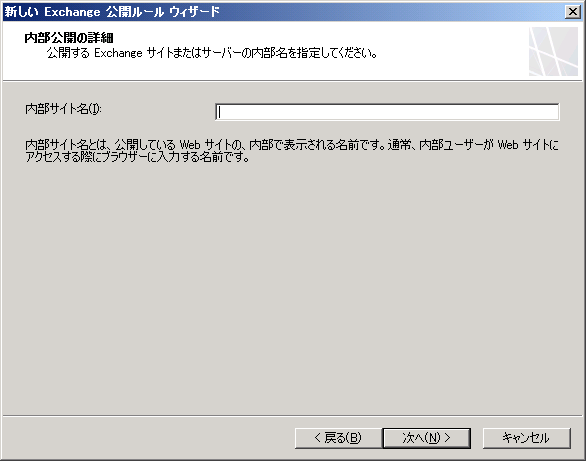

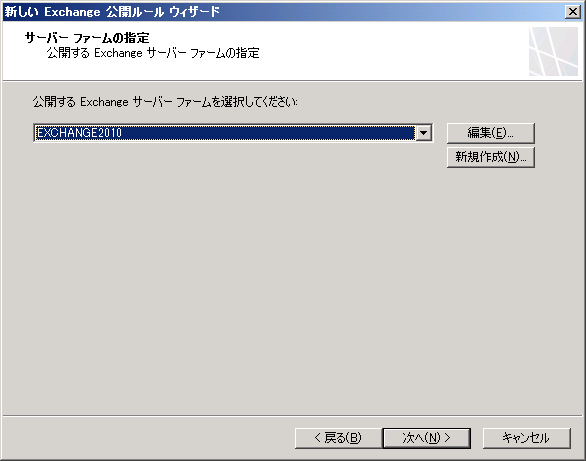

[サーバーファーム] を作成して、

そのファームを使用した [Exchange の公開ルール] を作成します。

以上で、Exchange 2010 の OWA を冗長化することが可能です。

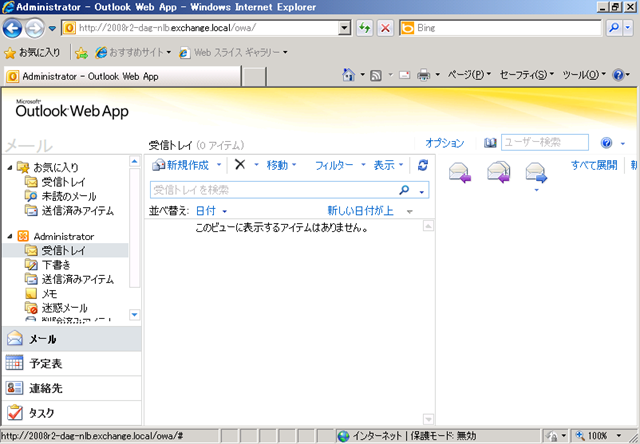

今回は [2008r2-dag-nlb.exchange.local] というパブリック名に対してサーバーファームで冗長化をしています。 ?

?

TMG 2010 はエッジトランスポートと組み合わせることも可能なので、かなり Exchange と親和性の高い製品なんでしょうね。

検証用途の S/W ロードバランサとしても TMG は便利ですので、検証環境に一台あるといろいろと利用できそうです。

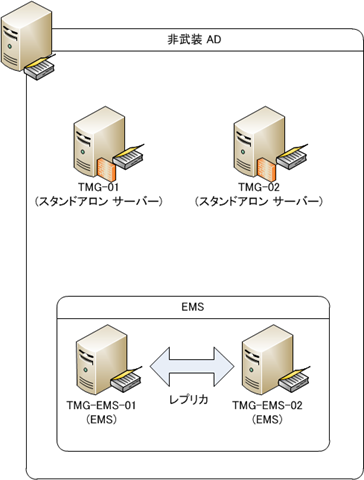

ワークグループ環境の TMG 2010 でエンタープライズ アレイを構築

続いてはワークグループ環境でエンタープライズ アレイを構築する方法になります。

以下の環境が構築済みです。

[TMG-EMS-01] を EMS として構築しますので、このサーバーでは準備ツールを実行して、EMS に必要となる

役割 / 機能はインストール済みです。

今回もサーバー認証証明書とルート証明書が必要となります。

サーバー認証証明書は EMS にインストールをしますので、発行先を [TMG-EMS-01] として設定した証明書を作成済みです。

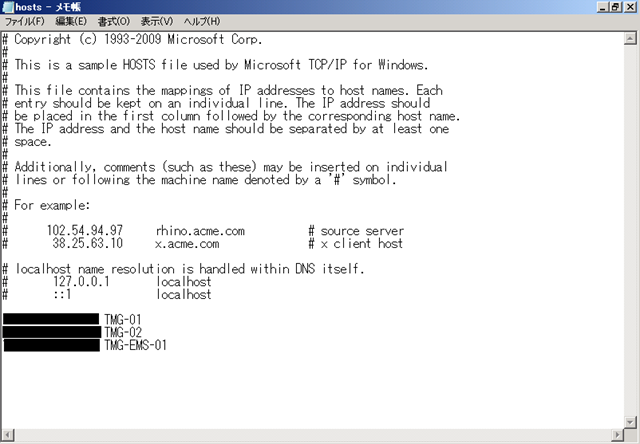

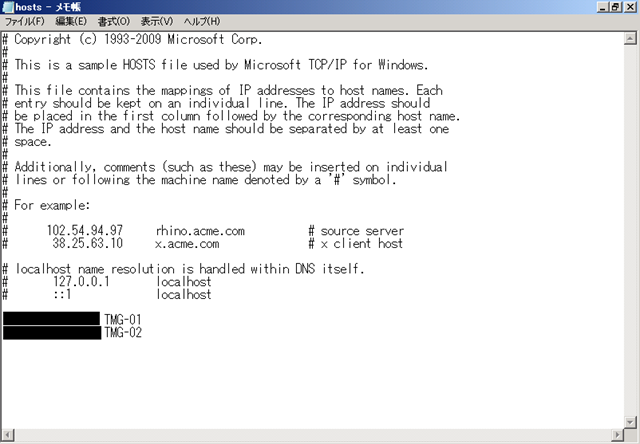

[TMG-EMS-01] にはルート証明書をインポートして、[TMG-01] [TMG-02] [TMG-03] の HOSTS には以下の設定がしてあります。

# サーバー認証証明書の作成、ルート証明書のインポート手順はスタンドアロン アレイと同じですので記載は省略しています。

ルート証明書に関しては、[TMG-01] [TMG-02] にもファイルコピー済みです。

[EMS のインストール]

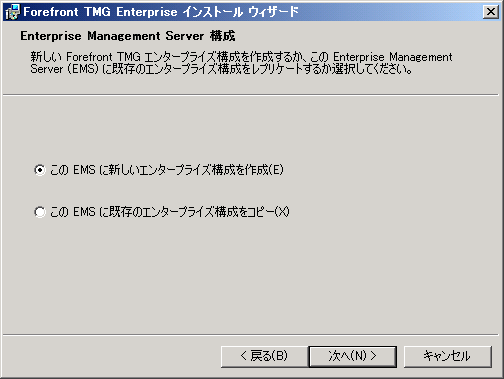

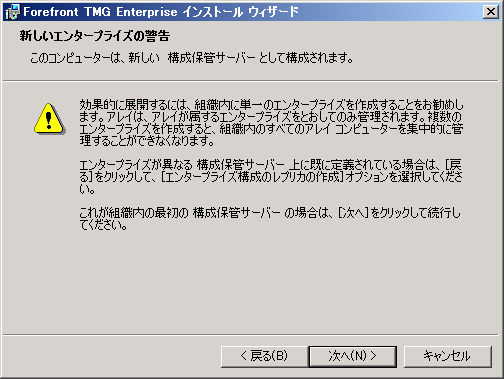

セットアップウィザードを起動して、EMS のインストールを行います。

- [次へ] をクリックします。

- [使用許諾契約書に同意します] を選択し、[次へ] をクリックします。

- [次へ] をクリックします。

?

? - [次へ] をクリックします。

- [この EMS に新しいエンタープライズ構成を作成] を選択し、[次へ] をクリックします。

- [次へ] をクリックします。

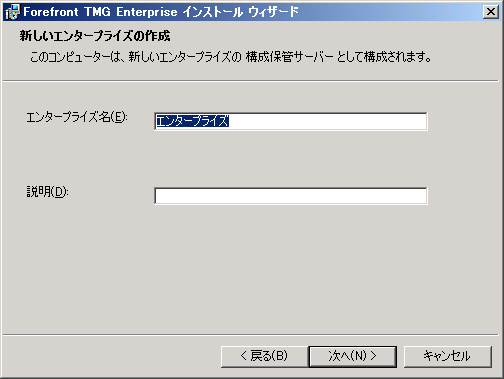

- エンタープライズ名を入力して、[次へ] をクリックします。

- [ワークグループ内に展開] を選択して、発行先を EMS のサーバー名にしたサーバー認証証明書を選択し、[次へ] をクリックします。

パスワードは証明書のエクスポート時に指定したパスワードを入力します。

# 発行先が EMS をインストールしているサーバー名でない証明書を使おうとするとエラーになることがありました。

ならないこともあったのですが…。

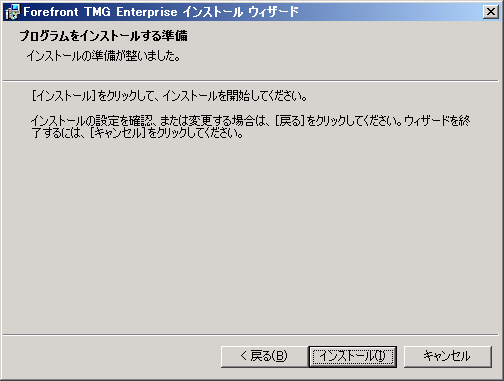

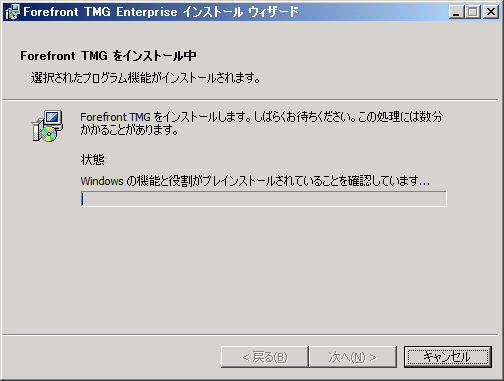

- [インストール] をクリックします。

- [完了] をクリックします。

以上で、ワークグループ環境の EMS のインストールは完了です。

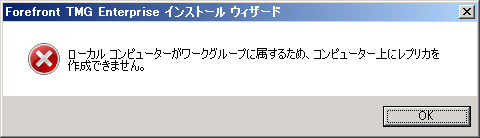

ISA 2006 でも同様の仕様だったのですが、ワークグループ環境では EMS のレプリカは設定することができません。

EMS を冗長構成で構築する場合はドメイン環境が必須になりますね。

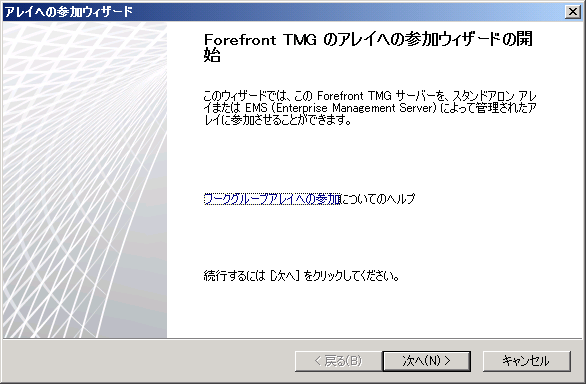

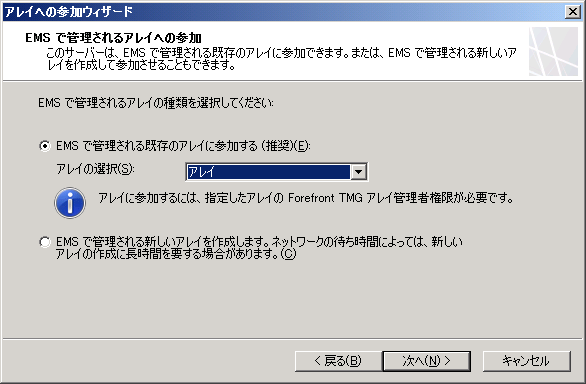

[アレイに参加]

続いてエンタープライズにアレイ メンバーとしてサーバーを参加させます。

まずは、[TMG-01] をアレイに参加させたいと思います。操作は、[TMG-01] で実施します。

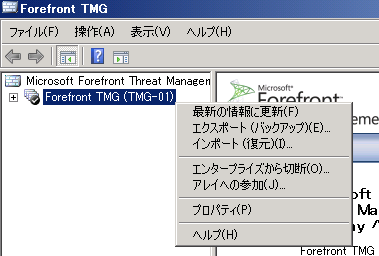

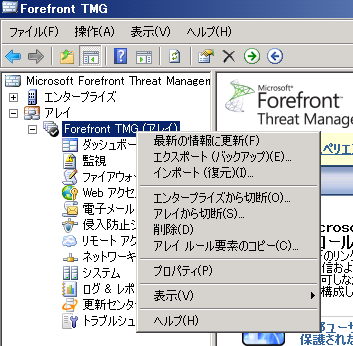

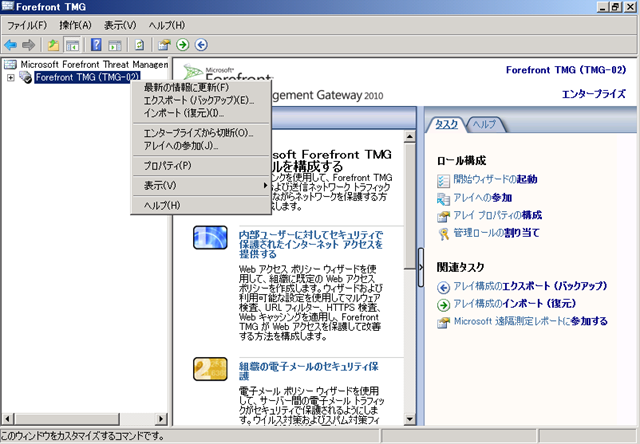

- [Forefront TMG の管理] を実行します。

- [Forefront TMG

(<サーバー名>)] を右クリックして、[アレイへの参加] をクリックします。

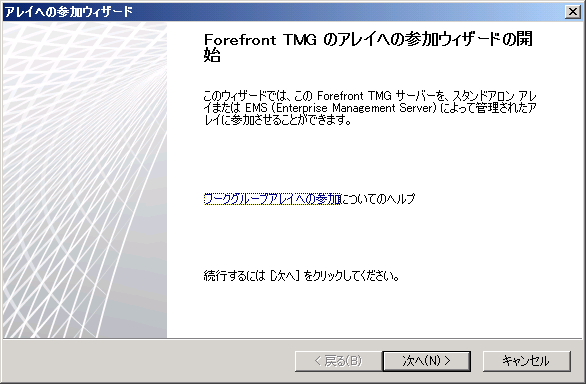

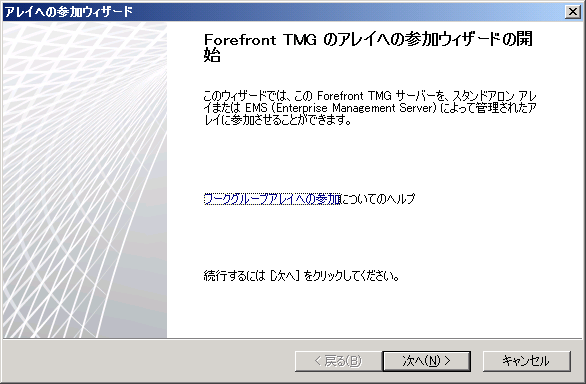

- [次へ] をクリックします。

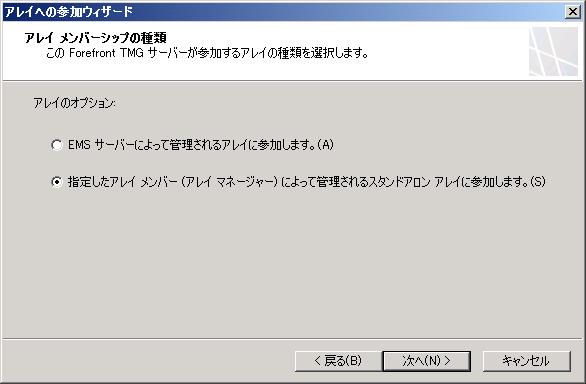

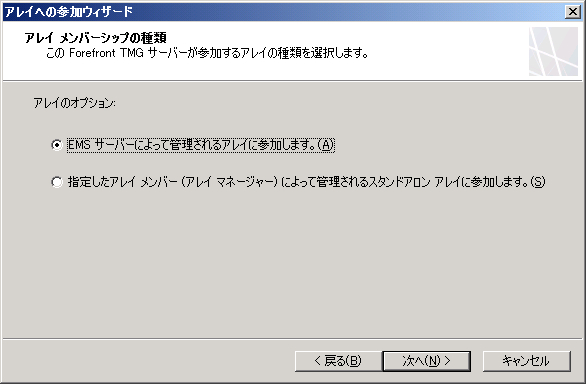

- [EMS サーバーによって管理されるアレイに参加します。] を選択して、[次へ] をクリックします。

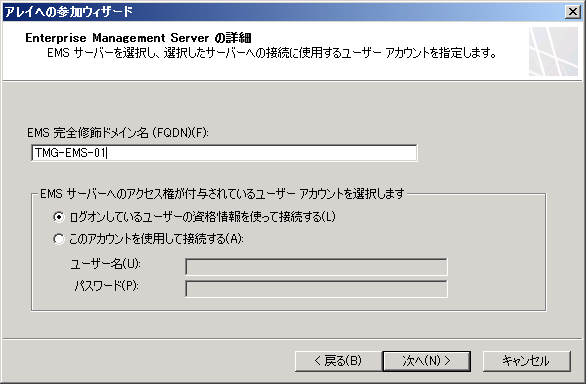

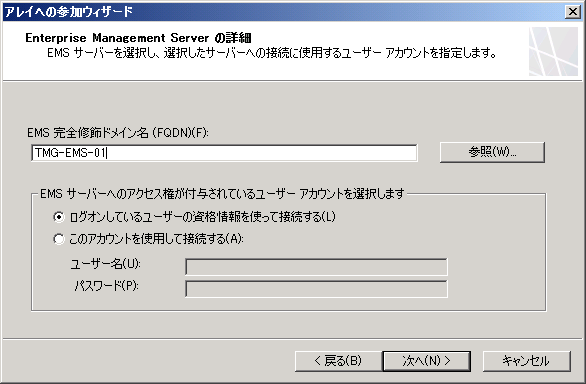

- EMS のサーバー名を入力し、[ログオンしているユーザーの資格情報を使って接続する] を選択し、[次へ] をクリックします。

今回も [Administrator] をミラーアカウントとして使用しています。

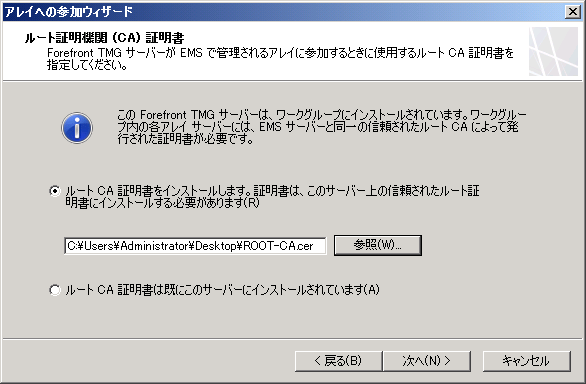

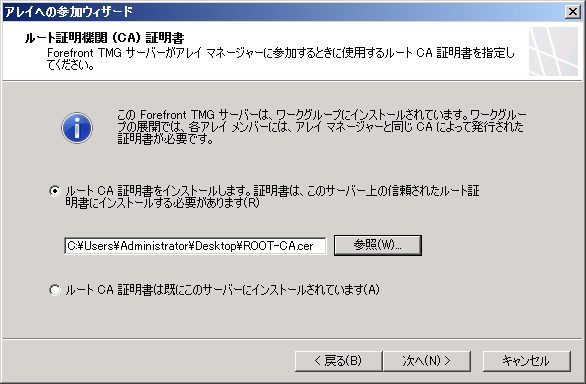

- ルート証明書を選択し、[次へ] をクリックします。

- [次へ] をクリックします。

- アレイの情報を入力して、[次へ] をクリックします。

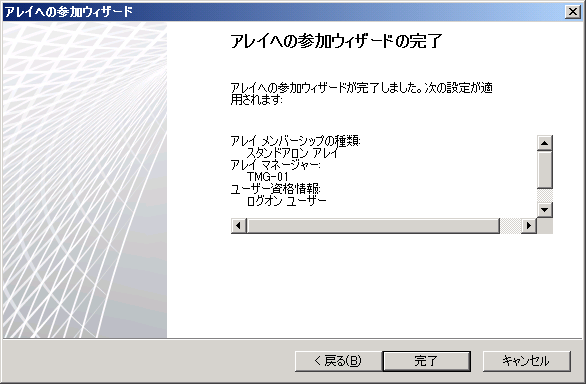

- [完了] をクリックします。

- [OK] をクリックします。

同様の手順を [TMG-02] でも実施し、アレイに参加させます。

?

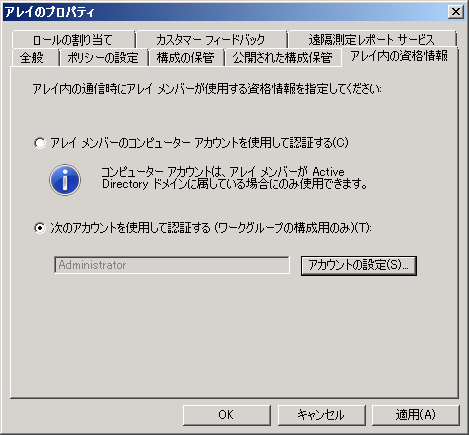

[アレイ内の資格情報の変更]

ワークグループ環境のスタンドアロン アレイと同様に、アレイ内の資格情報の変更を実施します。

手順はワークグループ環境の時と同じですね。

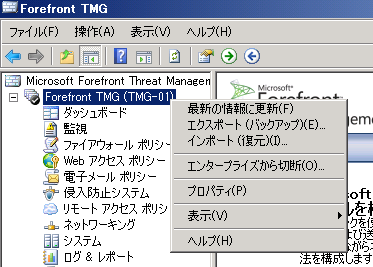

アレイを右クリックして、[プロパティ] を開いて設定を変更します。

?

?

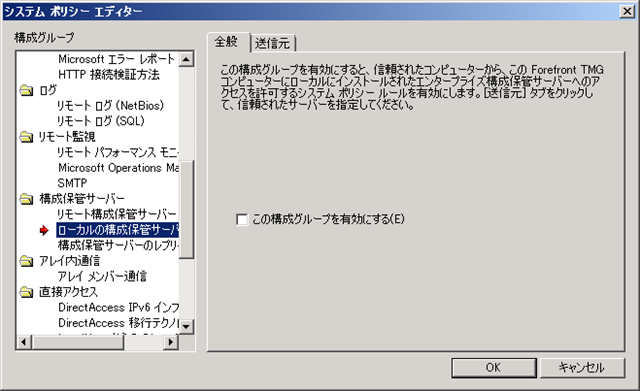

システムポリシーの [ローカルの構成保管サーバーへのアクセス] に関しては有効にしないでも、サーバーの認識には問題は

なさそうでしたが、うまく認識できない場合はこのシステムポリシーを有効にすると解消できるかもしれません。

考え方としてはスタンドアロン アレイと同じですので一度ワークグループ環境でスタンドアロン アレイが組めてしまえば、

それほど迷わずに構築できそうですね。

これで TMG を構築する際の基本的なパターンは大体構築することができたかと思います。

TMG では CSS をどうするかを考えるのが構築する際のポイントとなりそうですね。

ワークグループ環境の TMG 2010 でスタンドアロン アレイを構築 – その 2 スタンドアロン アレイの構築 –

証明書が作成できたのでスタンドアロン アレイを構築していきたいと思います。

今回はこの環境を作りたいと思います。

?

- アレイ マネージャーにはサーバー認証証明書と、ルート証明書。

- アレイメンバーにはルート証明書

が必要となりますので先ほどエクスポートしたファイルをコピーしておきます。

また、今回はサーバーの IP を DNS に登録していませんので、HOSTS で解決できるよう以下の設定をしています。

# IP は塗りつぶしています。

[アレイ マネージャーにルート証明書をインポート]

まずはアレイマネージャーにルート証明書をインポートします。

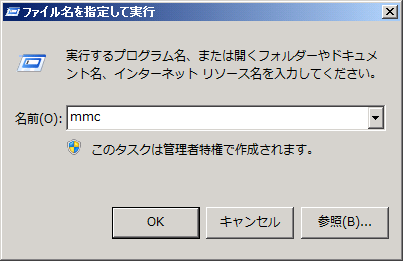

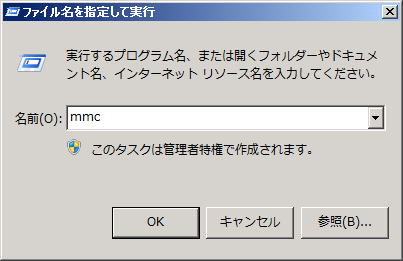

- ファイル名を指定して実行で [mmc] を実行します。

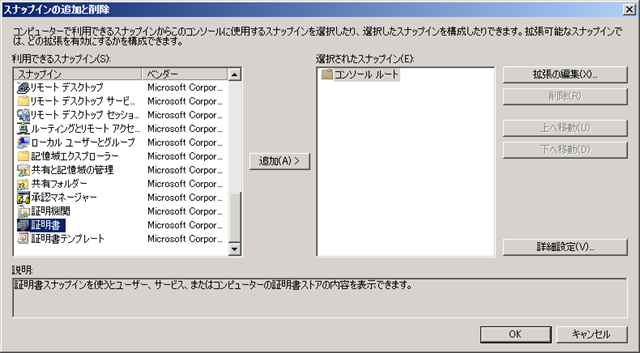

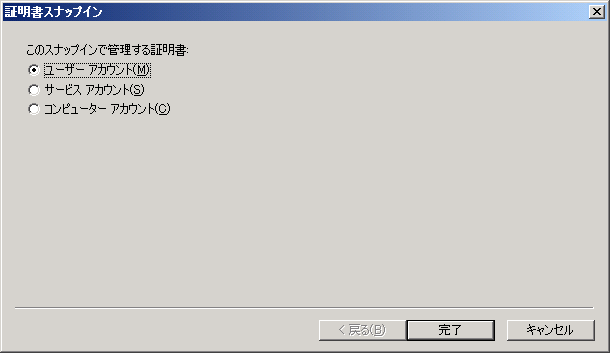

- [スナップインの追加と削除] で [証明書] を追加します。

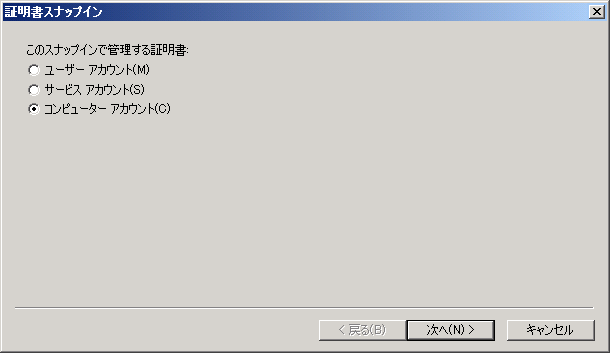

- [コンピュータ アカウント] を選択して、スナップインを追加します。

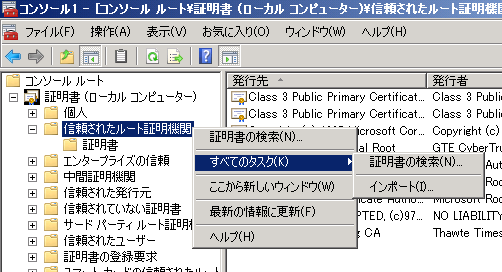

- [信頼されたルート証明機関] を右クリックして、[すべてのタスク] → [インポート] をクリックします。

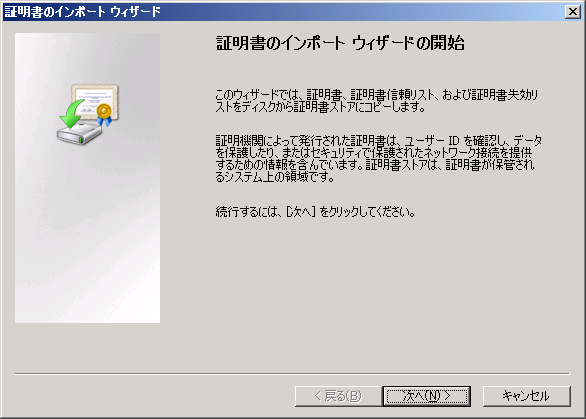

- [次へ] をクリックします。

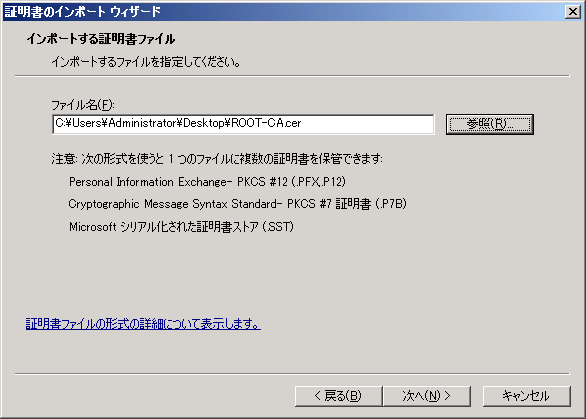

- コピーしたルート証明書を選択し、[次へ] をクリックします。

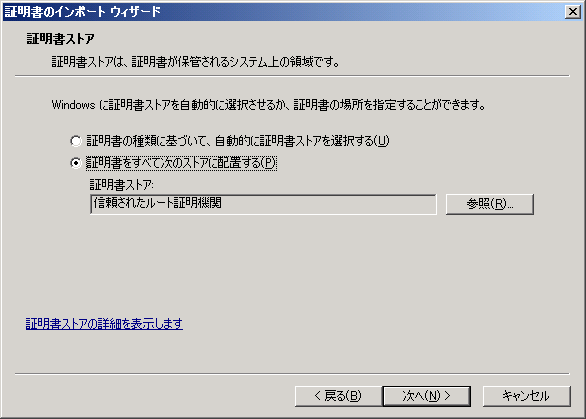

- 証明書をすべて次のストアに配置するが [信頼されたルート証明機関] になっていることを確認し、[次へ] をクリックします。

- [完了] をクリックします。

- [OK] をクリックします。

これでルート証明書のインポートは完了です。

[アレイ マネージャーにサーバー認証証明書をインポート]

サーバー認証証明書は TMG の管理コンソールからインポートします。

- [Forefront TMG の管理] を実行します。

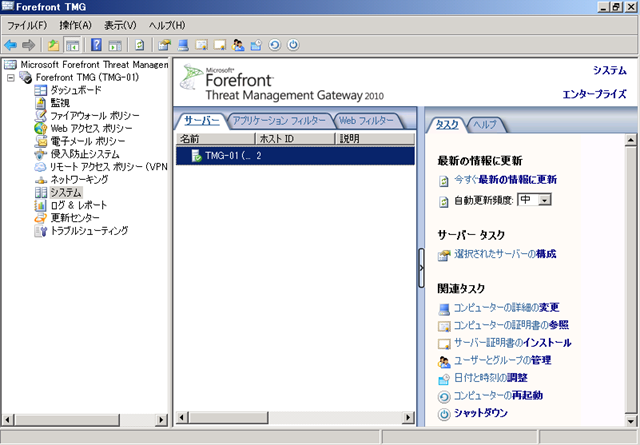

- [システム] でサーバーを選択し、[サーバー証明書のインストール] をクリックします。

この操作をすることでアレイ マネージャーにするサーバーにサーバー認証証明書をインストーすることができます。

- コピーしたサーバー認証証明書を選択し、証明書のパスワードを入力します。

今回はルート証明書は手動でインポートしているため、[このアレイ マネージャーに~] のチェックは外しています。

# 証明書チェーンを使ってルート証明書ごとインストール方法がいまいちわかっていないですよね。

これでアレイ マネージャーの準備は完了です。

?

[アレイ メンバーをアレイに参加]

今回は [TMG-02] をメンバーにしていますので、[TMG-02] で参加させるための操作を実行します。

HOSTS の設定と、ルート証明書のファイルとしてのコピーは実施済みです。

ルート証明書のインポートはアレイを参加させる操作の中で実施できますので、手動でインポートする必要はありません。

- [Forefront TMG の管理] を実行します。

- [Forefront TMG (<サーバー名>)] を右クリックして、[アレイへの参加] をクリックします。

- [次へ] をクリックします。

- [指定したアレイ メンバー ~] を選択して、[次へ] をクリックします。

- アレイ マネージャーのサーバー名を入力して、[ログ尾インしているユーザーの資格情報を使って接続する] を選択し、

[次へ] をクリックします。

今回は [Administrator] のミラーアカウント (同一ユーザー名 / パスワード) のユーザーで作業をしていますので、

この設定で認証することができます。

今回は DNS に登録がないので、HOSTS ファイルに設定をしていないとサーバーに接続することができません。

- ルート証明書のファイルを選択して、[次へ] をクリックします。

- [完了] をクリックします。

- [OK] をクリックします。

これでスタンドアロン アレイの構成の基本部分は完了です。

?

[アレイ内の資格情報の変更]

最後にアレイ内の資格情報を変更します。

- [Forefront TMG の管理] を実行します。

- [Forefornt TMG (<アレイ名>)] を右クリックして、[プロパティ] をクリックします。

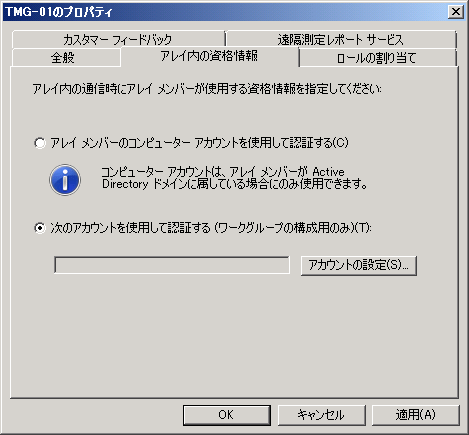

- [アレイ内の資格情報] タブを選択し、[次のアカウントを使用して認証する] を選択して、[アカウントの] をクリックします。

?

?

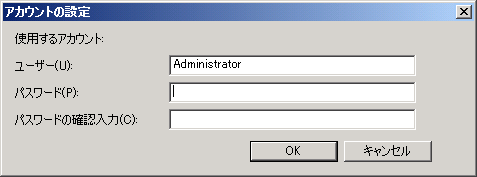

- 今回は、[Administrator] を設定しています。

- 後は TMG で設定を適用します。

以上で設定は完了です。

これでワークグループ環境でスタンドアロン アレイを構築することができます。

サーバー認証証明書の発行先がアレイ マネージャーのサーバー名になっていない場合、構成がエラーとなったままになります。 ?

?

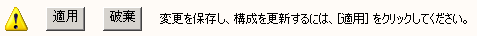

[警告] に [上位方向へのチェーン構成の資格情報] のエラー、[Forefront TMG で構成保管サーバーに接続できません。] の警告が

出力されていてエラーとなったまま場合、アレイマネージャーにインストールしたサーバー認証証明書の発行先を確認したほうが

よいかと思います。

証明書の作成さえできればそれほど構築は難しくないみたいですね。

私は証明書が苦手なのでここまで来るのに結構時間がかかってしまいましたが…。

ISA 2006 のワークグループ環境もこのような方法で構築ができるはずです。

# ワークグループ環境は証明書を使って構築するはずだったので。

証明書を使用するとワークグループ環境で EMS を使用したエンタープライズ アレイを構築することも可能です。

エンタープライズ アレイに関しては次の投稿でまとめてみたいと思います。

ワークグループ環境の TMG 2010 でスタンドアロン アレイを構築 – その 1 証明書の作成 –

ワークグループ環境の TMG のアレイ構成の構築方法が大体わかってきましたのでまとめてみたいと思います。

ワークグループ環境でも [スタンドアロン アレイ] / [エンタープライズ アレイ] を構築することが可能です。

ただし、ドメイン環境と異なり [証明書] が必要となります。

証明書は

- サーバー認証証明書

- ルート証明書 (サーバー認証証明書に署名した証明機関の証明書)

の 2 種類が必要となります。

サーバー認証証明書はアレイ マネージャーに、ルート証明書はアレイに参加するメンバーサーバーに導入します。

# ルート証明書はアレイ マネージャーにもインストールする必要があります。

これらの証明書は Active Directory 証明書サービス (AD CS) で作成することができますので、検証には AD CS で

発行された証明書を使うのが楽だと思います。

その 1 として証明書の作成手順をまとめていきたいと思います。

この証明書の作成手順ですが、ワークグループ環境のエンタープライズ アレイでも同様の方法を利用することができます。

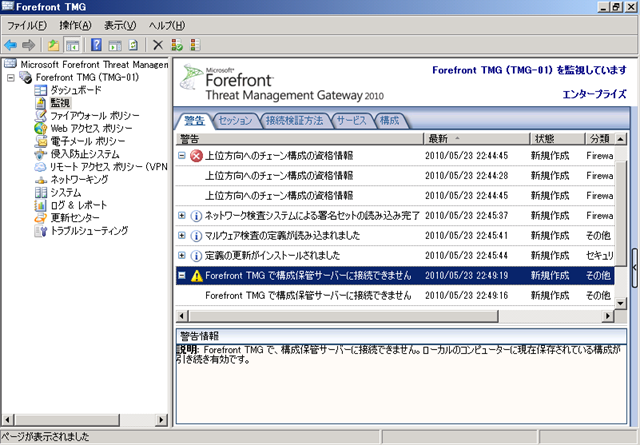

[AD CS のインストール]

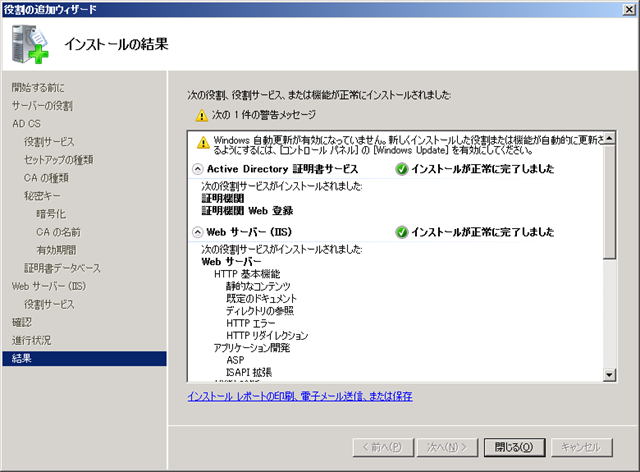

- AD CS のインストールは、[サーバー マネージャー] で [Active Directory 証明書サービス] をインストールします。

- 証明書の要求をするため、[証明機関 Web 登録] の役割を追加して機能をインストールしておきます。

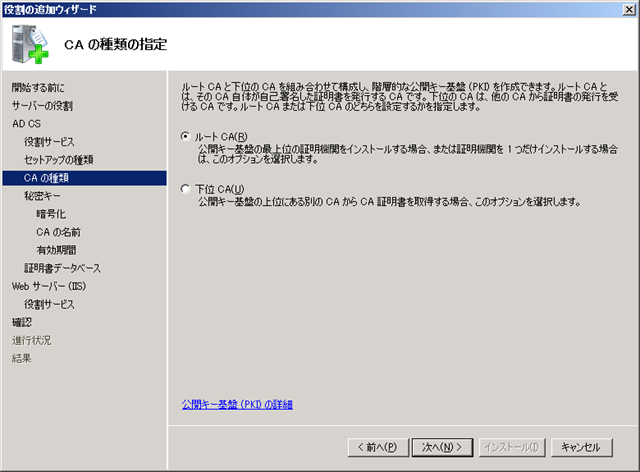

- 今回はワークグループ環境ですので、[スタンドアロン] のみ選択ができるようになっています。

- あとは、[ルート CA] として設定し、それ以降の設定はデフォルトのままインストールをします。

これで以下の環境が構築できた状態になっています。

# 実際のサーバー名もこちらの図の内容となっています。

インストールが終わったら、[証明機関 Web 登録] でサーバー認証証明書を発行できるように IIS を設定します。

[IIS の設定]

Web ベースで証明書を発行するため、IIS で SSL の設定を行います。

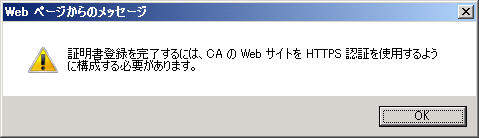

HTTP 経由で証明書発行用のサイトにアクセスすると以下のメッセージが表示され、証明書要求を発行することができません。

IIS 7.0 以降は自己署名証明書が簡単に作れるので、この機能を使って SSL が使用できるようにします。

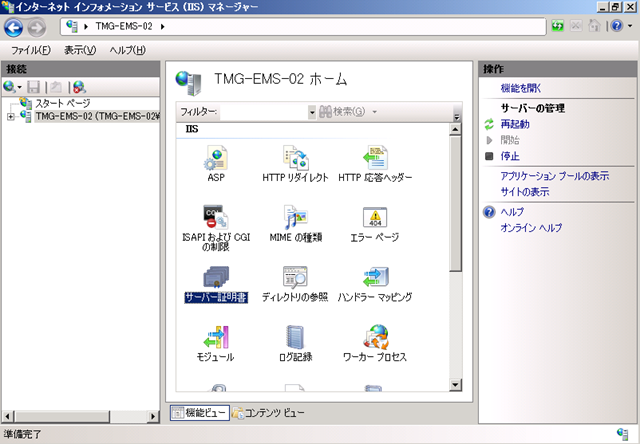

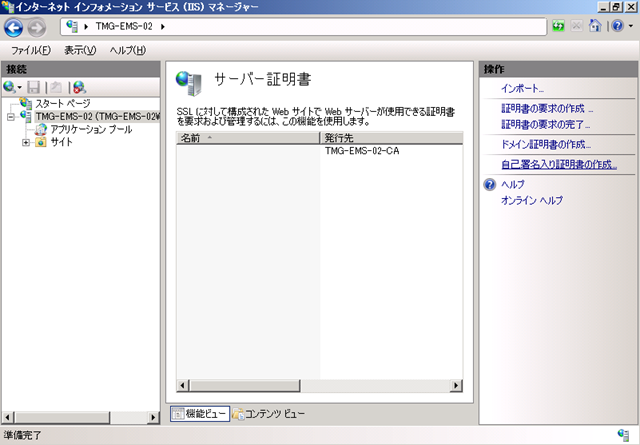

- まずは、[IIS マネージャー] を実行します。

- サーバー名を選択し、[サーバー証明書] をダブルクリックします。

- [自己署名入り証明書の作成] をクリックします。

# 一番上に表示されている証明書はルート証明書になりますがこちらは使うことができません。 ?

?

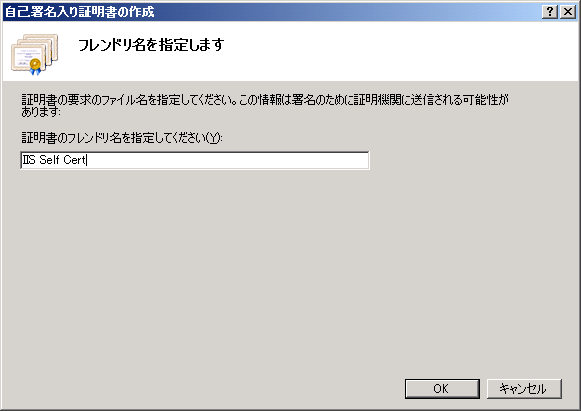

- 証明書のフレンドリ名を入力して、[OK] をクリックします。

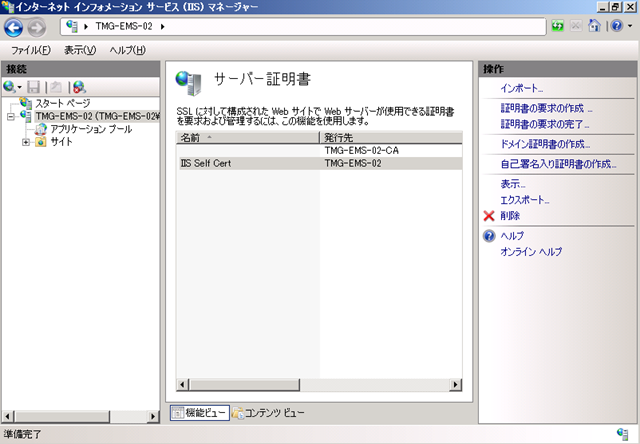

- 自己署名証明書が作成されていることが確認できますね。

- あとは、証明機関 Web 登録で使用しているサイトで SSL を有効にします。

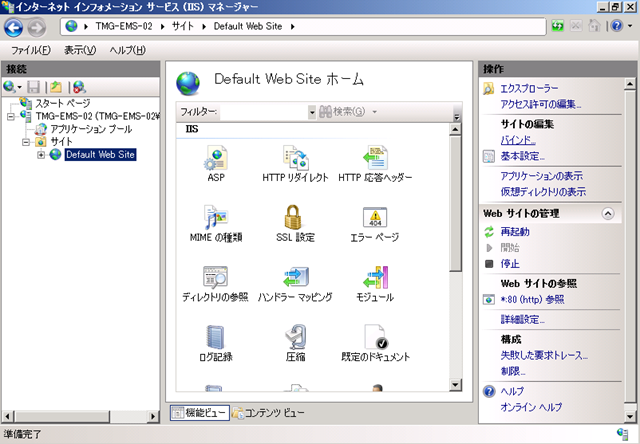

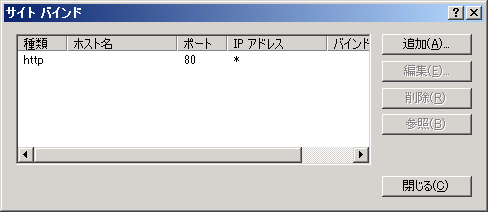

[Default Web Site] を選択して、[バインド] をクリックします。

- [追加] をクリックします。

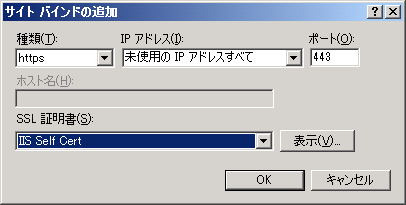

- 種類で [https] を選択し、[SSL 証明書] で先ほど作成した、自己署名証明書を選択して、[OK] をクリックします。

以上で SSL の設定は完了です。

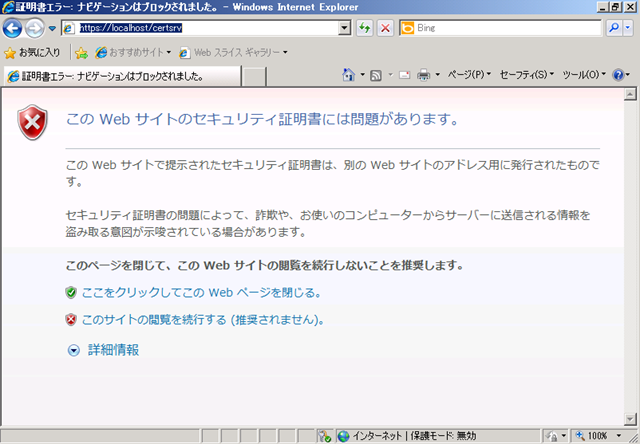

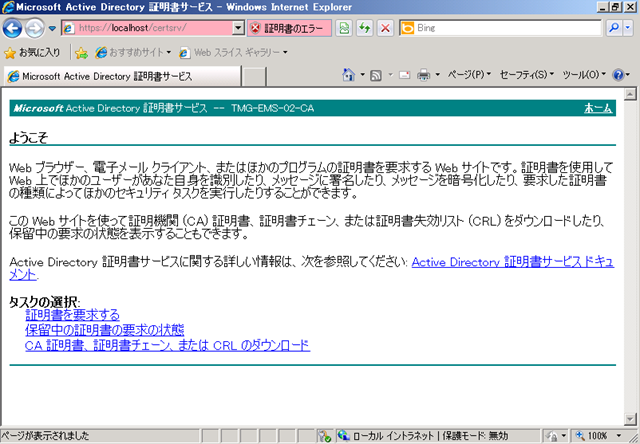

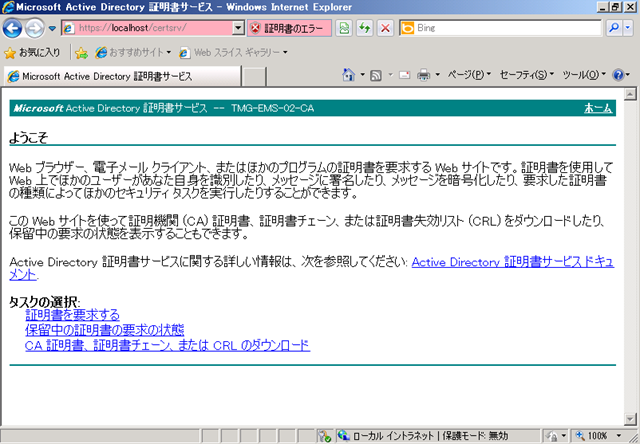

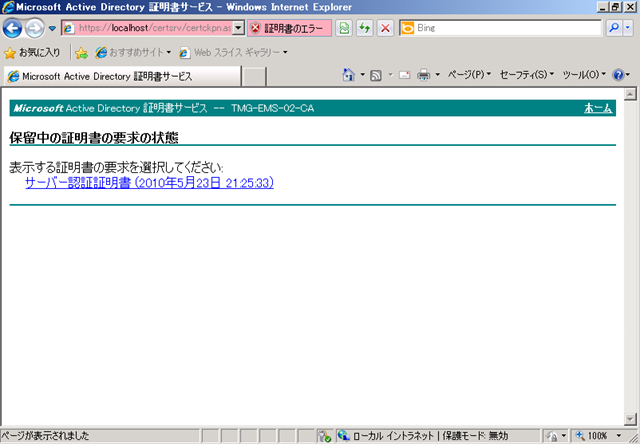

[https://localhost/certsrv] にアクセスして証明機関 Web 登録にアクセスします。

?

[サーバー認証証明書の作成]

- 自己署名証明書のため、URL にアクセスするとセキュリティ警告が発生しますが、[このサイトの閲覧を続行する] をクリックして

サイトを開きます。

- [証明書を要求する] をクリックします。

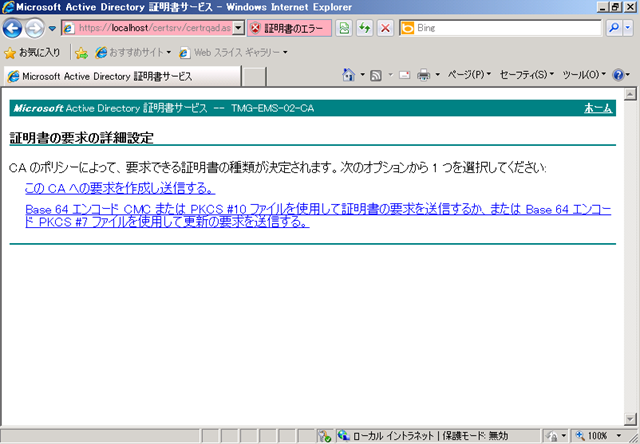

- [証明書の要求の詳細設定] をクリックします。

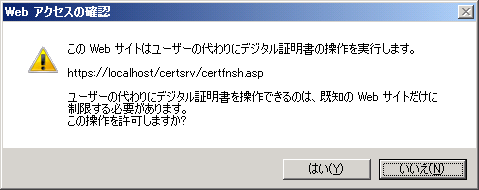

- [この CA への要求を作成し送信する。] をクリックします。

?

?

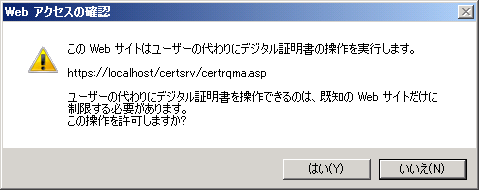

- メッセージボックスが表示されたら、[はい] をクリックします。

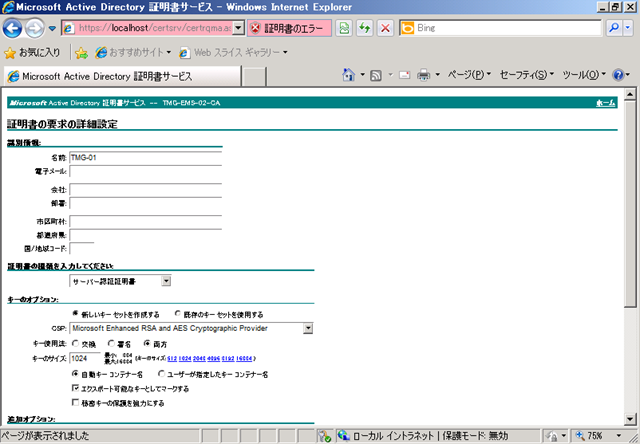

- 後は証明書に必要な情報を入力します。

最低限必要なのは [名前] と [証明書の種類] と [エクスポート可能なキーとしてマークする] の 3 つの設定です。

各項目は以下のように設定します。- 名前

アレイマネージャーとして設定するサーバー名を入力します。

今回の場合は、[TMG-01] と設定しています。

- 証明書の種類

サーバー認証証明書を選択します。

- エクスポート可能なキーとしてマークする

チェックを有効にしてエクスポートができるようにします。

- 名前

これでサーバー内にサーバー認証証明書がインストールされました。

あとは、このサーバー認証証明書とルート証明書をアレイ マネージャー / アレイ メンバーで使用できるようにエクスポートします。

[サーバー認証証明書のエクスポート]

インストールしたサーバー認証証明書は [ユーザー アカウント] の [個人] ストアに格納されています。

この証明書をエクスポートして他のサーバーで使用できるようにします。

- ファイル名を指定して実行から [mmc] を実行します。

- [スナップインの追加と削除] で [証明書] を追加します。

- ? [ユーザー アカウント] を選択して、[完了] をクリックします。

- スナップインを追加して、[OK] をクリックすると、証明書ストアが表示されます。

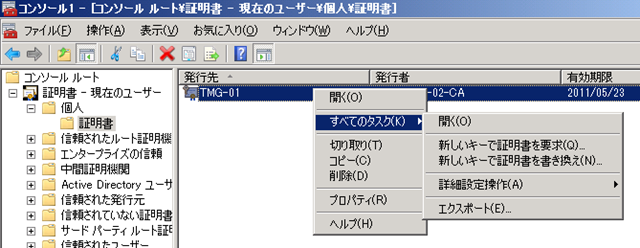

先ほどインストールした証明書が [個人] → [証明書] の下にありますので、右クリックして [すべてのタスク] → [エクスポート] を

クリックします。

- [次へ] をクリックします。

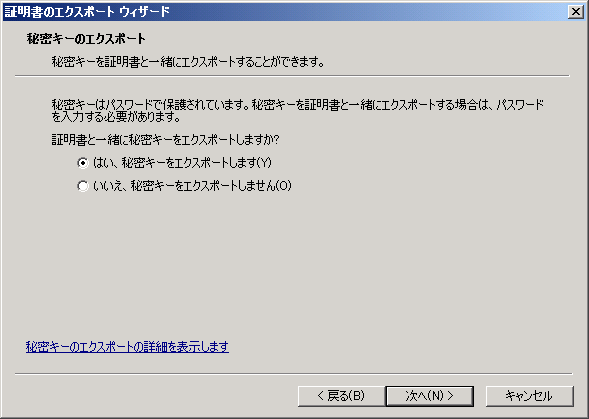

- [はい、秘密キーをエクスポートします] を選択して、[次へ] をクリックします。

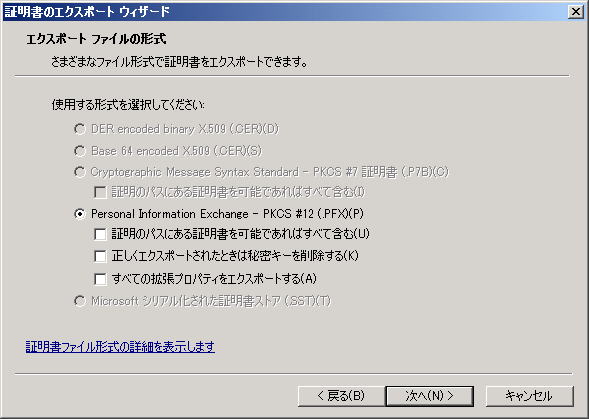

- [次へ] をクリックします。

- パスワードを設定して、[次へ] をクリックします。

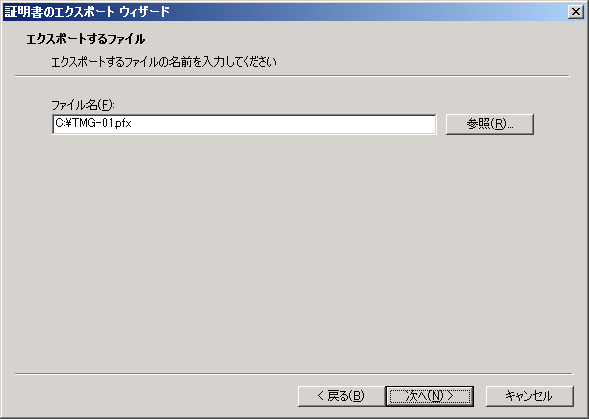

- エクスポートする場所を選択して、[次へ] をクリックします。

- [完了] をクリックします。

- [OK] をクリックします。

以上でサーバー認証証明書のエクスポートは完了です。

証明書作成の最後の手順としてルート証明書をエクスポートします。

?

[ルート証明書のエクスポート]

最後の手順はルート証明書のエクスポートです。

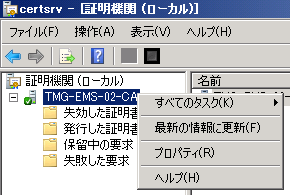

- [管理ツール] → [証明機関] をクリックします。

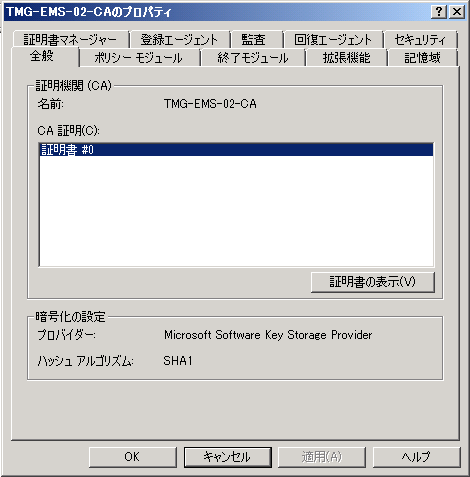

- 証明機関を右クリックして、[プロパティ] をクリックします。

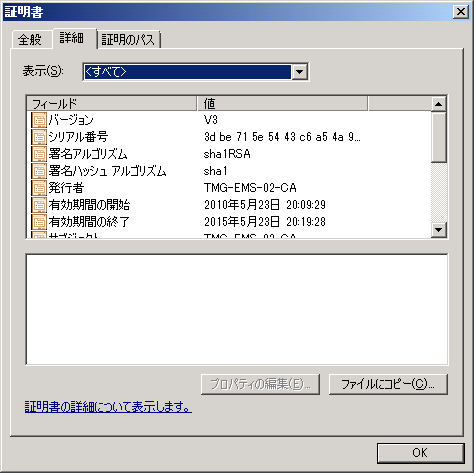

- CA 証明書の [証明書の表示] をクリックします。

- [詳細] タブの [ファイルにコピー] をクリックします。

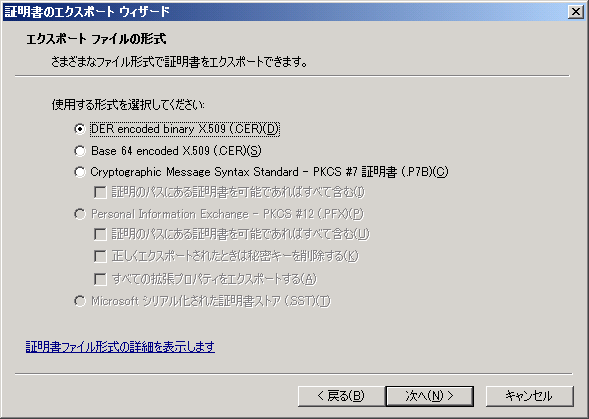

- [次へ] をクリックします。

- [次へ] をクリックします。

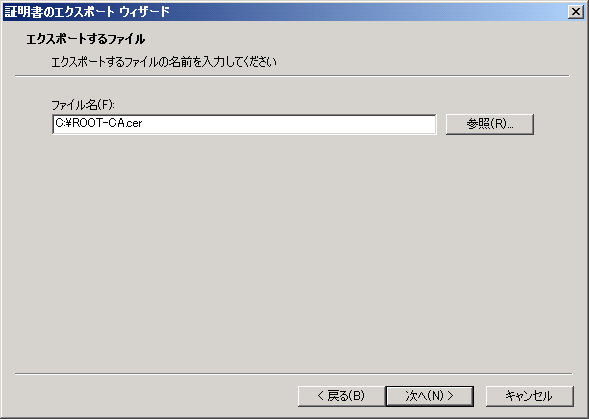

- エクスポートする場所を設定し、[次へ] をクリックします。

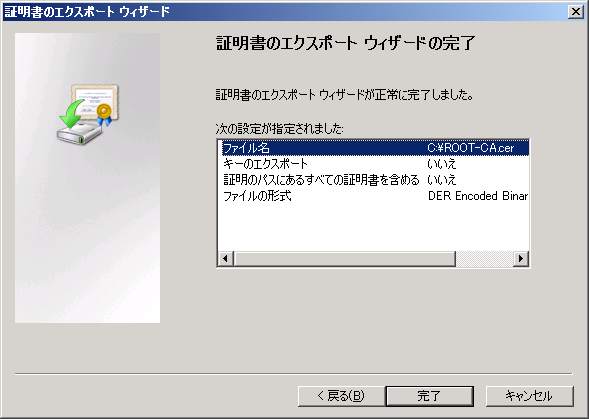

- [完了] をクリックします。

- [OK] をクリックします。

以上で、証明書の作成は完了です。

次はこの証明書を使ってスタンドアロン アレイを構築したいと思います。

ドメイン環境の TMG 2010 でエンタープライズ アレイを構築 – その 2 アレイに参加 –

続いて作成した EMS に TMG サーバーをアレイを作成して参加させます。

現在は、以下のような環境になっているので、まずは、[TMG-01] をアレイに参加させたいと思います。

[アレイに参加]

TMG-01 に EMS サーバーの [ローカル Administrators グループ] に登録されているドメインユーザーでログオンした状態で

作業を開始しています。

- [Forefront TMG の管理] を実行します。

- [Forefornt TMG (<サーバー名>)] を右クリックして、[アレイへの参加 ]をクリックします。

- [次へ] をクリックします。

- [EMS サーバーによって管理されるアレイに参加します。] を選択し、[次へ] をクリックします。

- EMS のサーバー名を入力し、[次へ] をクリックします。

今回はドメインユーザーでログオンしているので、[ログオンしているユーザーの資格情報を使って接続する] を選択しています。

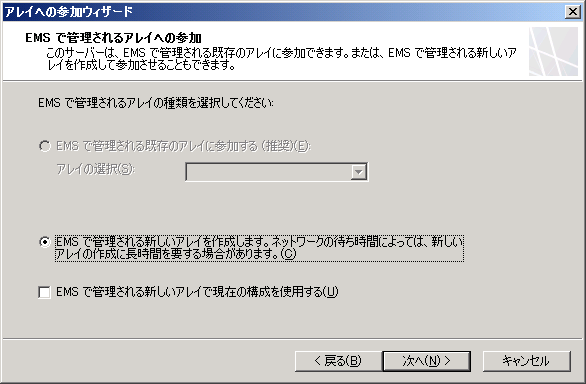

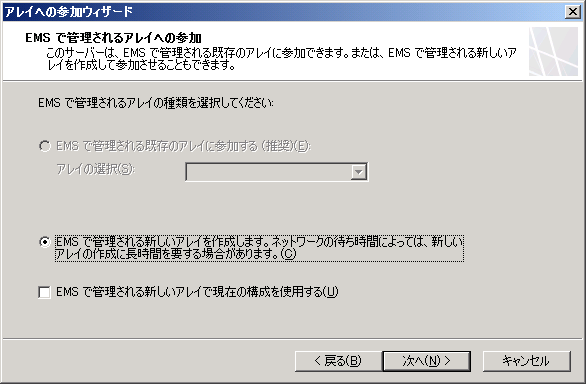

- まだ、アレイを作成していないので [EMS で管理れされる新しいアレイを作成します。] を選択して、[次へ] をクリックします。

アレイにかんしては参加のウィザード内または、EMS で TMG の管理コンソールを実行して事前に作っておくことも可能です。

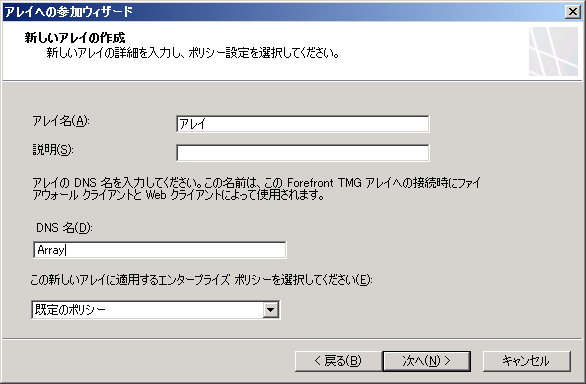

- 作成するアレイの [アレイ名 ]と [DNS 名] を入力して、[次へ] をクリックします。

# [アレイ名] [DNS 名] はあとで変更することが可能です。

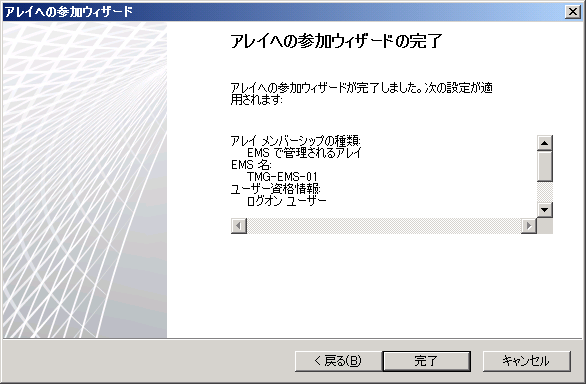

- [完了] をクリックします。

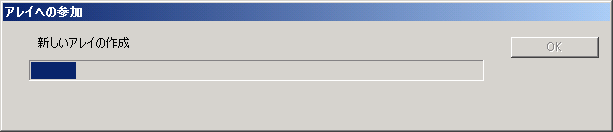

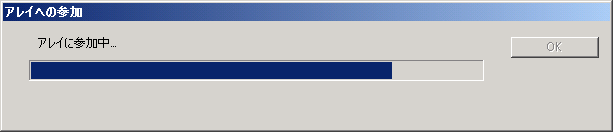

完了をクリックするとアレイが作成され、作成後にアレイにサーバーが参加されます。

- [OK] をクリックします。

以上で、アレイの作成と参加が完了です。

同様の作業を [TMG-02] でも実施し、アレイにサーバーを参加させます。

1 台目と 2 台目のインストールの違いというと、すでにアレイが作成されている状態ですので、既存のアレイに参加するという形で

導入ができるというところだけで後の操作は 1 台目と同じです。

?

[アレイ参加後の環境]

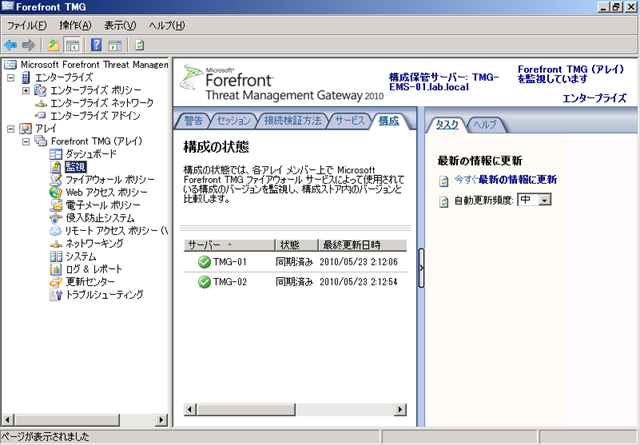

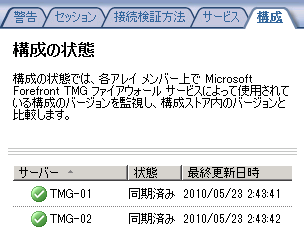

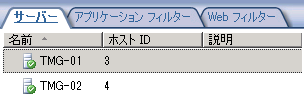

アレイ参加後のサーバーの状態を確認してみます。

アレイが作成され、参加した TMG サーバーが正常に稼働していることが確認できますね。

# 新規に参加させた TMG サーバーの状態が変わらない場合、一度 TMG の管理コ

ンソールを起動しなおすと状態が変わることがあります。

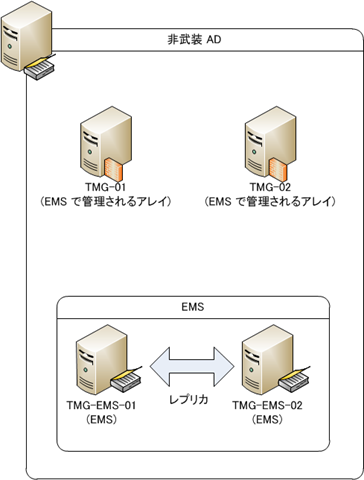

構成としては以下のような状態となっています。 ?

?

アレイに参加したサーバーでは AD LDS が停止されるので、ディレクトリのマークが消えています。

エンタープライズ アレイの構成では、EMS が CSS を持つようになるので EMS 以外役割のサーバーでは参加したタイミングで

AD LDS が停止された状態となります。

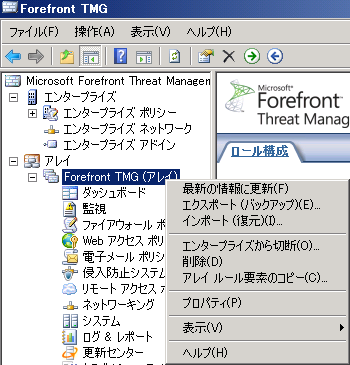

[エンタープライズ アレイ構築後の設定変更]

エンタープライズ アレイ構築後にいくつか設定変更が必要となりますので、それらをまとめてみたいと思います。

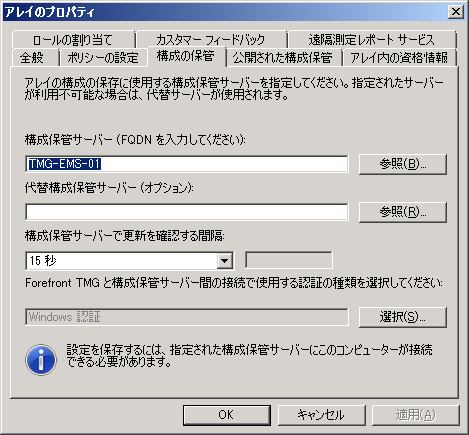

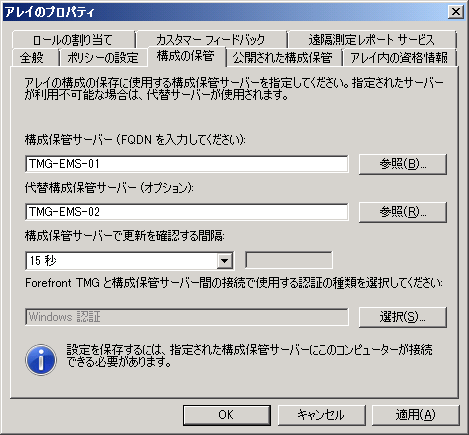

- [代替構成保管サーバー] の設定

今回の環境では、EMS が 2 台構築された状態となっています。

EMS の環境では構成保管サーバーの冗長化として、[代替構成保管サーバー] というものが設定できます。代替構成保管サーバーは [Forefront TMG (<アレイ名>)] を右クリックして、[プロパティ] を開くことで設定できます。

# アレイの名称や、DNS 名もこのプロパティから変更できます。

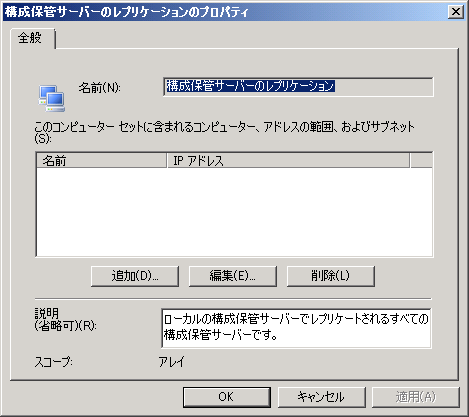

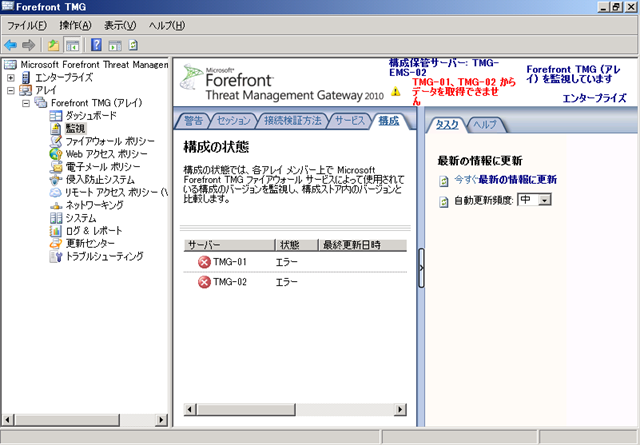

- [構成保管サーバーのレプリケーション] の設定

今回の EMS は 2 台構成になっています。

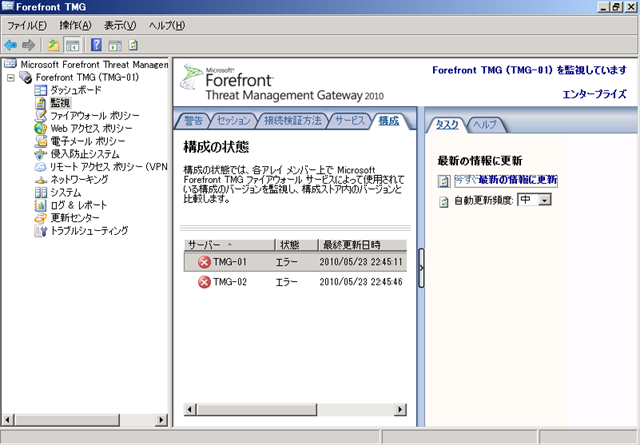

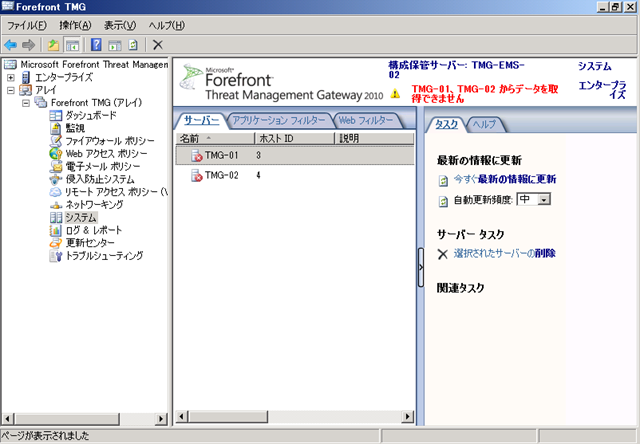

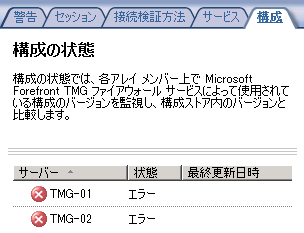

今までの画面は、[TMG-EMS-01] で表示していたものなので、[TMG-EMS-02] でも管理ツールを開いてみたいと思います。[構成] と [システム] でアレイ内のサーバーがうまく認識できていないですね。

?

?

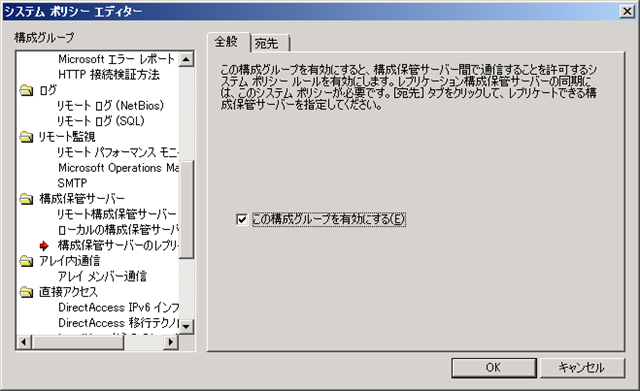

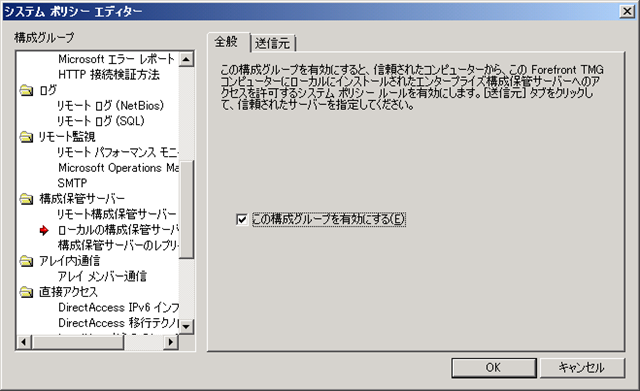

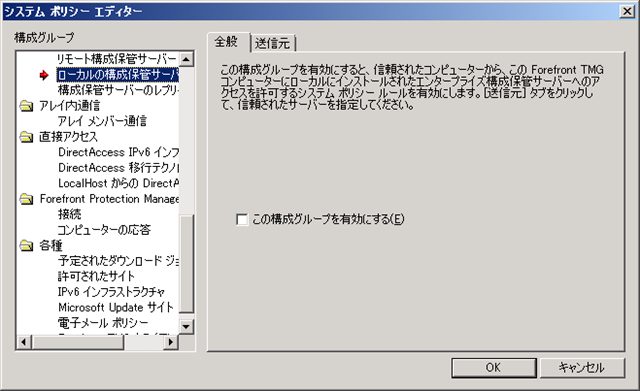

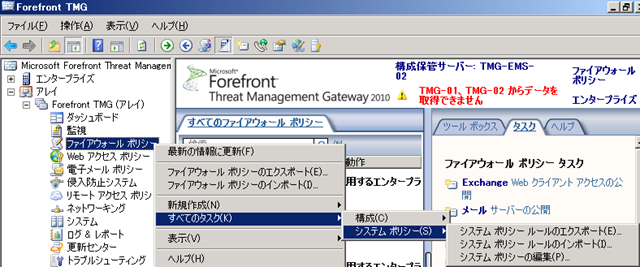

この状態ですが、[システム ポリシー] の設定が影響しているようです。

[システム ポリシー] ですが、[ファイアウォール ポリシー] を右クリックすることで表示することが可能です。 ?

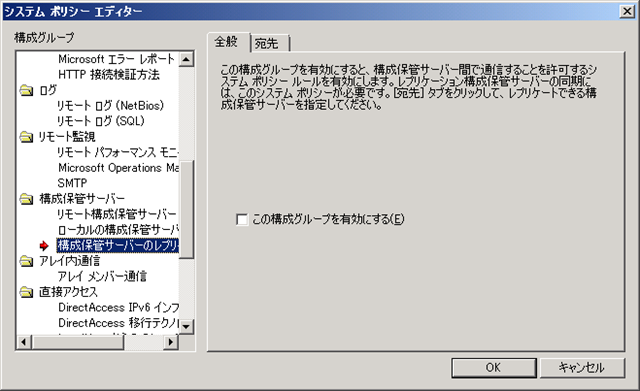

?システム ポリシーの中に、[構成保管サーバーのレプリケーション] というポリシーがあり、デフォルトでは有効になっていません。

?

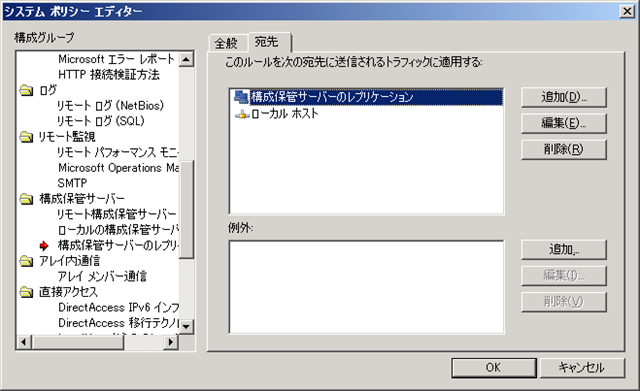

?[宛先] のタブを見ると、[構成保管サーバーのレプリケーション] という宛先があるので、これを [編集] で開いてみます。

[追加] をクリックして、EMS サーバーを登録します。

# 今回は [コンピューター] で各 EMS サーバーを登録しています。

設定が終わったら適用をします。

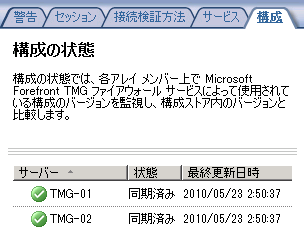

各サーバーに構成の反映が終わったタイミングで、[TMG-EMS-02] の管理コンソールでサーバーの状態を確認します。

[構成保管サーバーのレプリケーション] を設定することで、追加した EMS サーバーの [システム] の [サーバー] の状態が

確認できるようになります。 ?

? - [ローカル構成保管サーバーへのアクセス] の設定

追加した EMS サーバーで、[サーバー] の状態は確認できるようになったのですが、[構成] の情報に関しては、

エラーが表示されています。

?

この状態を回避するためには、[システム ポリシー] で [ローカル構成保管サーバーへのアクセス] を有効にします。

デフォルトではこのポリシーは無効になっています。 ?

?

以上でエンタープライズ アレイの構築は完了です。

構成としては ISA 2006 の CSS をレプリカした構成と同じなのですが、ISA 2006 とは異なり構成をレプリカするためには、

EMS が必要となりますので、単一障害点をなくすためには都合 4 台のサーバーが必要となりそうです。

TMG 2010 になって大きく変わった点だと思うのですが、情報があまりなく今回の投稿をまとめるのにも一苦労でした…。