Ignite / PASS で発表された Azure Arc 対応 SQL Server (Azure Arc Enabled SQL Server) の新機能となる、モニターによるメトリック収集 (パフォーマンスダッシュボード) について情報を残しておきたいと思います。

Archive for the ‘Azure Arc’ Category

Datadog の Integration による Azure Arc との連携

Enhanced Azure Arc integration with Datadog simplifies hybrid and multicloud observability でアナウンスされていますが、Datadog の Integration を使用して Azure Arc の情報を Datadog に取得できるようになりました。

Datadog は Azure Marketplace からも提供されており、Datadog – An Azure Native ISV Service とは でも解説が行われています。

Azure Arc 仮想マシンと Azure Connected Machine Agent

Azure Stack HCI と Azure を連携することで使用することができる機能として、Azure Arc 仮想マシン (Azure Arc VM) があります。

Azure Arc 仮想マシンを使用すると Azure ポータルから Azure Stack HCI に仮想マシンを展開 / 展開した仮想マシンを Azure のリソースとして扱うことができるようになります。

Azure Stack HCI 上で Azure Virtual Desktop を実現する機能となる Azure Virtual Desktop for Azure Stack HCI (AVD for Azure Stack HCI) でも、展開されるセッションホストについても、Azure Arc 仮想マシンが使用されており、この機能を活用する際にも Azure Arc 仮想マシンが活用されています。

Azure Arc 仮想マシンですが、インストールの設定については、Azure Connected Machine Agent が自動的にインストールされるのですが、このエージェントについての情報をまとめておきたいと思います。

Azure Arc を使用した SQL Server 2012-2019 の PAYG での利用について

SQL Server 2022 Standard / Enterprise では、従量課金 (PAYG) による SQL Server の利用が可能となり、従来の永続ライセンス (一括購入) の利用形態だけでなく、使用時間に応じた PAYG による利用が可能となりました。

本ブログでも次のような投稿でも SQL Server 2022 の PAYG について触れてきました。

この PAYG の仕組みについて、SQL Server 2022 だけでなく SQL Server 2012 以降も対象となる機能追加が、2023/1 から Azure Arc 対応 SQL Server で行われました。(SQL Server の従量課金制 では 2014 以降となっていますが、2012 以降が正しいと思います)

従量課金制 (PAYG) ライセンス オプションが SQL Server 2012 以降に拡張されました

2012~2019 を対象とした PAYG についてはまだ情報を確認している最中ですが、現状確認ができていることをまとめておきたいと思います。本利用形態はまだ情報が少ないので今後 MS の公式情報も増えていくのではないでしょうか。

Azure Policy の評価タイミングの情報について

Azure Arc を導入することで、Azure Policy をオンプレミスの環境でも使用することができるようになります。

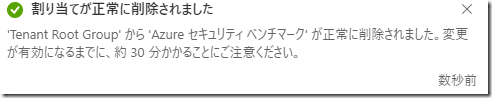

Policy の割り当てや解除をすると、次のようなメッセージが表示され、変更が有効になるまで 30 分程度時間がかかることが表示されます。

評価の間隔にはいくつかの待機時間のパターンがあるようなので、情報を残しておきたいと思います。

ドキュメントレベルで確認をしており、Arc エージェントの実際のログからの確認は行っていません。

SQL Server on Azure Arc 対応サーバーを Azure Policy で導入する

SQL Server 2022 では、セットアップ時に SQL Server on Azure Arc 対応サーバーをインストールすることができるようになり、セットアップで Azure Arc ならびに SQL Server 向けの拡張機能をインストールした状態でオンボードすることが可能となりました。

SQL Server 2022 より前のバージョンの SQL Server についても Azure Arc に接続がされていれば、Azure Policy 経由で SQL Server on Azure Arc 対応サーバーを導入することができ、導入の自動化につなげることができますので、本投稿では Azure Policy を使用した Windows サーバーへの SQL Server on Azure Arc 対応サーバーの導入を実施してみたいと思います。

作業内容としては、Azure Policy を使用した大規模な接続 になります。

Azure Arc 対応サーバー (Windows) のゲスト構成機能のポリシー適用状況を確認するためのログ

Azure Arc 対応サーバーで Windows サーバーに対して ゲスト構成機能 (Azure ポリシー) の適用状況を確認する際のログについてまとめておきたいと思います。

技術情報としては次のドキュメントを確認するとよいかと思います。

- Azure Policy Guest Configuration – Client

- Understand the machine configuration feature of Azure Policy

ポリシーの適用については反映されるまで時間がかかりますが、反映のタイミングについては Validation frequency に記載されており、基本的な感覚は次のようになるようです。

- 5 分間隔: 新規または変更されたゲスト構成のチェック

- 15 分間隔: ゲスト構成の設定状況の確認

Azure Policy のゲスト構成機能の監査状況をポータルから確認する (Windows 環境)

Azure Policy では、ゲスト構成機能 (Guest Configuration: GC) により、環境内のマシンの状態を管理することができます。

ゲスト構成は、次のいずれかの環境に対して使用することができます。

- Azure 仮想マシン

- ゲスト構成拡張機能の概要 で記載されている拡張機能の導入ならびに、マネージド ID の有効化が必要

- Azure Arc エージェントが導入されていれば使用可能

Azure だけでなく、Azure Arc 対応サーバーをインストールしている環境についても Azure Policy のゲスト構成機能を活用することができます。(Azure の仮想マシンについては追加コストは発生しませんが、Azure Arc の環境については追加コストが発生します)

Azure Policy では組み込みポリシー定義が提供されており、Azure 仮想マシンならびに Azure Arc 向けのポリシーが提供されています。

- Compute (Azure 仮想マシン)

- Azure Arc 対応サーバーの Azure Policy 組み込み定義

これらのポリシーの中には、ゲスト構成機能を使用したルールも提供されており、本投稿はゲスト構成機能を使用したルールの監査状況の確認方法をポータルから実施する際の操作を調べたものとなります。

ゲスト構成機能については冒頭に紹介したドキュメントも含めた、次の内容を確認しておくとよさそうです。

Azure セキュリティ ベンチマークのイニシアティブ割り当て時に Windows Defender Exploit Guard のコンプライアンスの状態を準拠させる

Azure Arc 対応サーバー (Enabled Server) で Azure に認識させているサーバーについては、Azure Policy の管理対象とすることができます。

ポリシーの準拠状況は、Azure Arc のブレードの「ポリシー」や「マシン構成 (プレビュー)」から確認することができるのですが、Azure セキュリティベンチマークを割り当て対象としている場合、Windows の標準設定だと「マシン構成 (プレビュー)」の「WindowsDefenderExploitGuard」の構成が「準拠していない」状態となります。

この構成を準拠している状態に持っていくための設定をまとめておきたいと思います。

Azure Arc Enabled Server が有効な環境でマネージド ID で SQL Database にアクセスしてみる

Azure の管理 / 運用性を Azure 外で動作している環境にも提供することができる Azure Arc Enabled Server (Azure Arc 対応サーバー) ですが、導入した環境は、Azure Active Directory にマネージド ID が登録されるため、アクセストークンを使用して Azure 上の操作が可能となります。

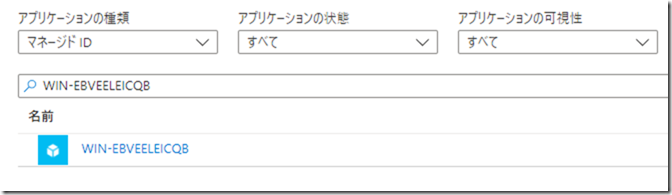

次の画像は AAD で Azure Arc Enabled Server を有効にしているサーバー名を検索したものですが、マネージド ID が登録されていることが確認できますね。

詳細については次のドキュメントに記載されています。

Azure Arc Enabled Server を導入した環境では、Azure SQL Database へのアクセスにマネージド ID を使用することができるようになり、まだ試したことがかなかったので軽く試してみました。