先人の知恵を借りて、自宅の検証環境に、Azure のサイト対サイト (S2S) の VPN の検証環境を固定 IP で作成してみた際のメモを。

固定 IP については、Azure愛が強すぎて自宅にAzure専用固定IPプロバイダを契約しマルチセッションにした話 を参考にさせていただき、S2S VPN については、8800円の格安VPNルータで家とAzure間をサイト対サイトVPN(IPSec)で接続する を参考にさせていただいています。ありがたや、ありがたや。

基本環境

今回使用しているのは、次のような環境となります。

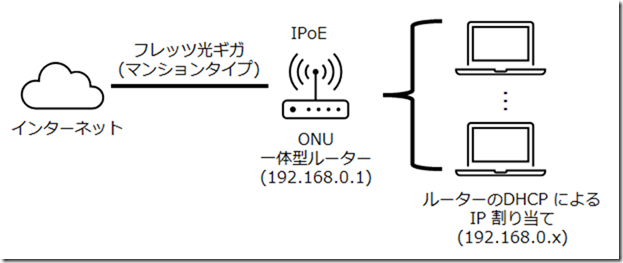

回線としては、フレッツ光ギガ (マンションタイプ) を契約しており、その契約でレンタルできる ONU 一体型ルーターにプロバイダーの接続情報を設定し、インターネットに接続しています。

PC については、ルーターの DHCP で IP を割り当てているという、一般的な構成です。

現在の接続は PPPoEではなく、IPoE (IPv4 over IPv6 / v6 プラス) が使用されています。(IPoE に切り替わったのでレンタルしているルーターの VPN 機能や、PPPoE マルチセッションが使用できない環境です)

Memo :

ONU 一体型ルーターですが、PRI-500KI を使用していて PPPoE から IPoE に切り替わったタイミングで、PPPoE マルチセッションや、VPN サーバー設定がグレーアウトして選択できなくなります。PPPoE に切り替える場合は「http://<ルーターの IP>:8888/t」にアクセスし、IPv4 通信設定を無効にする必要がありますが、今回は IPoE のまま使うため、PPPoE には、切り替えていません。

この環境に、現在のプロバイダーと回線については変更せずに、固定 IP を使用した Azure S2S VPN の検証環境を作るのが、今回のゴールとなります。

固定 IP の入手

今までは、i-revo を使用していたのですが、残念ながら i-revo はサービスが 2022/5/31 で終了となりますので、新しく固定 IP を入手する必要があります。

今回は冒頭で紹介した Azure愛が強すぎて自宅にAzure専用固定IPプロバイダを契約しマルチセッションにした話 で触れられている、DIX を新規に加入して、固定 IP を入手しました。

月額 1,030 円で、固定 IP を一つ使用することができます。i-revo の倍の額になりますが、いろいろ見た限りは、DIX が一番お手頃そうでした。(i-revo が安すぎた)

私の環境では「フレッツ光ギガ」の回線を使用しており、この回線上で DIX のサービスを使用することができます。(今回は回線を「フレッツ光ギガ(東日本限定)」で契約しています)

新規回線の申し込みをすると PPPoE の接続情報がメールで連携されてきますので、これを使用して固定 IP の環境を作成します。

固定 IP を使用した VPN の設定

固定 IP が入手出来たら次は、VPN の設定ですが、こちらは 8800円の格安VPNルータで家とAzure間をサイト対サイトVPN(IPSec)で接続する を参考にさせていただきました。

Windows Server に NIC を 2 枚刺して、PPPoE で直接 Windows を接続して、RRAS でルーターかするという方法でも接続できるのですが、今回は上記で紹介されている TP Link の ER605 で実現できるかが気になったので、ER605 で検証しています。

Windows Server で PPPoE で接続した場合は、Windows 端末が直接インターネットにさらされることになりますので、最低限次の設定は行ってください。

- Windows Firewall の着信許可をすべて無効

- Administrator のアカウント名を変更

- 予測しにくいパスワードの設定

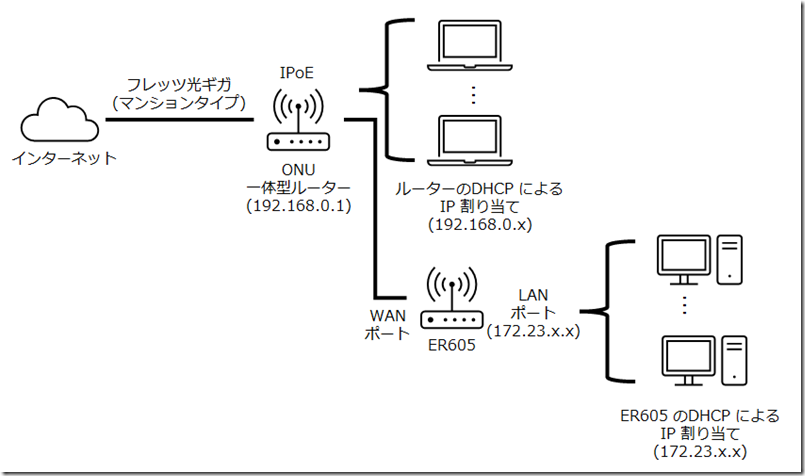

上述の基本環境のルーターの空き LAN ポートからケーブルを延ばして、ER605 の WAN ポートに接続し、LAN ポートについては、検証用の環境のハブとして使用します。

ER605 の設定については、Kudo-san が書かれている内容に沿って実施すればよいかと。今回は次のような手順で実施しています。

- ER605 の LAN ポートにのみケーブルを刺し、操作用端末に接続して、ブラウザから 192.168.0.1 にアクセス

- System Tools -> Management -> Firmware Upgrade タブから、ER605 V1 からダウンロードした最新のファームウェアにアップグレード

- Network -> LAN から、LAN ポートの IP アドレスを 172.23.x.x/16 のセグメントの IP に設定し、DHCP で 172.23.x.x/16 の IP が配布されるように設定

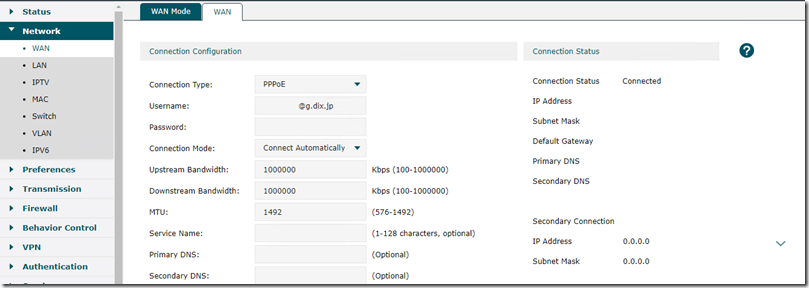

- Network -> WAN -> WAN タブ から Connection Type を PPPoE にして、DIX の回線契約時のメールに記載されている接続ユーザー名 / パスワードを、Username / Password に設定し、接続 (Username / Password 以外は初期設定)

PPPoE で接続ができれば、WAN の Connection Status が Connected となり、割り当てられた固定 IP の情報が表示されます。

ここまでできれば、Azure の VPN の設定が可能となります。

- Azure で仮想ネットワークゲートウェイ / ローカルゲートウェイを作成した、仮想ネットワーク環境を準備

- 今回は Basic の SKU で作成したゲートウェイを使用しています

- ER605 の VPN -> IPsec -> Add から 事前共有キーを使用した、 IKEv2 の VPN を設定

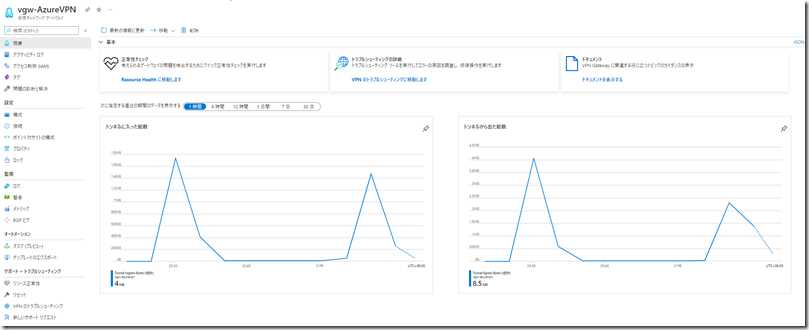

ER605 の LAN ポートに接続されている環境から仮想ネットワークゲートウェイを接続している VNET 内に作成した VM にアクセスができ、仮想ネットワークゲートウェイのトラフィックも取得できています。

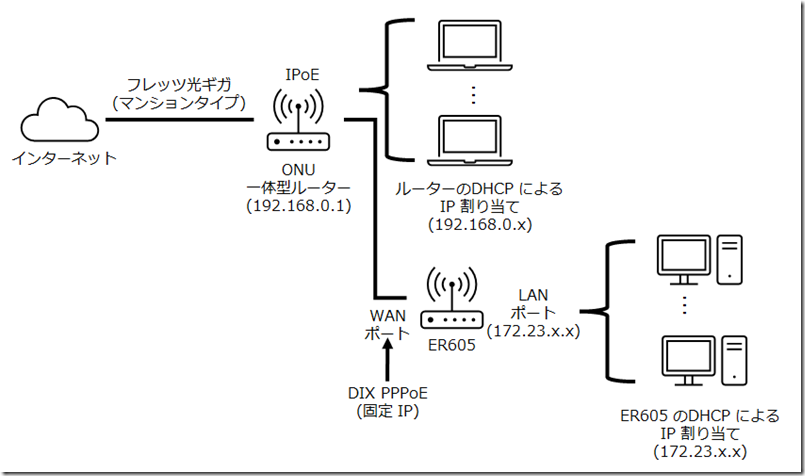

最終的な構成としてはこのように。既存の ONU 一体型ルーターの下に、VPN 用のルーターを接続して、そこに検証環境を配置するという構成となりました。既存のネットワークはいじらずに、Azure VPN の検証環境を固定 IP で構築することができたので、検証のとりかかりの構成としては、妥当かなと思っています。

先人の知恵に詳細に情報が書かれていたので、資材をそろえれば手元でサクッとできました。ありがたや、ありがたや (2 回目)