以前、Twitter でつぶやいた内容をブログとしてまとめてみました。

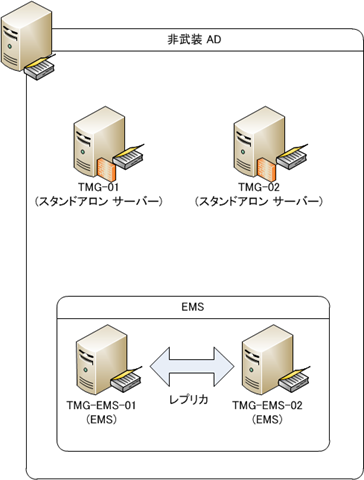

私の家の検証環境は ThinkPad で 3 ノードクラスターを構築している環境があります。

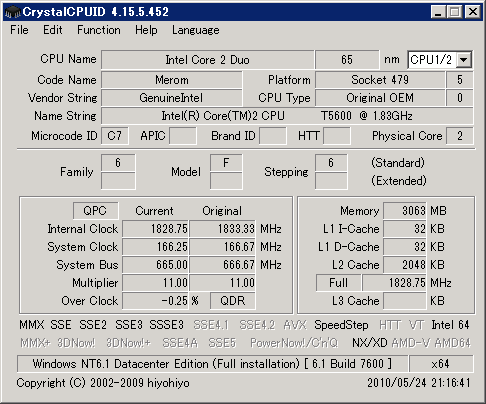

ThinkPad では、CPU としては Intel の Core 2 Duo が使用されています。

それとは別に AMD の Phenom 9950 を使用している ML115 G5 もあります。 ?

?

同一のベンダーの CPU であれば、プロセッサ バージョンが異なった場合でも、ゲスト OS の設定で CPU の機能制限をすることで、

Live Migration / Quick Migration を実行することができます。 ?

?

この動作を全く別のベンダーの CPU で実行するとどうなるんだろうというのが今回の検証です。

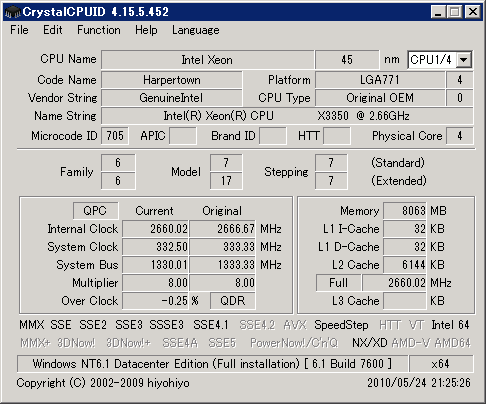

私の検証環境に Intel のマシンとして、ML110 G5 がありこちらは Xeon を使用しているのですが、Core 2 Duo とさほど

機能的には変わらなかったので、ThinkPad と ML115 G5 間でゲスト OS を移行させてみたいと思います。

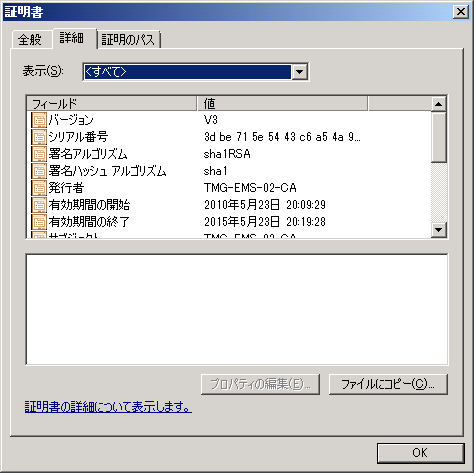

参考となりますが、Xeon の CPU 情報はこちらとなります。

?

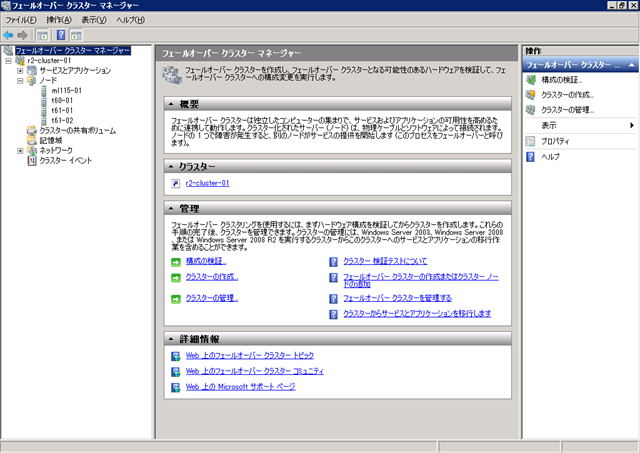

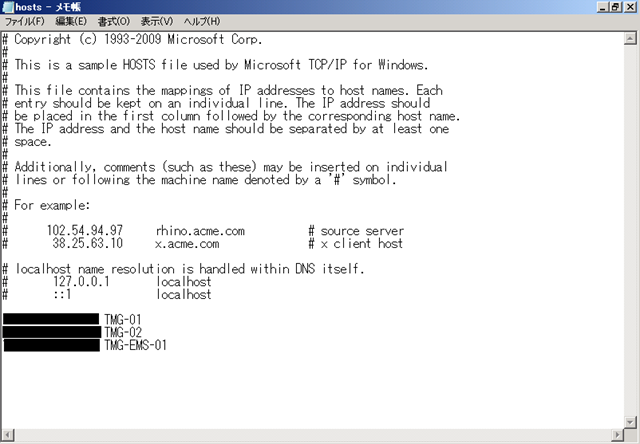

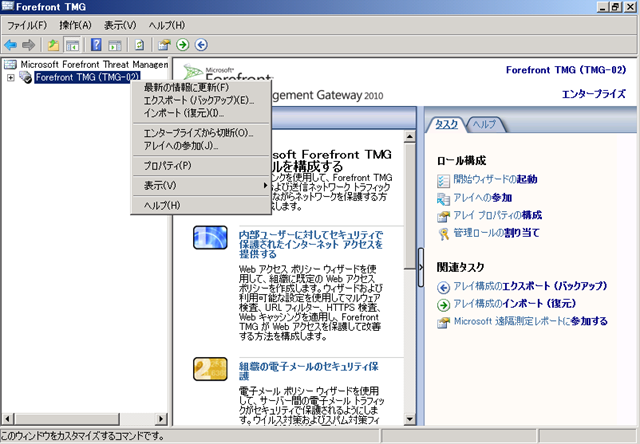

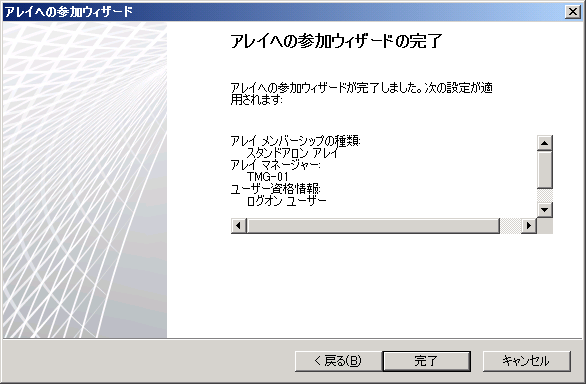

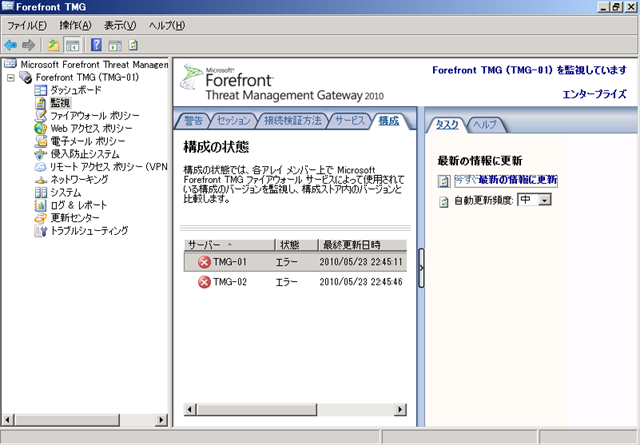

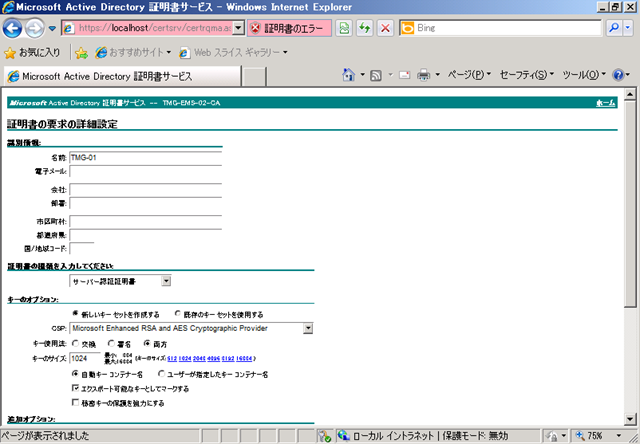

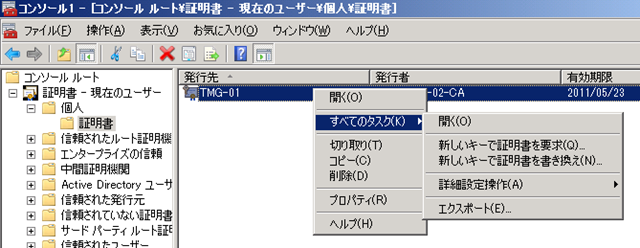

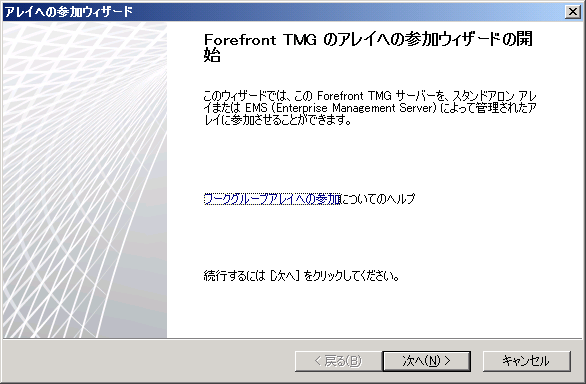

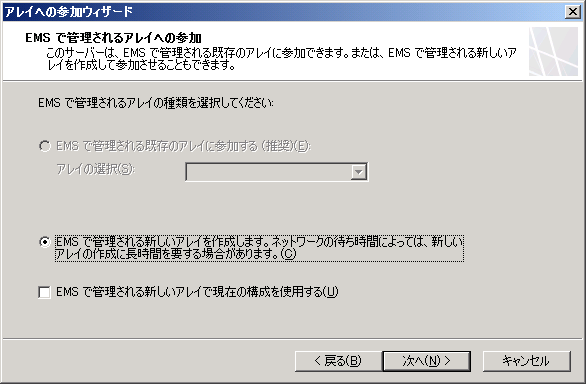

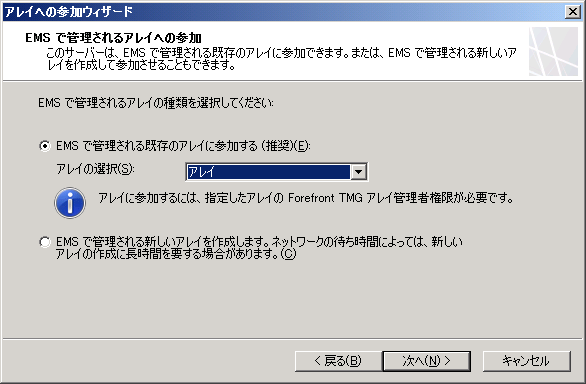

[クラスターを構築]

Live Migration / Quick Migration をするためにはまずは、クラスターを構築しなくてはいけません。

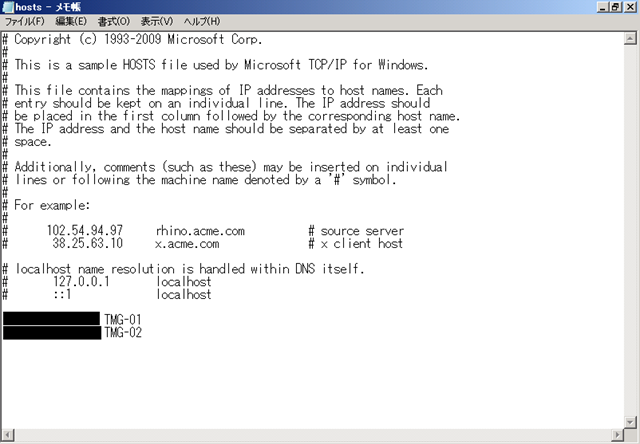

ThinkPad は T60 と T61 を使って 3 ノード構成のクラスターを構築しているので、ここに ML115 G5 を追加させたいと思います。

# ML115 G5 は共有ディスクに接続済みです。

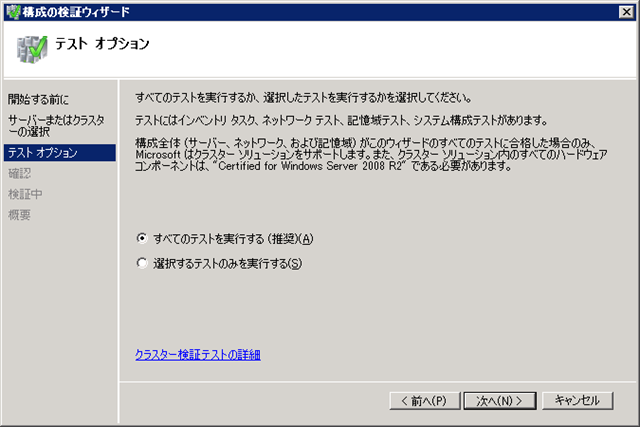

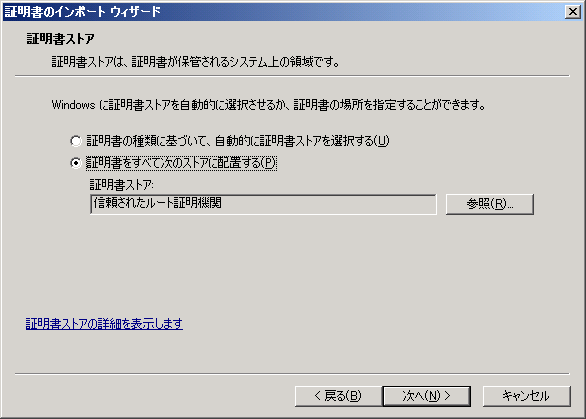

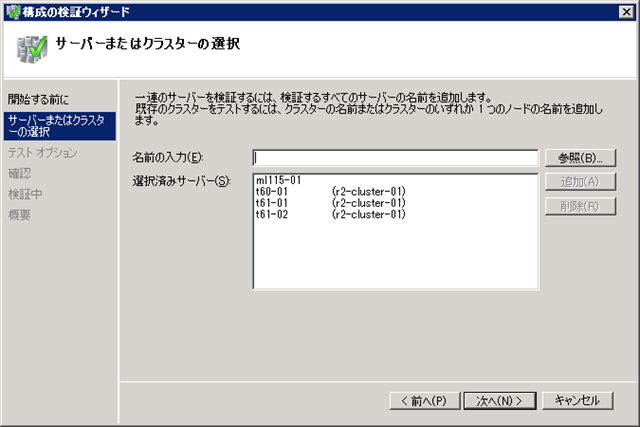

クラスターにノードを追加する前に [ノードの検証] を実行します。

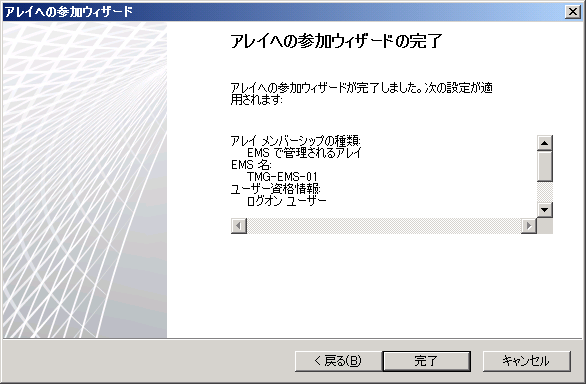

すでにクラスターを構築しているノードと今回使用する ML115 G5 を選択して検証を実行してみます。

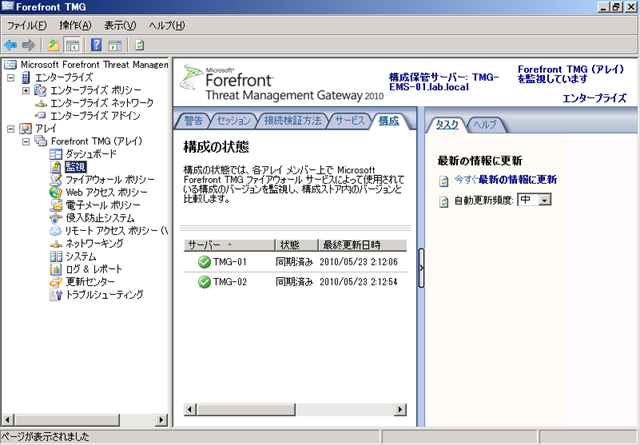

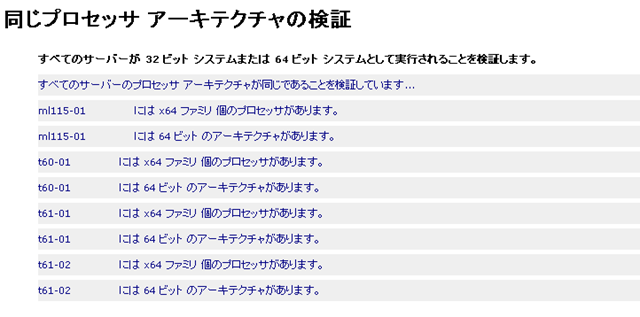

テストが終了するとレポートを表示することができるので、今回は CPU についてのレポートを確認してみたいと思います。

CPU については [同じプロセッサ アーキテクチャの検証] というテストで確認されるのですが、このテストではベンダーの

確認はしていないようです。 ?

?

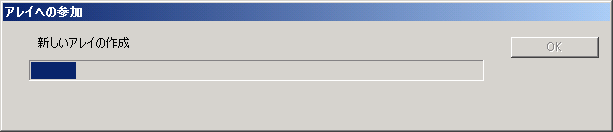

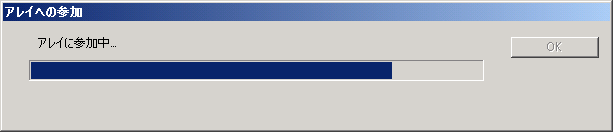

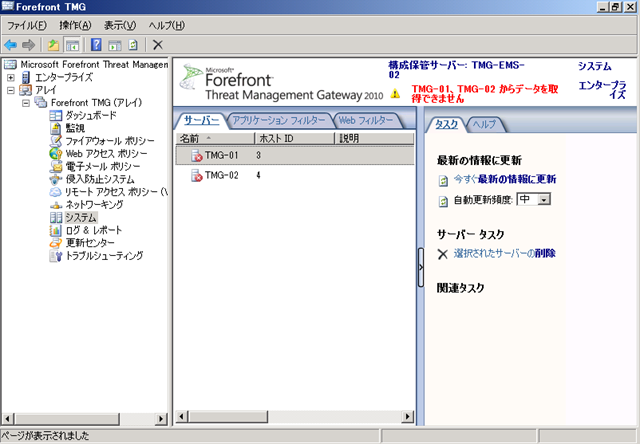

そのため、異なるベンダーの CPU を使っていてもクラスターを構築することは可能です。

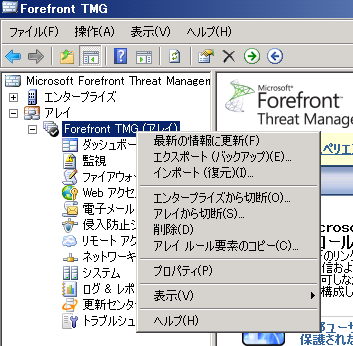

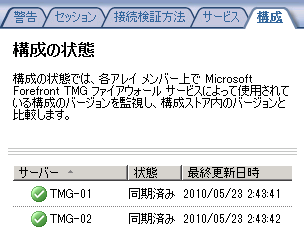

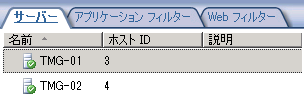

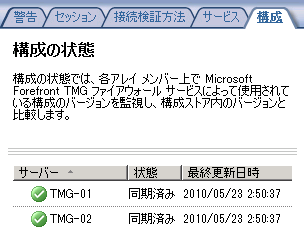

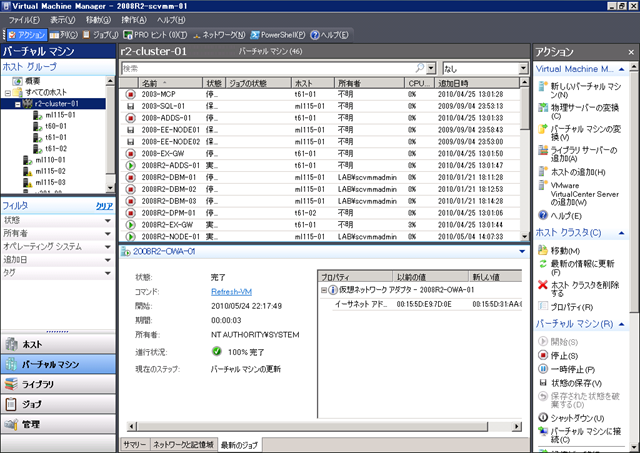

SCVMM でも 4 ノードクラスターとして認識できています。

# クラスターとしてノード追加した後に追加したサーバーを最新の状態に更新すれば自動的にクラスター配下の

サーバーとして認識されます。

それでは、Live Migration と Quick Migration を実行していきたいと思います。

?

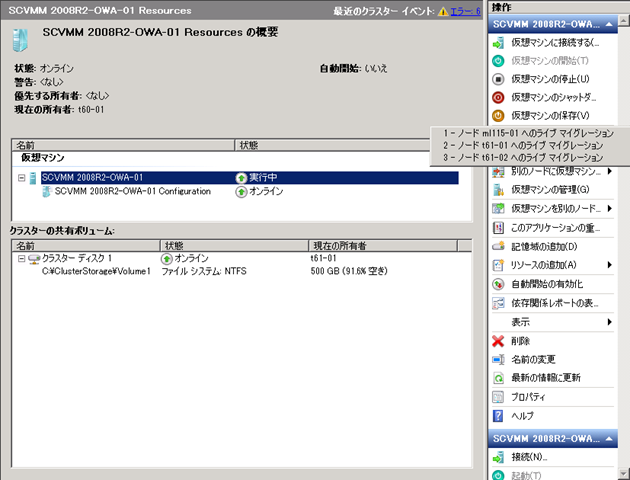

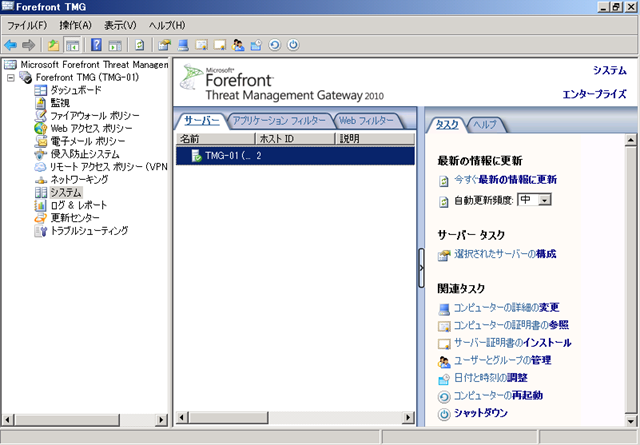

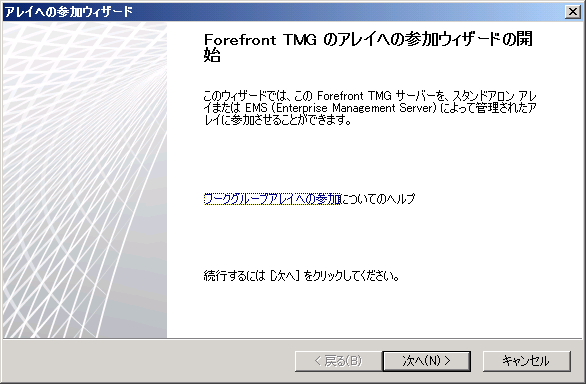

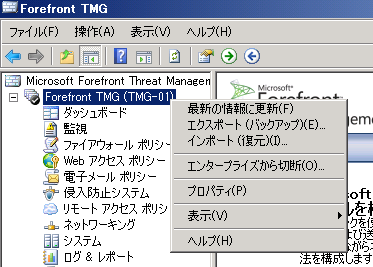

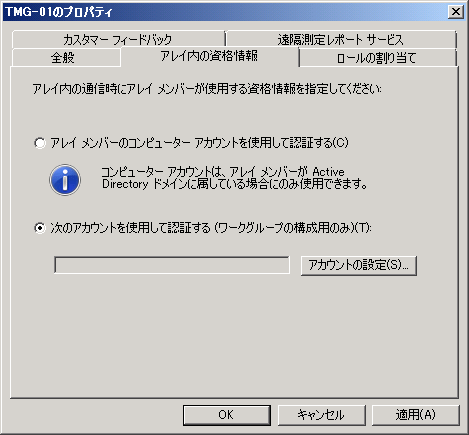

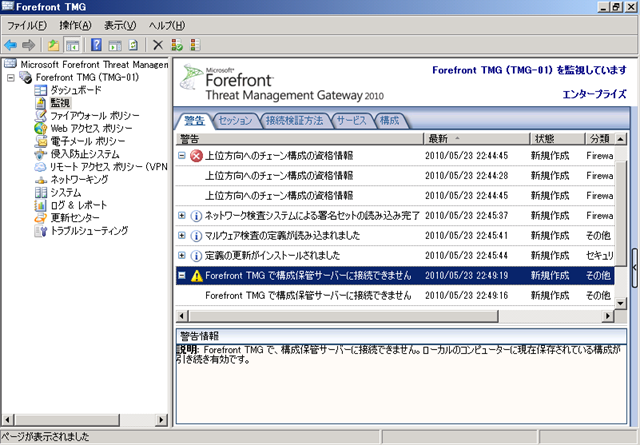

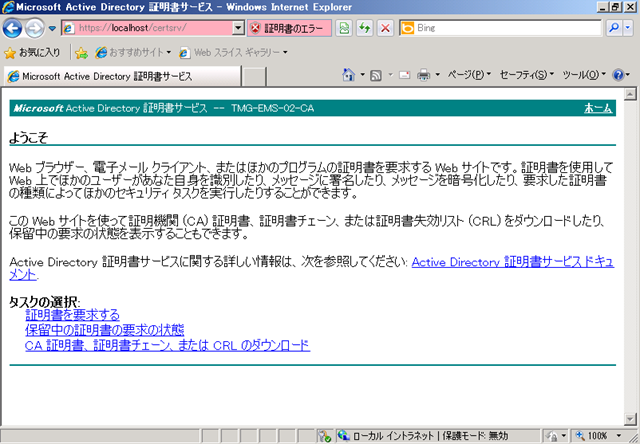

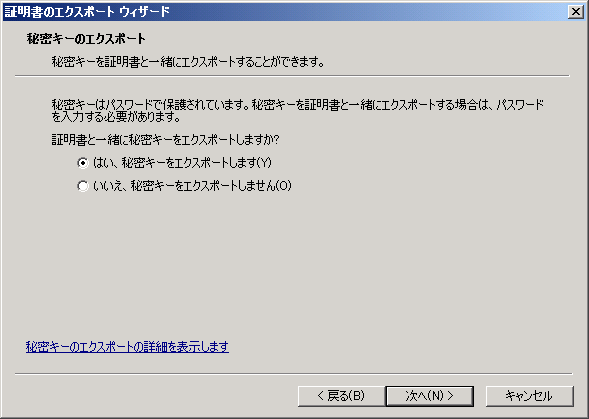

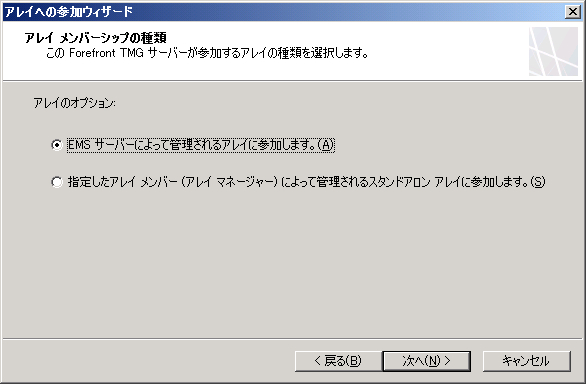

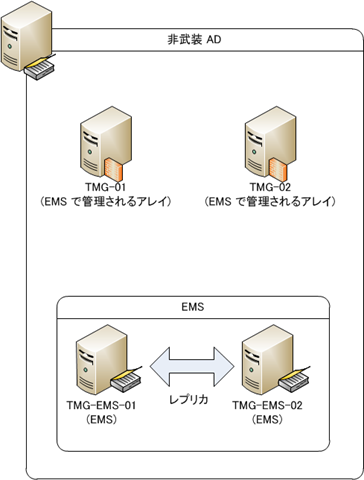

[SCVMM で Live Migration を実行]

Live Migration ですが、SCVMM とフェールオーバークラスターマネージャーで実行することができます。

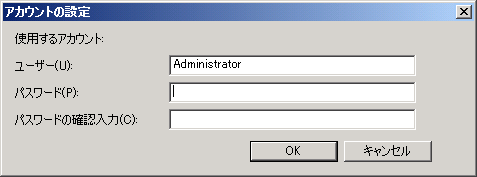

まずは SCVMM で Live Migration を実行したいと思います。

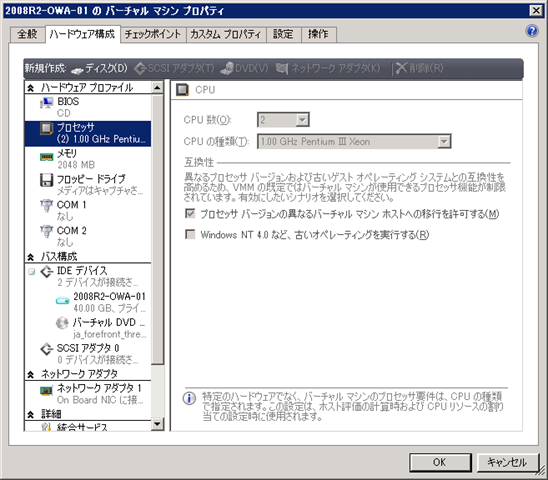

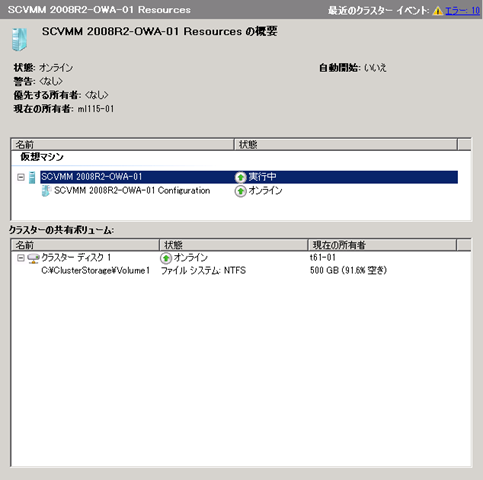

- 今回、[2008R2-OWA-01] というゲスト OS を CSV 上に配置していますので、このゲスト OS であれば

Live Migration をすることができます。

# このゲスト OS は Intel の CPU の T61 で実行されています。

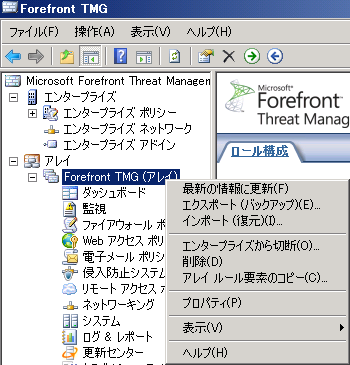

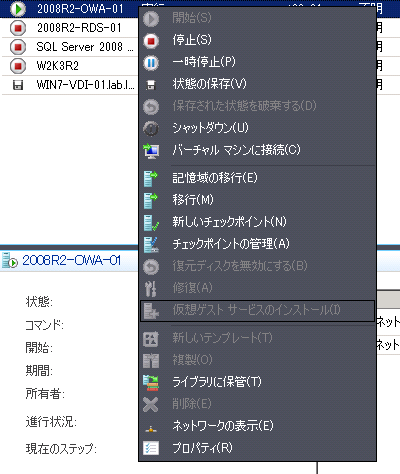

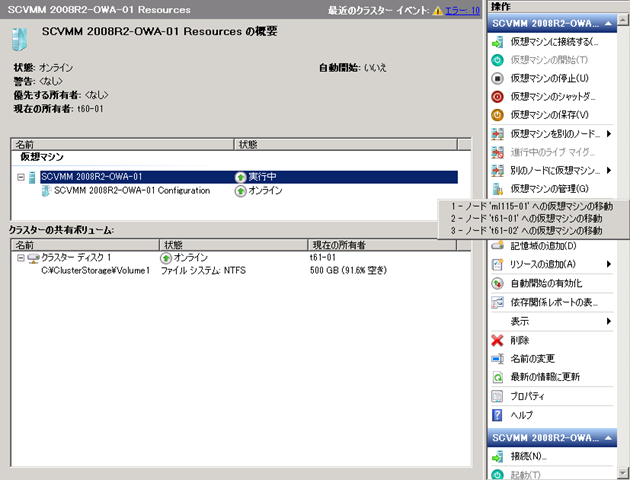

対象のゲスト OS を右クリックして、[移行] をクリックします。 ?

?

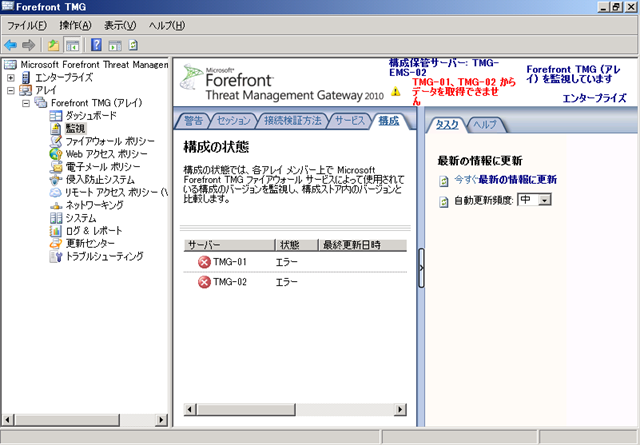

- T61 から ML115 に移行をしようとすると、異なる CPU ということで移行対象として選択することができないようになっています。

[t61-01] に監視ては単純にメモリが足りていないので移行ができないのですが、[t61-02] に

関しては Live Migration で

移行可能なサーバーとして選択ができるようになっていますね。

SCVMM を使用している場合、異なるベンダーの CPU のホスト OS には移行ができないように制御がされていますね。

?

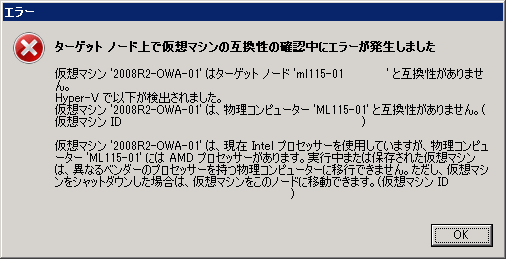

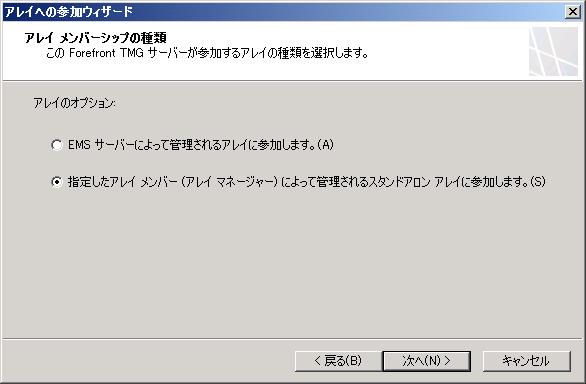

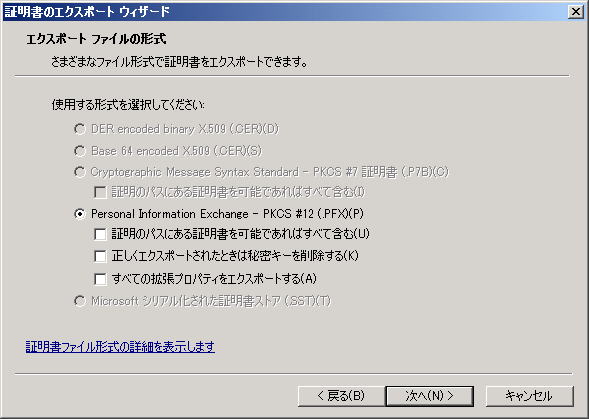

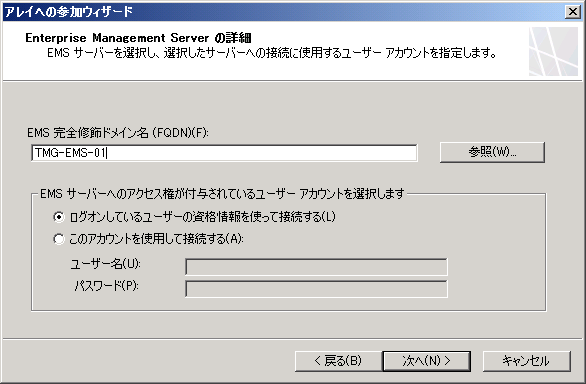

[フェールオーバー クラスター マネージャーで Live Migration を実行]

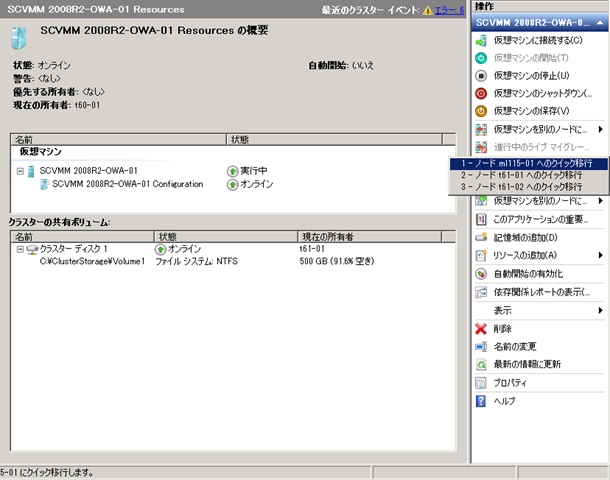

つづいて、クラスターの管理ツールで Live Migration を実行してみたいと思います。

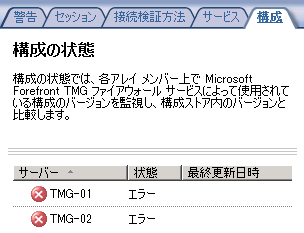

異なるベンダーの CPU 間では Live Migration の実行はできないようですね。

続いて Quick Migration を試してみたいと思います。

?

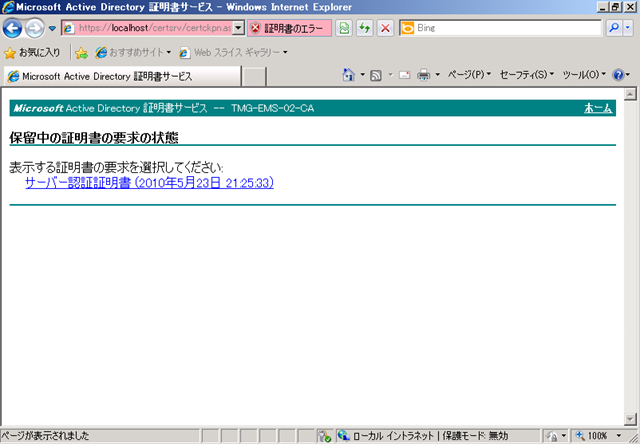

[フェールオーバー クラスター マネージャーで Quick Migration を実行]

Quick Migration の実行ですが、Live Migration が可能な場合は SCVMM からは実行できないようです。

# ライブ移行しかできないようです。

Live Migration が実行できる環境で、Quick Migration を実行するためにはクラスターの管理ツールで実行する必要があります。

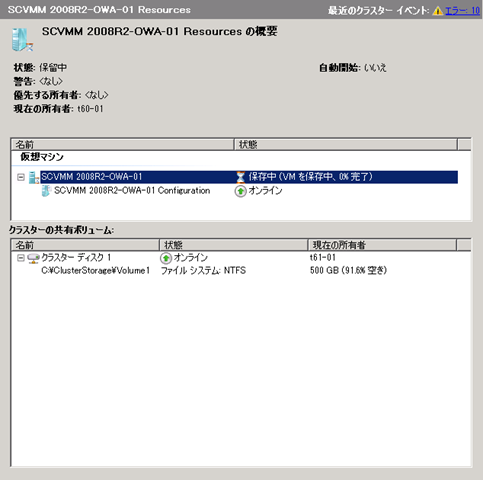

- ML115 に [クイック移行] をしてみます。

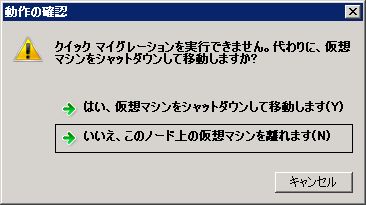

- 異なるベンダーの CPU を使用しているホスト間で Quick Migration を実行すると以下のエラーになります。

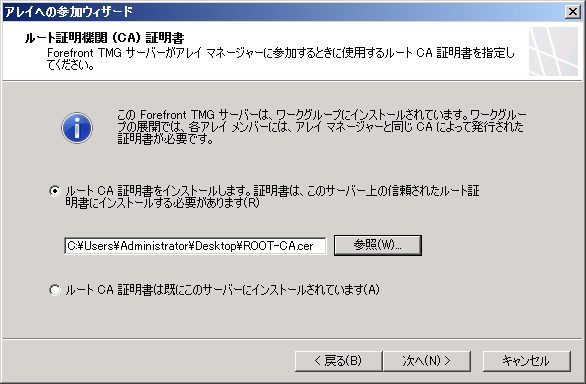

Quick Migration は [保存→移動→開始] という流れになるのですが、この方法は使用できないようですね。

[はい、仮想マシンをシャットダウンして移動します] をクリックするこちで [シャットダウン→移動→開始] という形で

クラスターのノード間でゲスト OS を移行することが可能です。

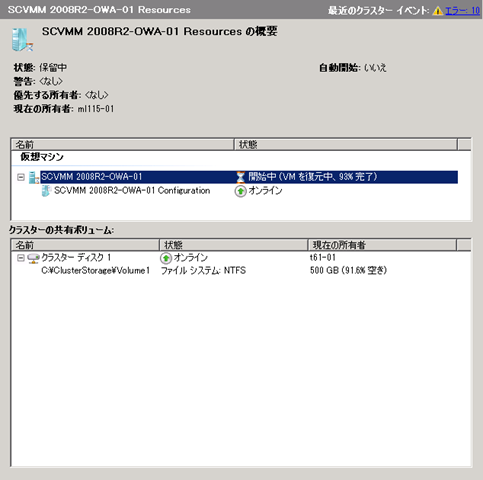

- [はい、~] をクリックするとシャットダウンが開始され

- 他のノードに移動がされます。

?

?

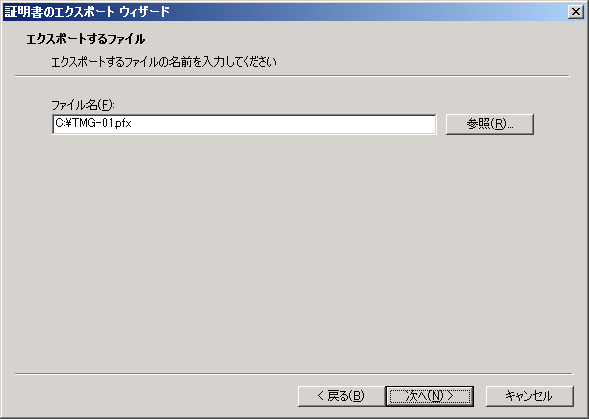

- ここまでの操作は、[クイック移行] で試してみましたが、[仮想マシンの移動] を実行することでも、Quick Migration を

実行することができます。

- 移動をするとゲスト OS が保存され、移動先として指定したノードに移動がされます。

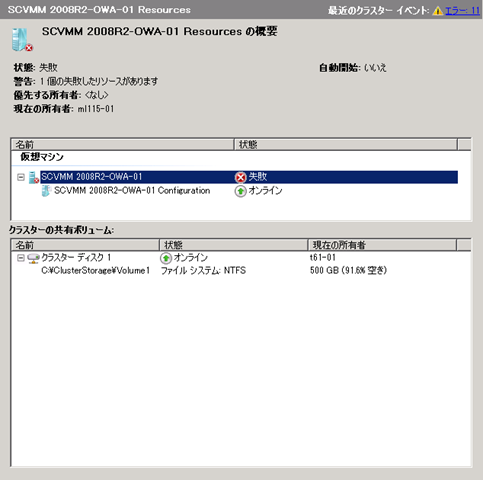

- 保存された状態を復元するのですが、失敗します。

@IT の以下の記事では Quick Migration が成功することもあるということが書かれているのですが、私の環境では NG でした。

Hyper-V実践サーバ統合術 第4回

保存されたままでは、元のノードでしか起動できませんのでこの状態で他のノードで起動したい場合は、[保存された状態を破棄する] で

保存状態を破棄して、解除する必要があります。

異なるベンダーの CPU 間でゲスト OS を Live Migration / Quick Migration を実行することはできないみたいですね。

ゲスト OS の CPU に関してはこのような技術情報もあるようで

す。

Partition Properties

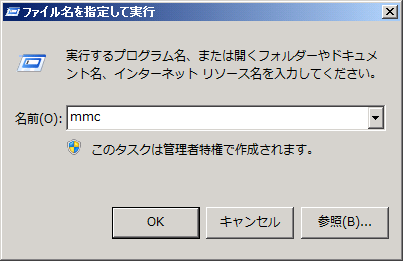

今回は GUI から実行してみましたが、Live Migration / Quick Migration はコマンドでも実行することができます。

次の投稿でコマンドから Live Migration / Quick Misgration を実行する方法をまとめてみたいと思います。