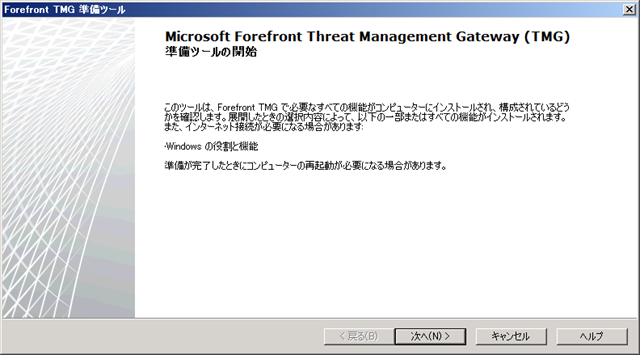

TMG 2010 ではネットワーク検査システム (Network Inspection System) という機能が追加されています。

バーチャルパッチといわれるような機能に相当し、TMG で既知の脆弱性の検査をし脆弱性を狙った攻撃をブロックする機能になります。

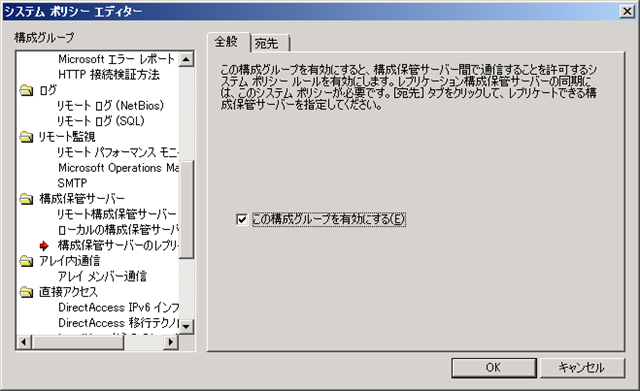

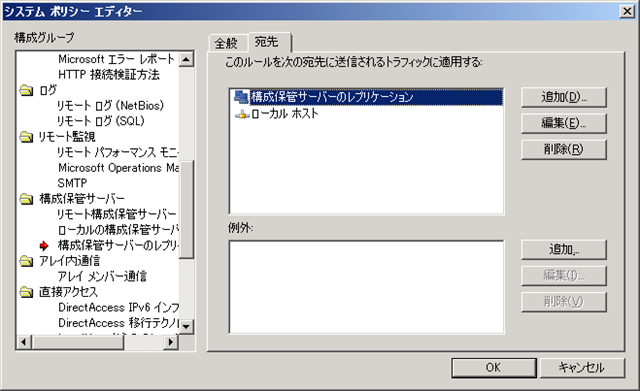

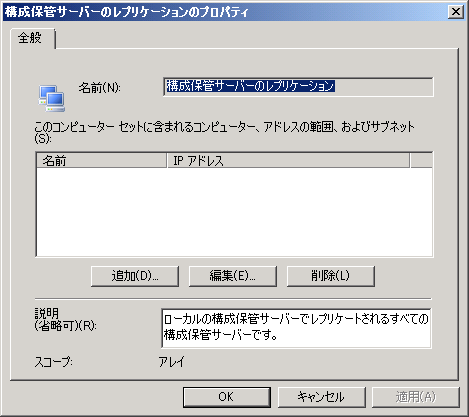

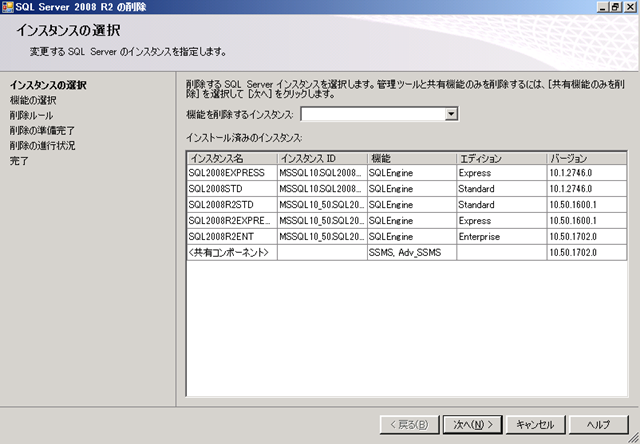

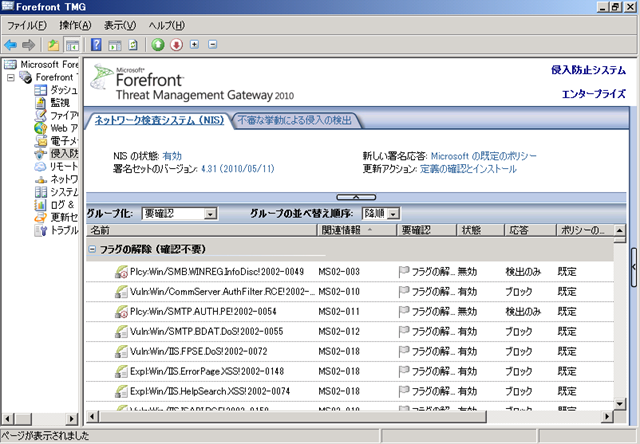

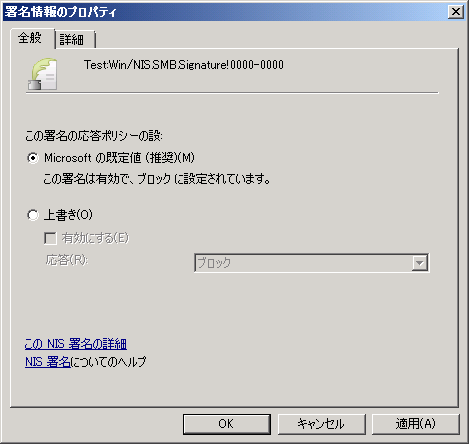

検査される内容に関しては、以下のように管理されており基本的には MS のセキュリティ情報と対応付けられており、

それぞれのセキュリティの問題に対して、署名という形でブロックする情報が管理されています。

この情報は Microsoft Update 経由で更新ができるようになっており、定期的に更新ができるようになっています。

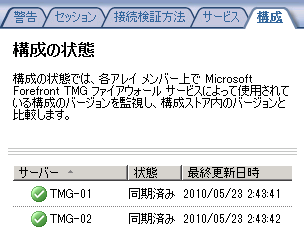

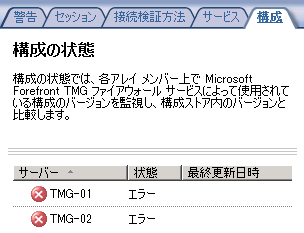

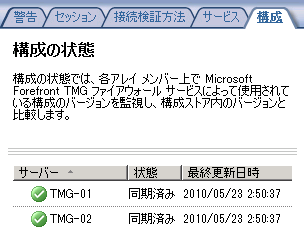

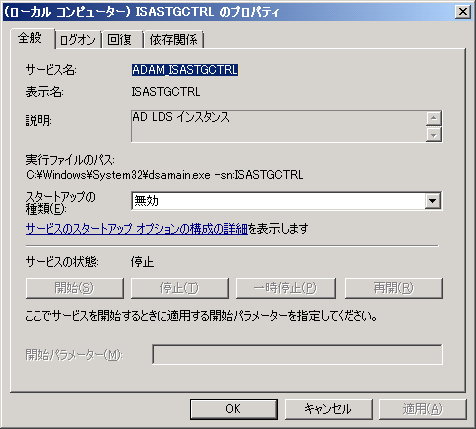

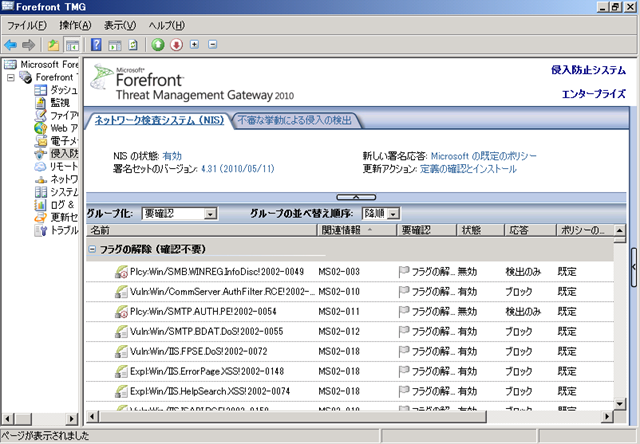

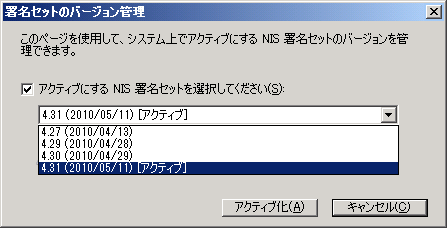

検査の内容に関しては署名セットという形でパックされた形で管理されており、内部ではバージョン管理がされています。

何かの理由で以前配信された署名セットを使いたいといった場合には、アクティブにする署名セットを手動で選択することも可能です。

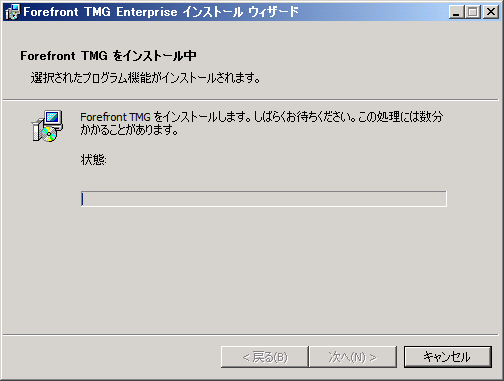

?

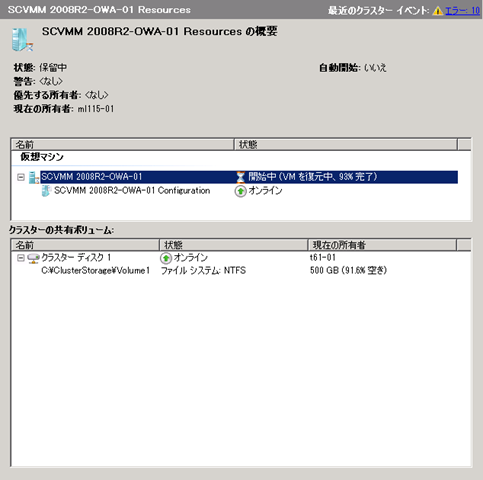

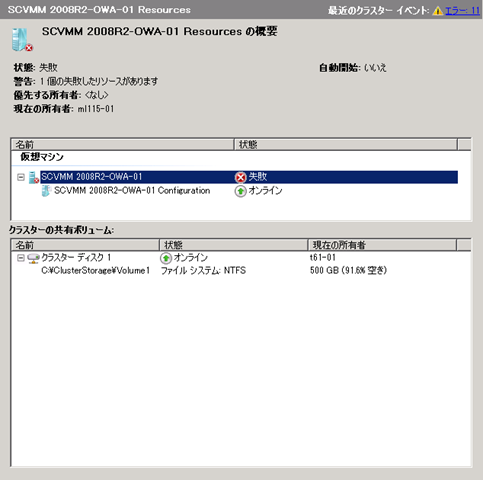

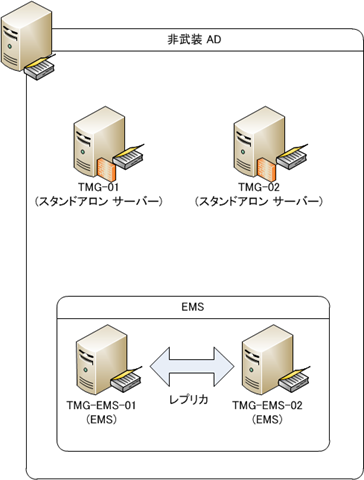

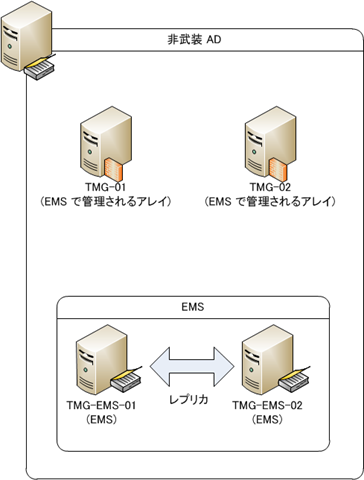

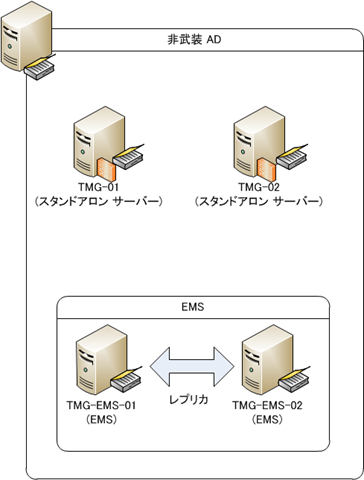

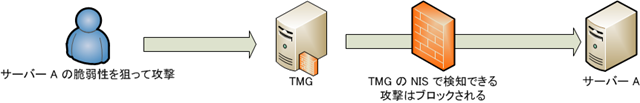

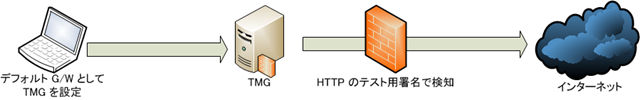

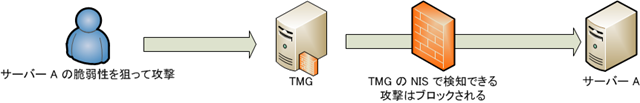

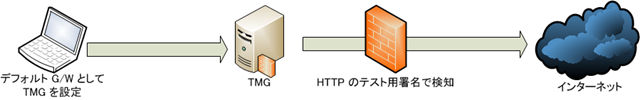

この検査機能ですが、昨日から構成について調べてみたのですが、以下の図のようなインライン型の IDS (Intrusion Detection System) となるようで、

検査をするためには、TMG を介してアクセスされるようにネットワークを構成する必要があるようなんですよね。

# IDS 大きく分類すると、はインライン型とネットワーク型に分かれるようです。私はネットワーク苦手で恥ずかしながらインライン型しか知りませんでした…。

【特集】 続 不正侵入対策最前線

この機能を使うことで、セキュリティパッチが提供されていない、レガシー OS (Windows NT / 95 / 98 / 2000 (2000 はもうじきですね) 等) に関しても、

TMG 経由のアクセスに関しては脆弱性を狙っての攻撃をブロックすることができるようになります。

簡単な図にするとこのような形式でしょうか。

TMG で検査がされれば脆弱性を狙った攻撃はブロックされますので、TMG の後ろに配置しているサーバーの OS には依存しない形になります。

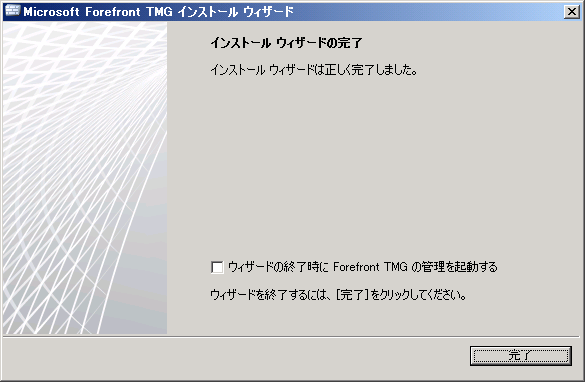

?

ただし、このような形でアクセスができるネットワーク環境になると TMG では検査ができないので NIS が機能しません。

# ネットワーク機器側でポートミラーで飛ばせば良いのかな??

ネットワークの構成は考える必要がありそうですね。

私はネットワーク関連が苦手なので、もしかしたら間違っているのかも…。

このようなアクセスが可能な場合でも検査できる!!ということでしたらコメントを頂けるととても助かります。

?

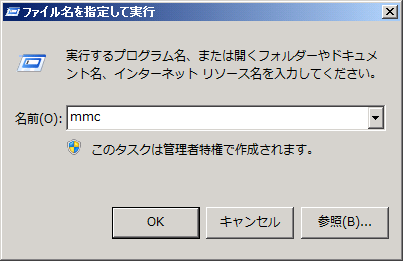

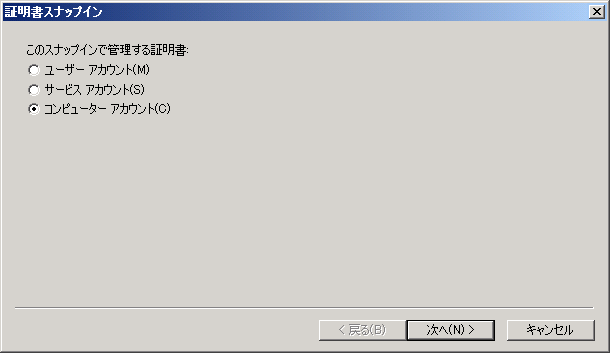

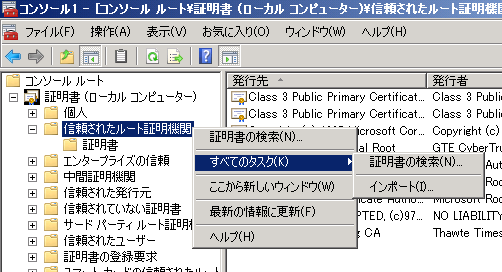

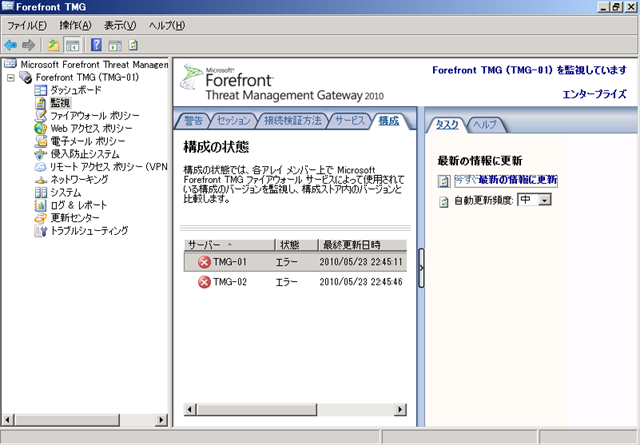

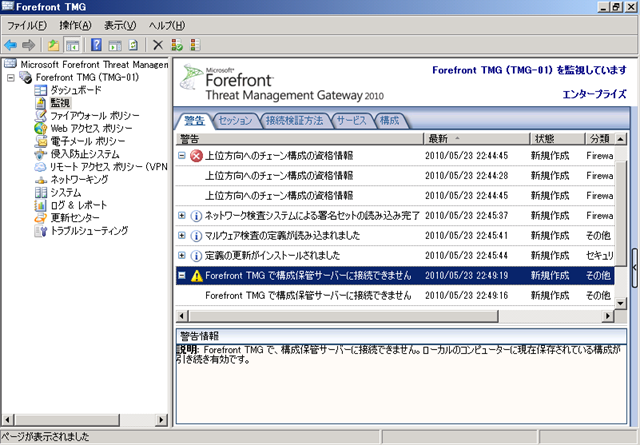

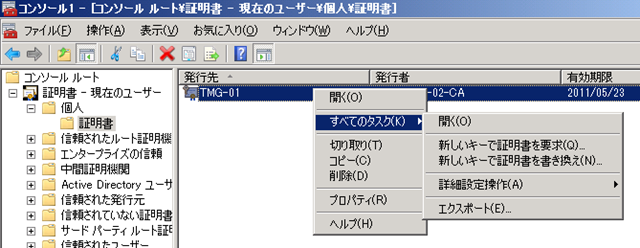

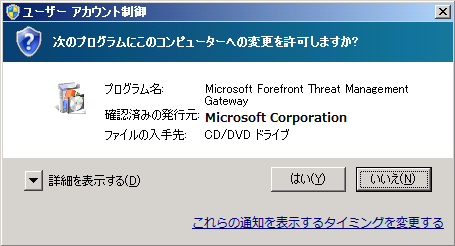

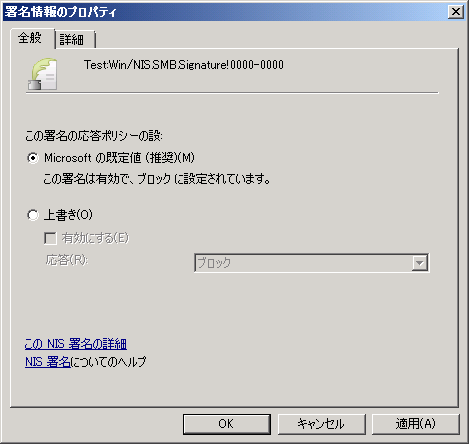

この NIS の機能なのですが、TMG ではテスト用に 2 種類の署名が用意されており、正常に構成されているかの動作検証をすることができるようになっています。

今回は、このテスト用の署名を使った NIS のテストについてまとめていきたいと思います。

[テスト用の署名]

NIS のテスト用の署名として、HTTP と SMB のテスト署名が用意されています。

これらの署名を使ったテストなのですが、TMG のヘルプにも記載があるのですがヘルプの内容が間違っているようで、テスト用の署名の名称だったり、

テストで使用するための URL / ファイル名を見つけることができなかったりします…。

# [NIS の機能をテストする] というヘルプがあるのですが、内容がいまいち…。

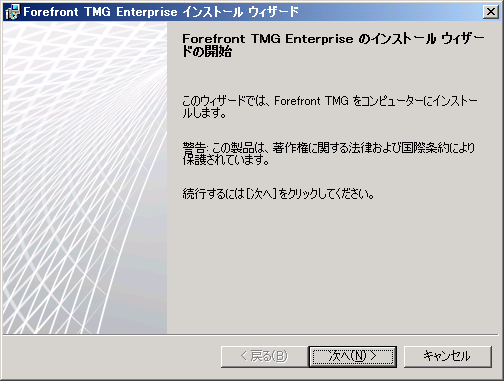

TMG の書籍として、

Microsoft Forefront Threat Management Gateway (TMG) Administrator’s Companion (Pro -Administrator’s Campanion)

という書籍があるのですが、この中に HTTP を使用した NIS のテスト方法について記載がされています。

本を買うのはちょっと・・・。という方にはホワイトペーパーも用意されています。

# というより、NIS に関してはホワイトペーパーの方が詳しいです。

ホワイトペーパーでは、HTTP だけでなく、SMB のテスト方法についても記載されています。

[Word]

Guide for Configuring, Monitoring and Troubleshooting the Network Inspection System (NIS) in Forefront Threat Management Gateway (TMG) 2010

[PDF]

Guide for Configuring, Monitoring and Troubleshooting the Network Inspection System (NIS) in Forefront Threat Management Gateway (TMG) 2010

テストをする際には、ホワイトペーパーを一読した方が良いと思います。

# 私は英語の能力がべらぼーに低いので眺めながら (とてもとても読めません…) やったのですが何とかテストで

きました。

テスト用の署名は以下の 2 種類になります。

[HTTP 用]

[SMB 用]

# 私の環境、なぜか SMB のテスト用の署名が同一名称で 2 つありました…。

これらの署名で検知されるようなアクセスをすることで NIS のテストをすることが可能です。

[HTTP のテスト]

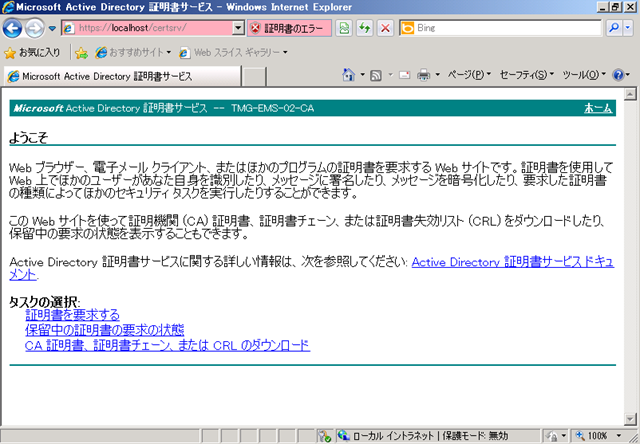

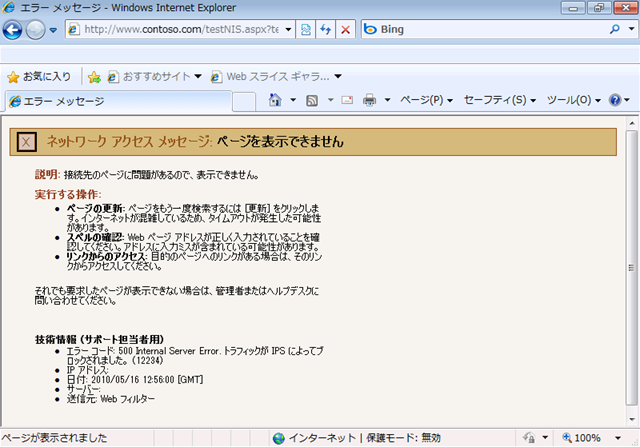

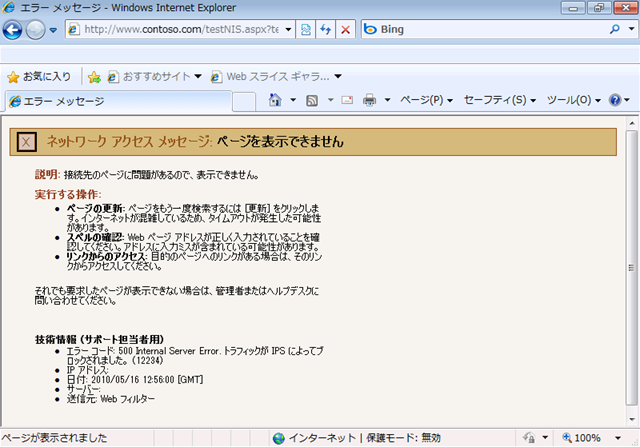

HTTP 用のテストに関しては方法は簡単で、TMG を経由するような環境を作ってからブラウザで特定の URL にアクセスすることで確認ができます。

テスト用の URL は以下のものになります。

# ホワイトペーパーに記載されています。

http://www.contoso.com/testNIS.aspx?testValue=1!2@34$5%6^[{NIS-Test-URL}]1!2@34$5%6^

NIS の署名を無効にしている状態で、上記の URL にアクセスすると、US の microsfot.com にアクセスされます。

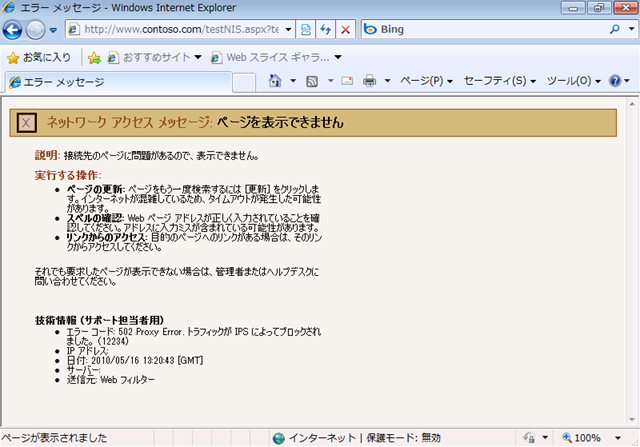

それでは HTTP 用の NIS の署名を有効にしてテスト用の URL にアクセスをしてみます。

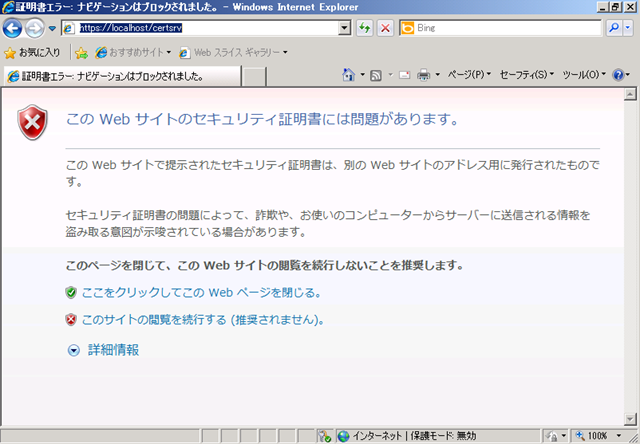

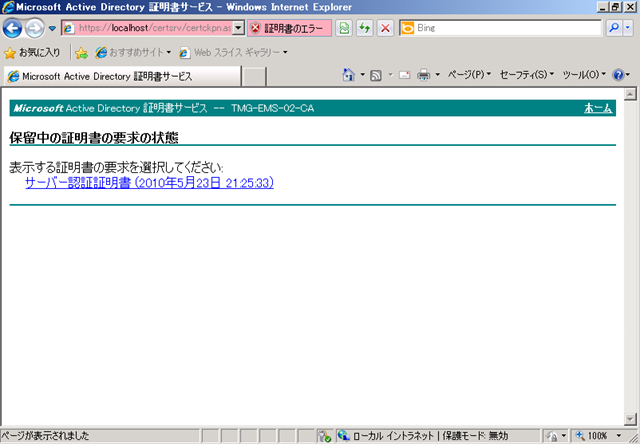

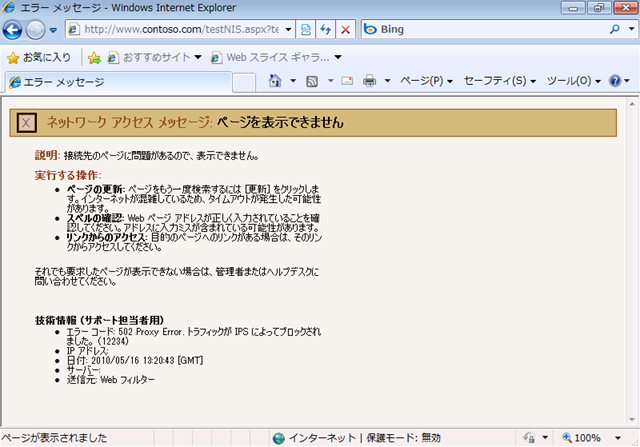

[500 Internal Server Error. トラフィックが IPS によってブロックされましたという。] というエラーが発生し、

ネットワークのアクセスがブロックされます。

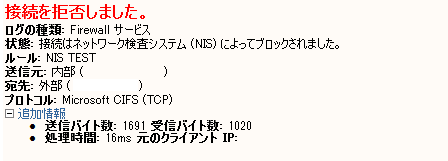

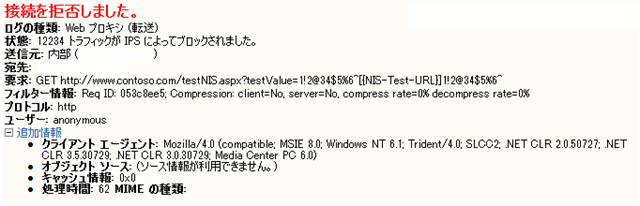

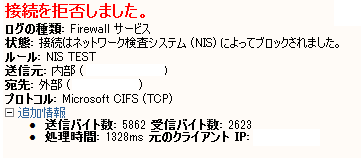

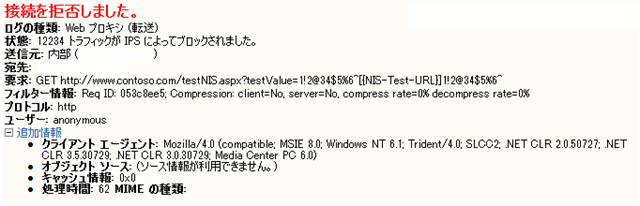

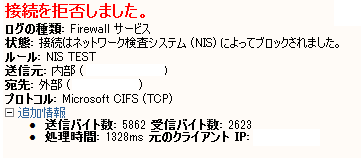

TMG のログにも以下のように NIS でブロックされたというログが出力されます。

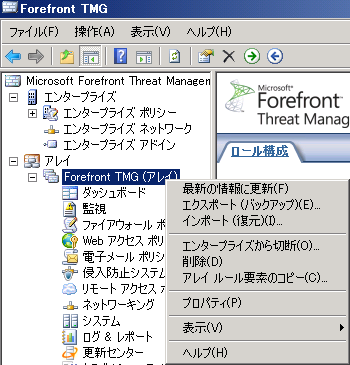

上のアクセスですが、このような形になっています。

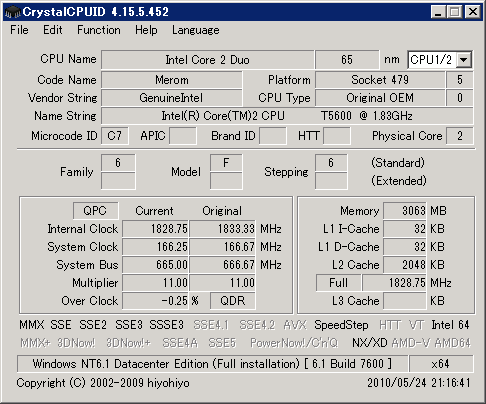

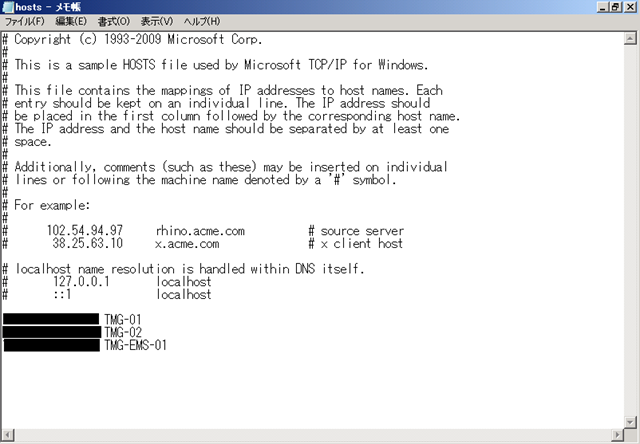

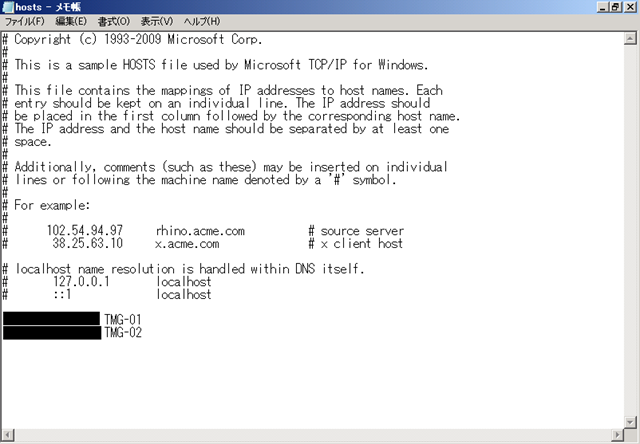

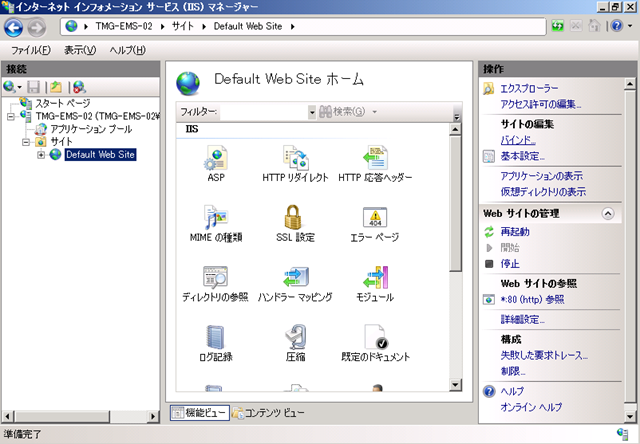

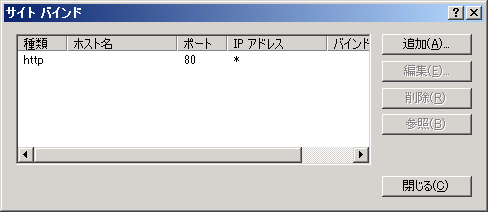

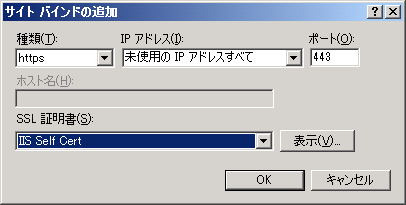

デフォルトゲートウェイとして、TMG を構成しています。

# NIC 2 枚で、[エッジ ファイアウォール] として構成しています。

この場合、エラーコードとしては [500] となるようです。

?

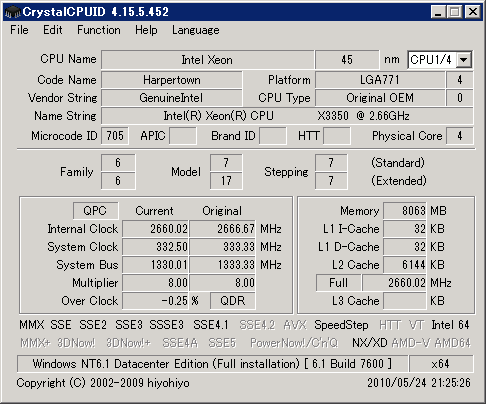

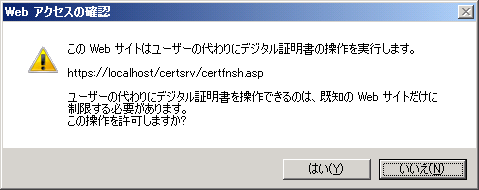

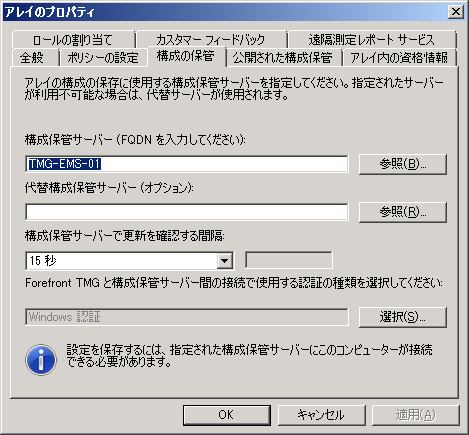

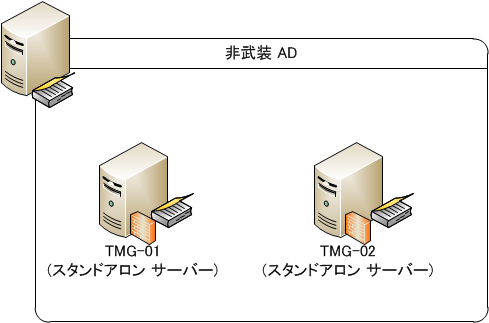

以下の図のような形で、クライアントのデフォルト G/W としては、ルーターを設定して、プロキシとして TMG を設定してアクセスをしてみます。

?

エラーメッセージは同じなのですが、[502 Proxy Error] という形で NIS による検査がされます。

?

プロキシとして設定した場合に NIS で検査された場合は以下のようなログが TMG に記録されます。

ゲートウェイでなく、プロキシにしても HTTP に関しては検査ができますね。

単一ネットワークの場合、ゲートウェイとして TMG を構成するのはできないと思いますので、その場合はプロキシとして構成する必要があります。

?

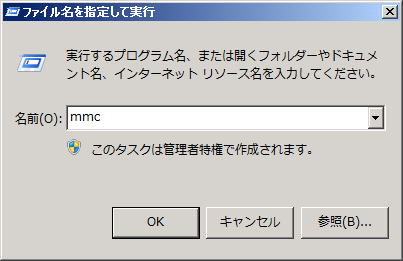

[SMB のテスト]

もう一つのテスト用の署名として SMB の署名が用意されています。

SMB のテスト署名を使ったテストに関してもホワイトペーパーに記載がされています。

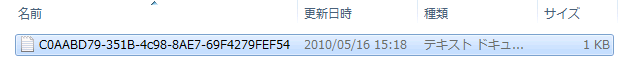

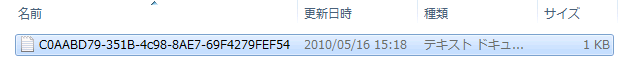

これに関しては、TMG を経由するようにして特定のファイル名のファイルをコピーすることでテストをすることができます。

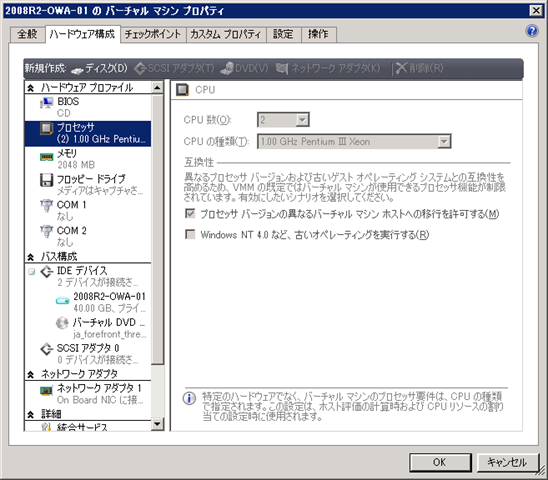

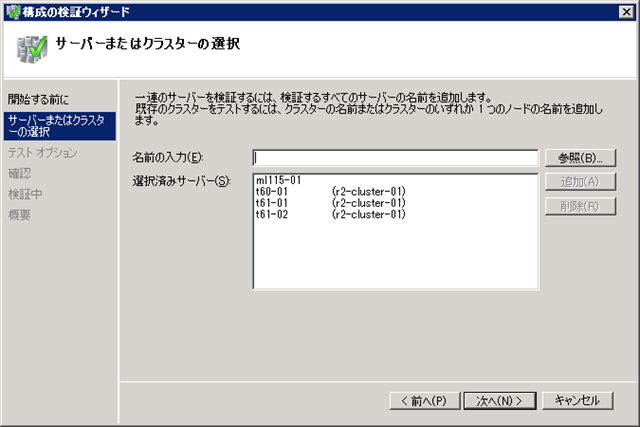

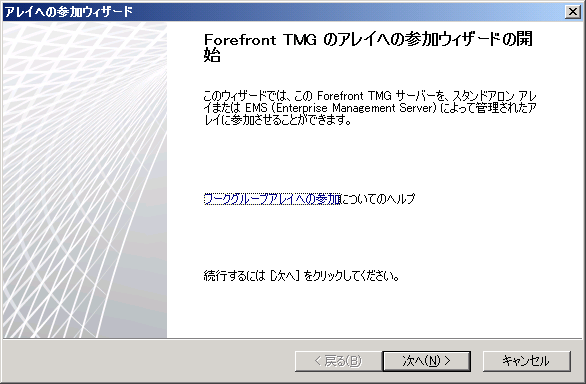

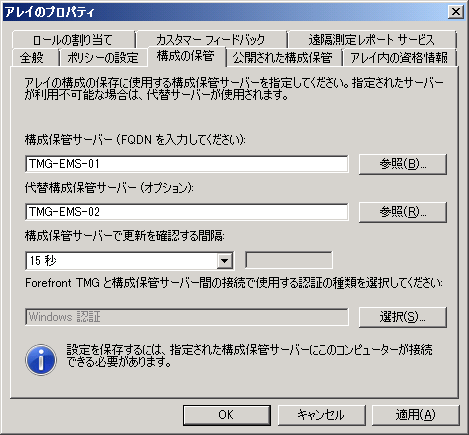

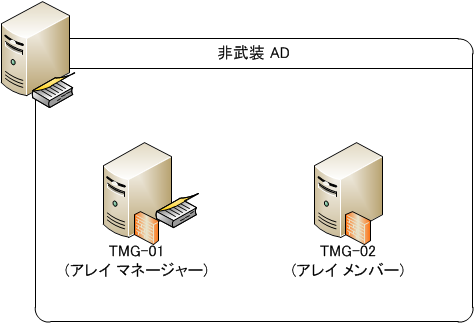

今回は以下の構成に市提案す。

テストに使用するファイル名は以下の名称になります。

C0AABD79-351B-4c98-8AE7-69F4279FEF54.txt

SMB 用のテスト用署名を無効にしている状態ではこのファイル名のファイルをゲートウェイとして構成している TMG を介してコピーすることができます。

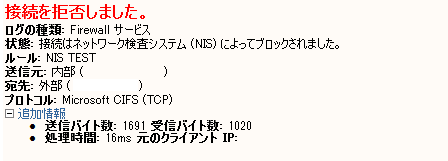

SMB のテスト用署名が有効になっている状態では、ファイルをコピーすると以下のエラーが発生します。

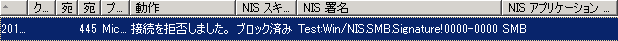

TMG のログには、CIFS が NIS によりブロックされていることが出力されています。

テストに関してはこれらのテスト署名を使用することで実施することができます。

パフォーマンス測定などもこれらのテスト署名でできそうですね。