Azure のハブアンドスポーク構成のネットワークの基本的な構成については次のドキュメントで解説が行われています。

ハブアンドスポーク構成の場合、ハブ間のネットワークは非推移的 (non-transitive) のため、ハブ間の直接通信はできません。

ハブ間で通信を行う場合、Azure Firewall / Network Virtual Appliance (NVA) / Virtual Network Manager をハブサイトに配置して、ネットワーク間の接続を行うという構成をとることがあるかと思います。

運用に関連するネットワークとして利用するために、高品質なネットワーク構成 / 管理 / 監視を実現するためには、これらの機能 / リソースを使用したほうが良いかと思います。

Azure Firewall をハブサイトに配置しなくても、Virtual Network Manager を使用することで、ハブ間の接続を容易に設定 / 管理できる状態にしておくことができますが、月額 1 万円程度はかかりますので、個人的な検証目的で常時設定を行っておくと、発生するコストも無視ができなくなってきます。

検証目的でシンプルなハブアンドスポーク構成でスポーク間の接続ができればよいというのであれば、Use Azure VPN Gateway To Route Traffic Between Spoke Networks に記載されているような設定を行うことで、ハブサイトとスポークサイトを VNet ピアリングとルートテーブル (UDR: ユーザー定義ルート) の設定でスポーク間の通信を実現することもできます。

VNet ピアリングとルートテーブルを使用したスポーク間のネットワーク接続

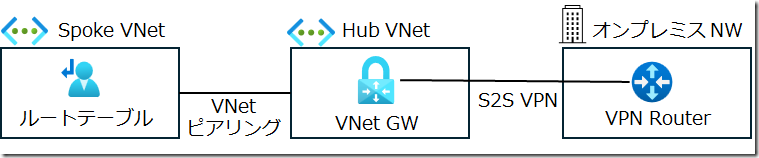

基本的な構成は次のようになり、Spoke VNet とオンプレミス NW の通信を行えるようにします。

VNET ピアリングの設定

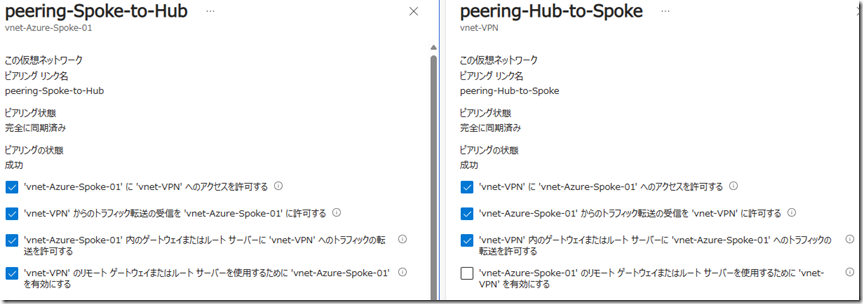

左が Spoke VNet に作成されたピアリング / 右が Hub VNet に作成されたピアリングの設定となります。

設定としてはこのような設定が行われていれば問題ないかと思います。

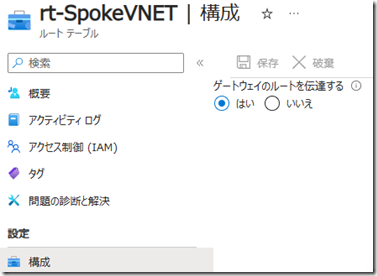

ルートテーブルの設定

Spoke VNet にルートテーブルのリソースを作成し、オンプレミスネットワークの CIDR については、仮想ネットワークゲートウェイにルーティングするように設定を行います。

設定としては 2 パターンのどちらかになるかと思います。

一つ目が「ゲートウェイのルートを伝達する」を「いいえ」にして、明示的にオンプレミスのアドレスプレフィックスを追加する設定です。この設定の場合は明示的にオンプレミスのアドレスをルートとして定義しておく必要があります。

もう一つが「ゲートウェイのルートを伝達する」を「はい」にする設定です。

こちらの設定の場合は、明示的にルートを設定しなくてもスポークとオンプレミス間のネットワークの通信が可能となっていました。

Virtual Network Manager を使用した場合、透過的にこのような設定を行い一元的に管理できるようになっているのかと思いますが、手動でも設定を行うことができました。

実運用で使用するスポーク間のネットワークについては、設定の一元管理 / 柔軟性 / 統合的な監視というような観点が必要となるかと思いますが、検証目的のスポーク間接続であればこのような方法で接続してみてもよいのではないでしょうか。