検証環境で使用している証明書の更新時期が迫ってきたのでこつこつと更新中です。

毎年恒例行事ですので作業のメモを残しておきたいと思います。

Contents

■使用している証明書

家の検証環境は TMG のリバースプロキシをフロントに配置している環境となっています。

TMG の背後には Office 365 で使用している AD FS、リモートで接続するための RD GW をサブドメインに分けて使用しているので HTTPS での通信は複数のドメインが必要となります。

ですので TMG にはワイルドカード証明書を使用しています。

私が使用しているのは EZdomain のワイルドカード証明書となります。

更新したのは今日なのですが年末にもかかわらずポータルからの問い合わせを含めかなりスムーズに実施していただけました。

ドメインについては ムームードメイン を使用しているのですが、証明書発行時に Whois の妥当性確認が必要となるため、普段は代理情報で公開しているのですがこのタイミングでは自分の情報が表示されるようにしています。

承認メールとしては特定のアドレスで受信ができる必要がありますので、アドレスを準備しておく必要があります。

私の場合は、Office 365 のメールアドレスで受信をしていますので、Office 365 の追加のアドレスとして証明書の発行に必要となるアドレスを追加しています。

Office 365 は一つのアカウントに複数のアドレスを付与することができますので、この辺は楽ですね。

私の場合はディレクトリ同期でオンプレミスのアカウントを連携しているので proxyAddresses で smtp: として複数のアドレスを指定しています。

■CSR の生成

CSR の生成については VeriSign のサイトの内容が分かりやすいと思います。

CSRの生成

Microsoft IIS 7.0 / 7.5 CSR生成手順 (新規)

Microsoft IIS 7.0 / 7.5 CSR生成手順 (更新)

IIS を使って CSR を生成しているのですが、新規も更新も変わらないですね。

IIS7.0(6.0/5.0)は、取得したサーバIDをインストールするまでの間、キーペアをバックアップできない仕様です。

サーバIDの申請中に「保留中の要求」に影響を与える変更を加えないよう、充分に注意してください。

というのが注意点になりますでしょうか。

証明書の要求の完了が失敗したときのことが気になる場合はゲスト OS でスナップショットを取得しながら作業をするとよいかもしれないですね。

作成が完了したら証明書の要求を完了して作成された証明書を .pfx でエクスポートしておきます。

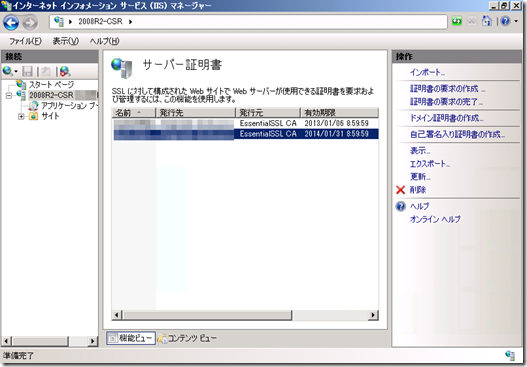

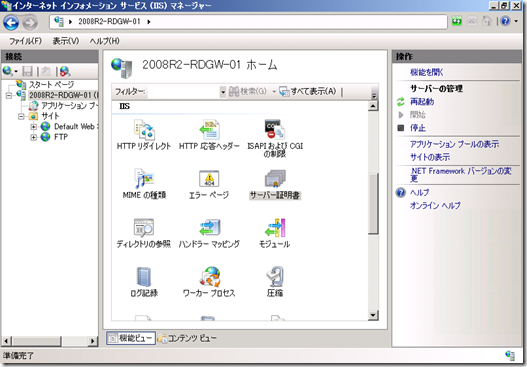

■IIS の証明書の更新

TMG から HTTPS → HTTP でブリッジの設定をする場合には、TMG 側の証明書だけを入れ替えれば問題ないのですが、自宅の環境は割と適当に作ってあるので、HTTPS → HTTPS になってしまっています。

そのため、IIS 側でも証明書がインポートされている箇所があります。

IIS マネージャのサーバー証明書からエクスポートした証明書をインポートして、バインドで使用する証明書を変更すれば IIS の証明書の更新は完了です。

今回は iisreset をおまじないとして実行しておきました。

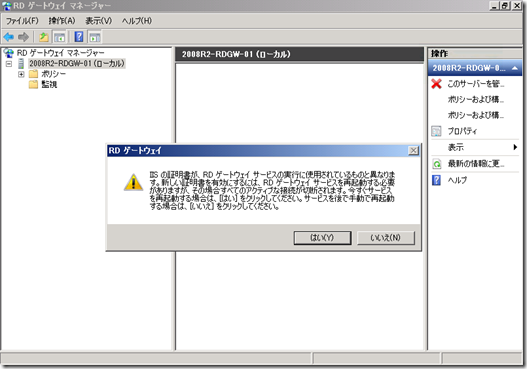

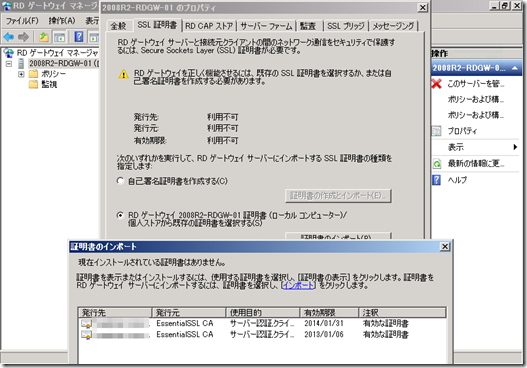

■RD GW の証明書の更新

RD GW の証明書ですが IIS の証明書に加え、RD GW 側の証明書も更新する必要があります。

IIS の証明書を変更した後に RD GW マネージャーを起動すると以下のメッセージが表示されますので [はい] をクリックして証明書の更新を実施します。

私の環境では [はい] をクリックしても証明書は更新されていなかったので、証明書のインポートから更新をした証明書を選択し、サービス (Remote Desktop Gateway) を再起動する必要がありました。

■AD FS / AD FS Proxy の証明書更新

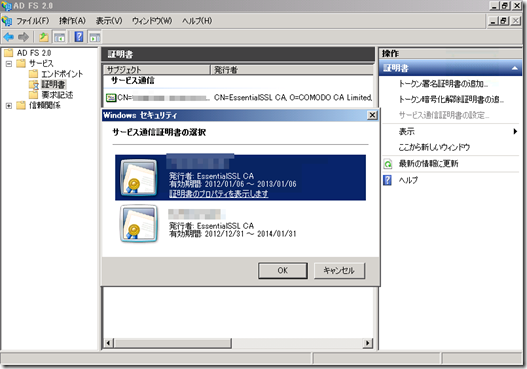

Office 365 で使用している AD FS のサービス通信の証明書は自己署名ではなく外部の証明機関から発行された証明書を使用していますので、この証明書も更新する必要があります。

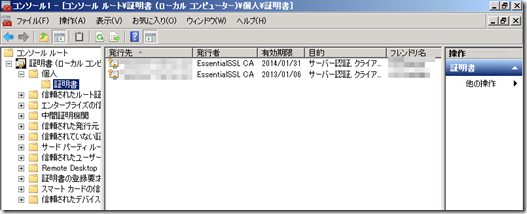

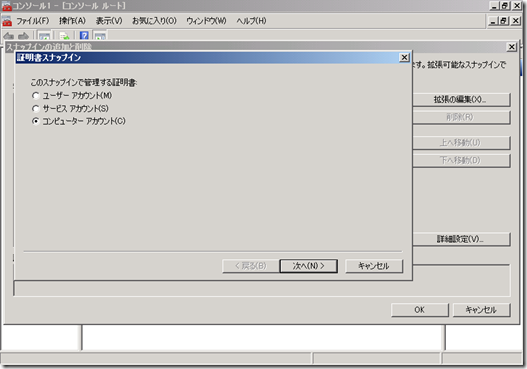

サービス通信の証明書に関してはコンピューターアカウントの証明書として追加する必要がありますので、mmc を起動して、証明書のスナップインを追加してからコンピューターアカウントの証明書にインポートする必要があります。

コンピューターアカウントの証明書として追加すると AD FS のサービス通信証明書として選択できるようになります。

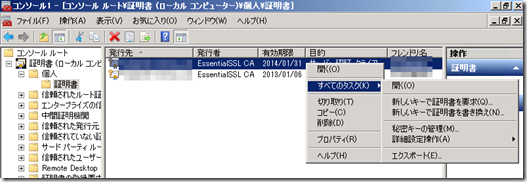

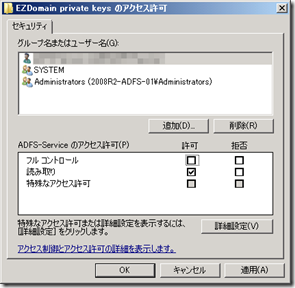

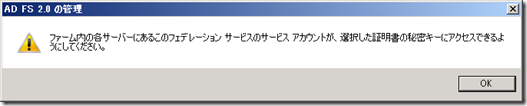

証明書を変更したら AD FS のサービスアカウントに証明書のアクセス許可を設定する必要があります。

インポートした証明書に対して、[秘密キーの管理] から AD FS のサービスアカウントに読み取りの権限を付与しておきます。

この作業をしないと AD FS 2.0 のイベントビューアのログに 133 のエラーが出力されてしまいます。

■TMG の証明書の入れ替え

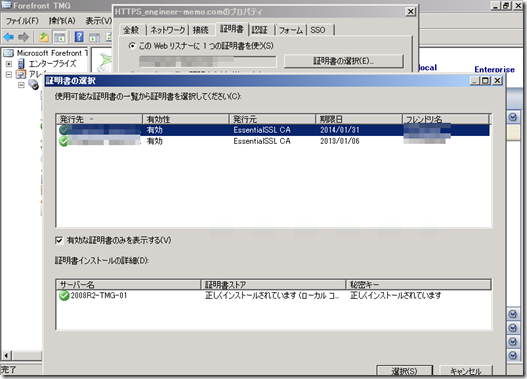

TMG の証明書もコンピューターアカウントに設定されている証明書から選択することになりますので、使用する証明書をコンピューターアカウントの証明書としてインポートしておきます。

コンピューターアカウントの証明書としてインポートしておけば、HTTPS で使用しているリスナーの証明書として選択することができます。

以上で証明書の更新が完了しました。

SSL の通信箇所に関してはもう少し整理したいですね。