続いてはエンタープライズ アレイの構築になります。

エンタープライズ アレイの場合、[Enterprise Management Server] (EMS) という役割のサーバーが必要となります。

この EMS ですが、TMG サーバー (TMG の F/W 機能を持つサーバー) と共存することができません。

そのため、エンタープライズ アレイを構築する場合は、別途 EMS 用のサーバーを準備する必要があります。

エンタープライズ アレイの構築としてまずは、EMS のインストールについてまとめていきたいと思います。

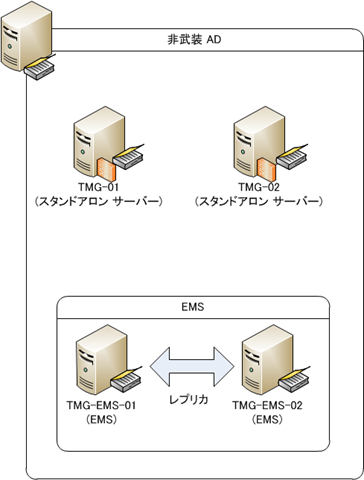

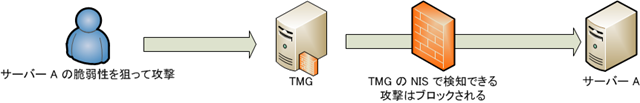

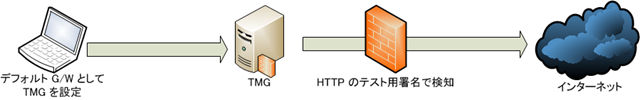

[環境の概要]

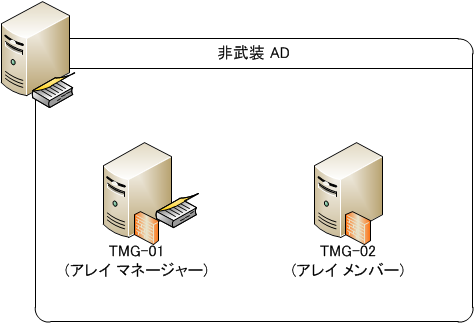

今回の環境ですが最初の環境は以下の図のようになっています。

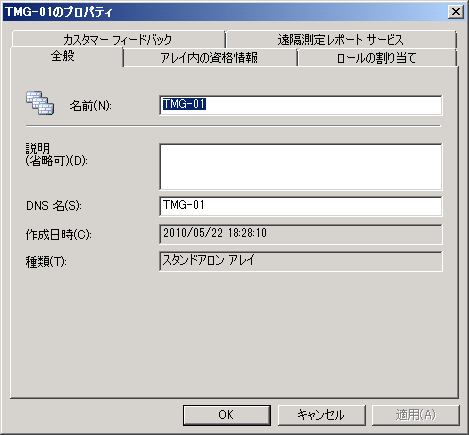

TMG-01 / 02 に関してはスタンドアロン アレイと同様で最初はスタンドアロン サーバーとして構築しています。

EMS をインストールする TMG-EMS-01 / 02 に関しては、ドメインに参加させた状態となっています。

今回の投稿では、EMS をインストールする手順からまとめていきたいと思います。

[1 台目の EMS のインストール]

それでは、EMS をインストールしていきたいと思います。

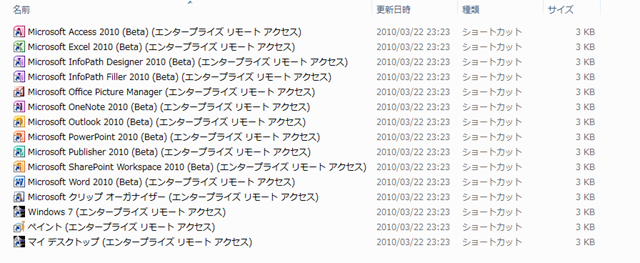

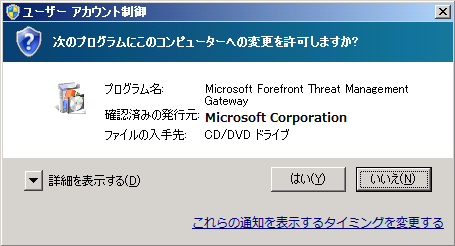

- TMG 2010 Enterprise Edition のインストールメディアを挿入し、[autorun.hta] を実行します。

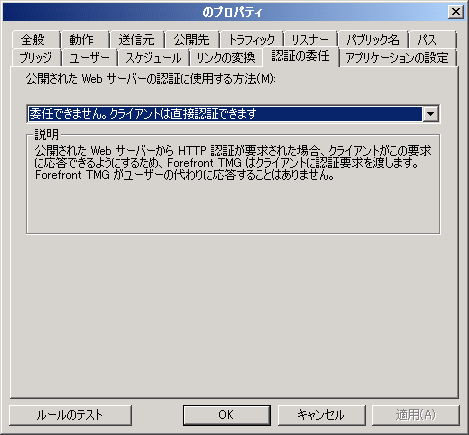

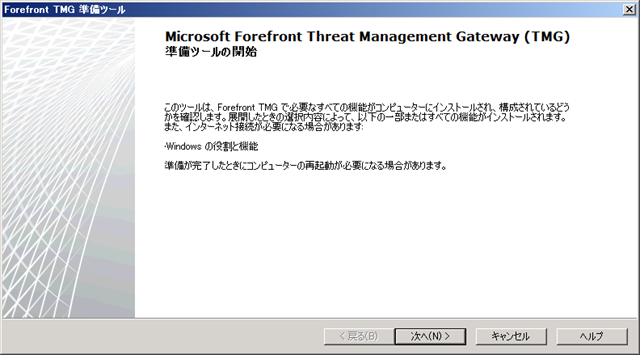

- [準備ツールの実行] をクリックします。

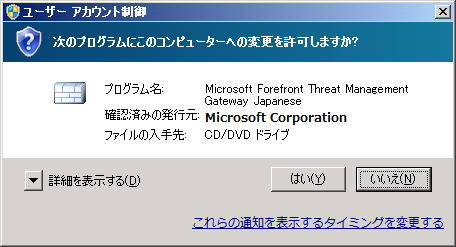

- UAC が働いた場合は、[はい] をクリックします。

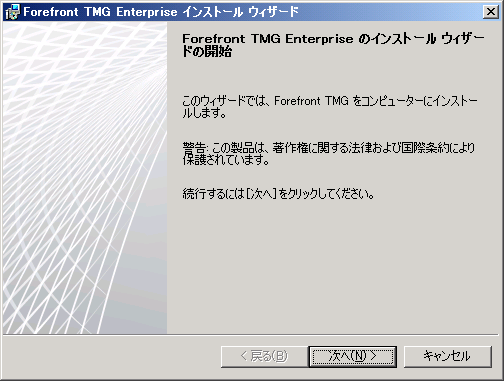

- [次へ] をクリックします。

- [ライセンス条項に同意します] を有効にして、[次へ] をクリックします。

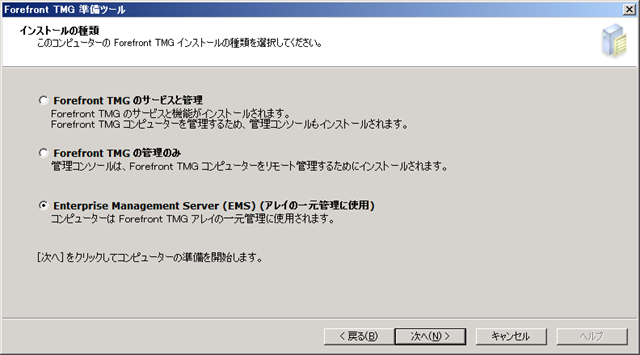

- [Enterprise Management Server (EMS) (アレイの一元管理に使用)]? を選択し、[次へ] をクリックします。

?

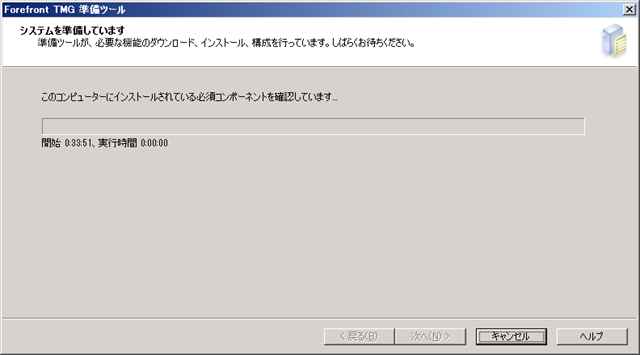

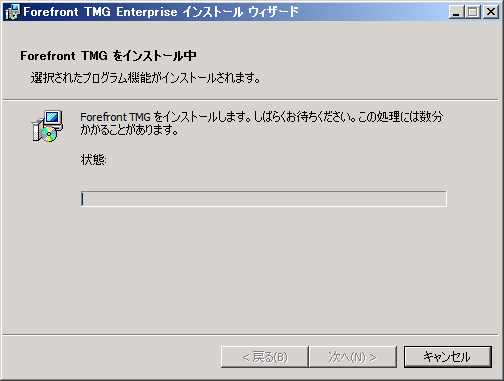

? - [次へ] をクリックすると、EMS をインストールするのに必要な役割、機能がインストールされます。

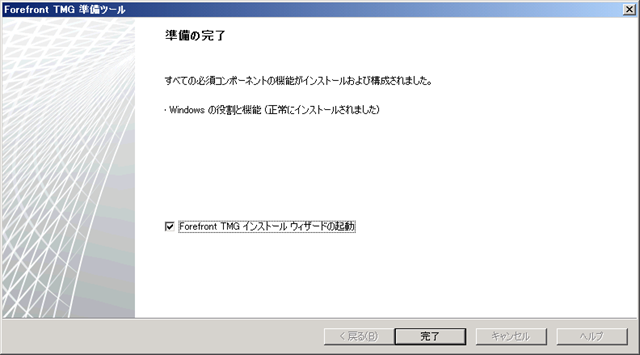

- [Forefront TMG インストール ウィザードの起動] を有効 (デフォルト) にし、[完了] をクリックします。

- UAC が働いた場合は、[はい] をクリックします。

- [次へ] をクリックします。

- [使用許諾契約書に同意します] を選択し、[次へ] をクリックします。

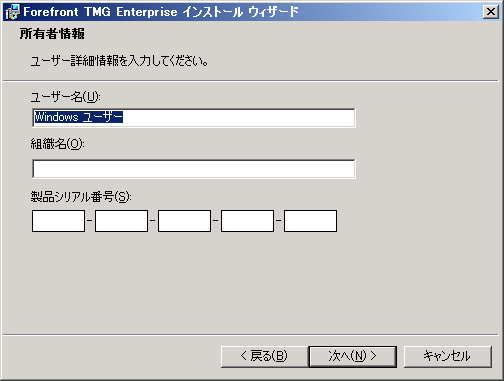

- [次へ] をクリックします。

?

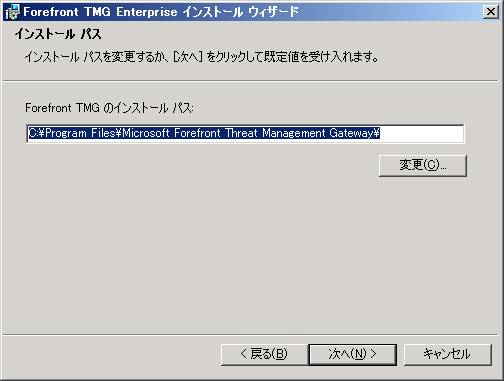

? - [次へ] をクリックします。

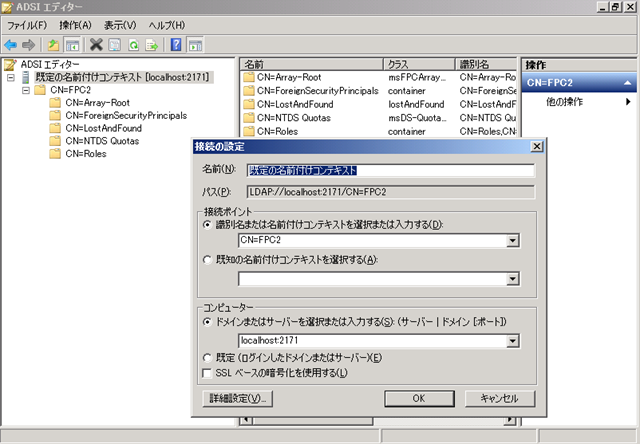

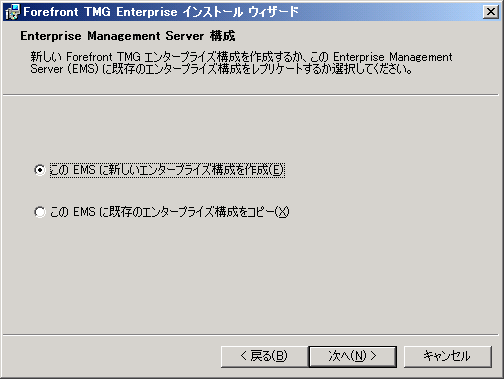

- 今回は最初の EMS のインストールになりますので、[この EMS に新しいエンタープライズ構成を作成] を選択し、

[次へ] をクリックします。

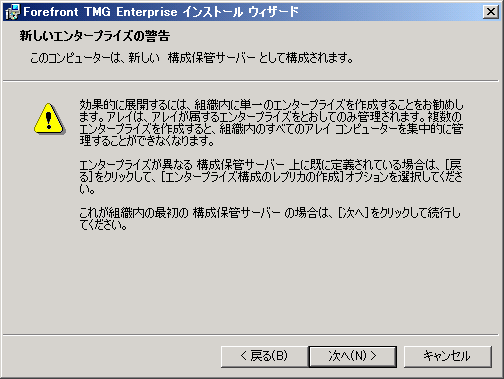

- [次へ] をクリックします。

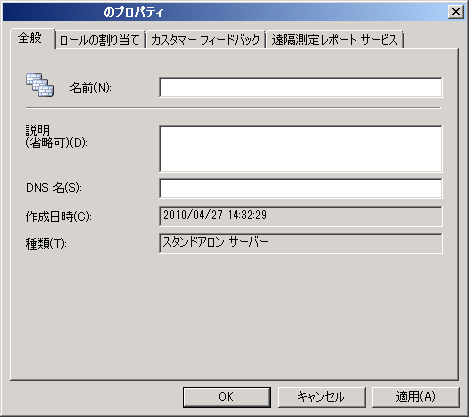

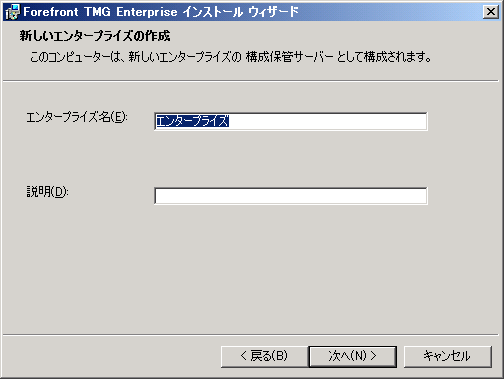

- エンタープライズ名を入力して、[次へ] をクリックします。

エンタープライズは TMG の管理単位の最上位の階層となります。

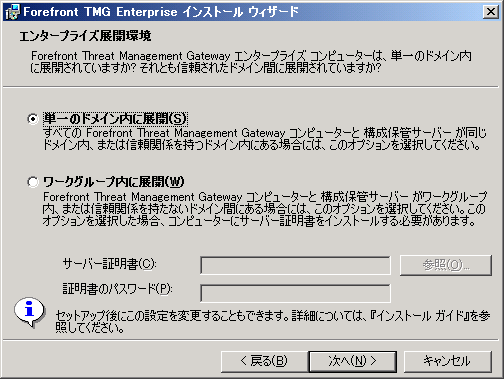

- 今回はドメイン環境ですので、[単一のドメインに展開] を選択して、[次へ] をクリックします。

?

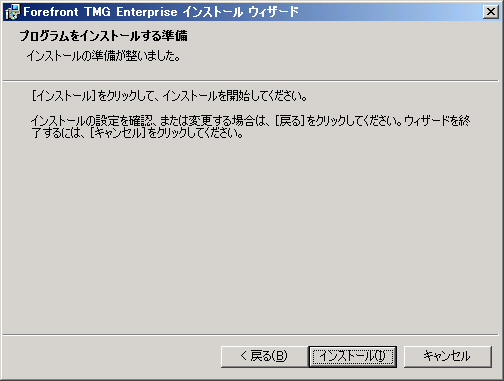

? - [インストール] をクリックします。

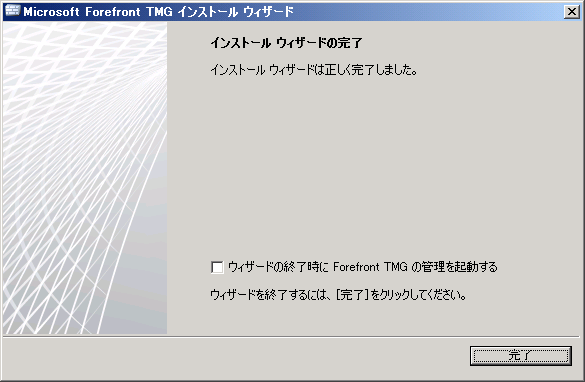

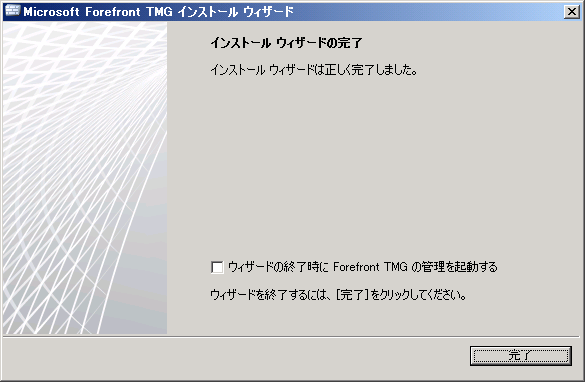

- [完了] をクリックします。

これで 1 台目の EMS のインストールは完了です。

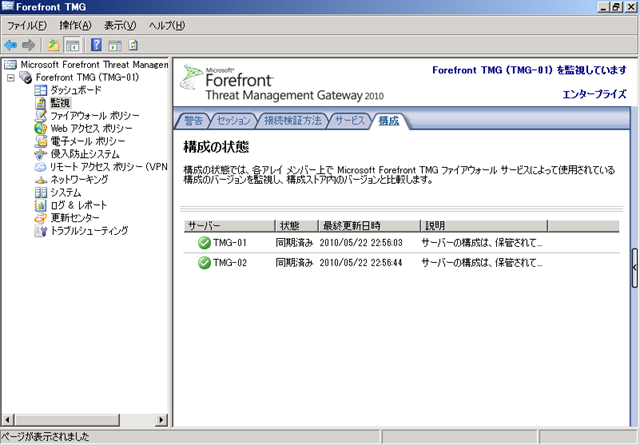

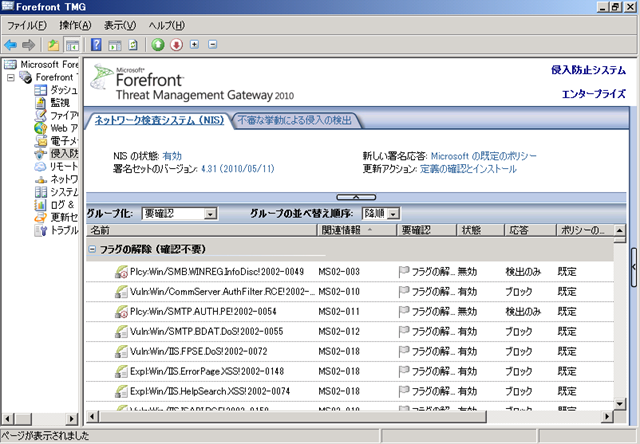

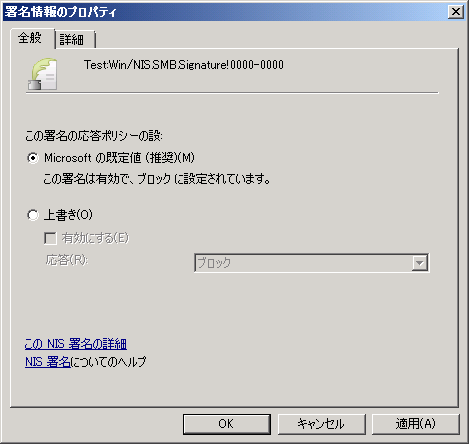

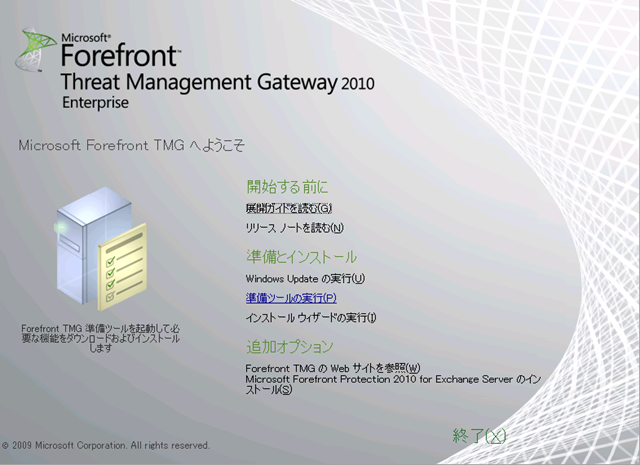

インストールが完了すると以下のような構成となります。

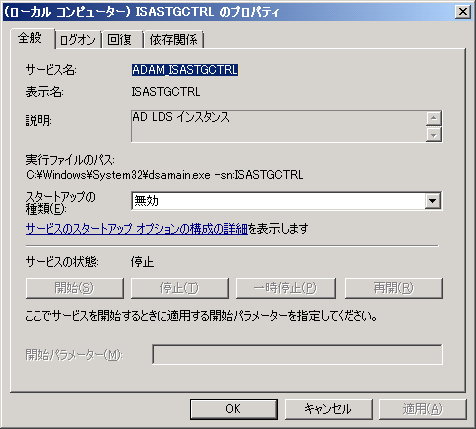

EMS は TMG の CSS の機能のみを持つサーバーとなり、F/W の機能は持ちません。

このサーバーは以下のサービスが動いているシンプルなサーバーとなります。

- Microsoft Forefront TMG 記憶域

- ISAGCCTRL

構成を補完するためのサービスのみを提供している形になりますね。

[2 台目の EMS のインストール]

続いて、EMS を冗長化するために 2 台目の EMS をインストールしたいと思います。

- 以下の画面までは 1 台目のインストールと手順は同じです。

こちらの画面が表示されたら、[この EMS に既存のエンタープライズ構成をコピー] を選択し、[次へ] をクリックします。

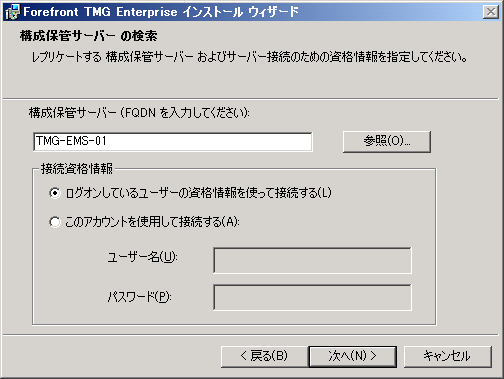

- 1 台目の構成保管サーバーのサーバー名を入力し、[次へ] をクリックします。

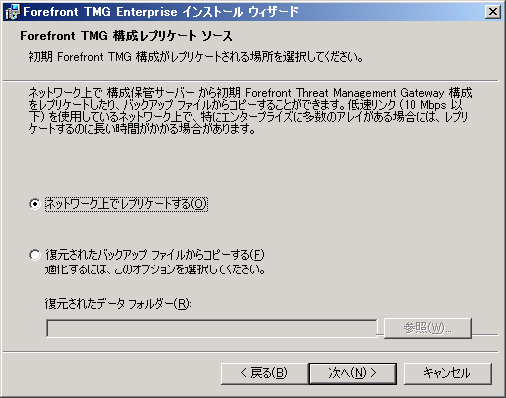

- [ネットワーク上でレプリケートする] を選択して、[次へ] をクリックします。

# 私の環境ですとなぜか表示がおかしいのです…。

- 今回はドメイン環境なので、[単一のドメイン内に展開] を選択して、[次へ] をクリックします。

- [インストール] をクリックします。

- [完了] をクリックします。

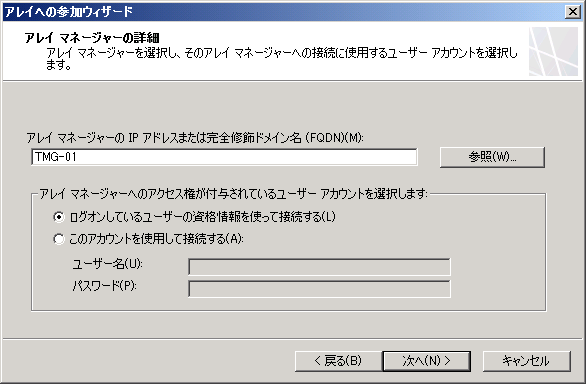

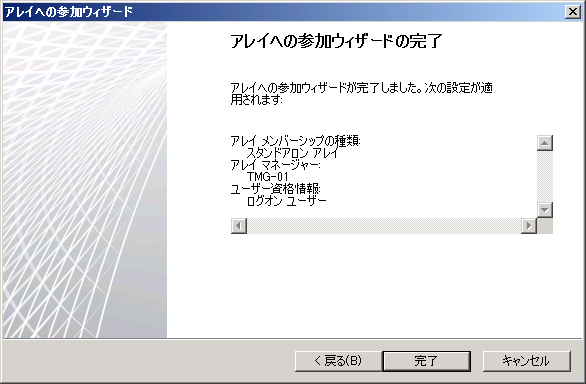

今回は、[Domain Users] グループのユーザーで、各 TMG / EMS サーバーのローカル [Administrators] グループに

参加しているユーザーでログオンしています。

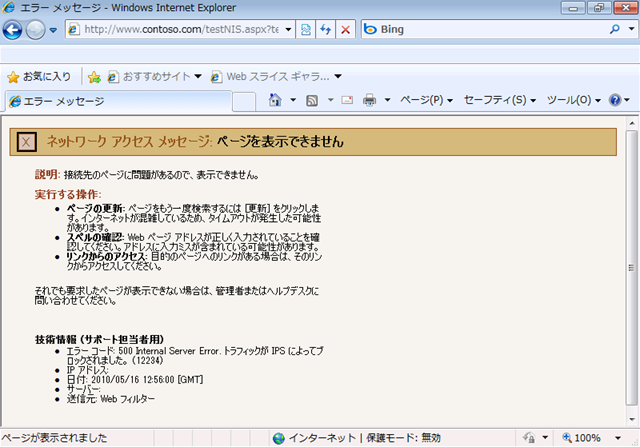

以上で、EMS のインストールは完了です。

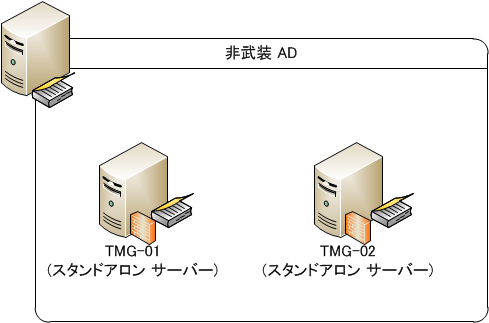

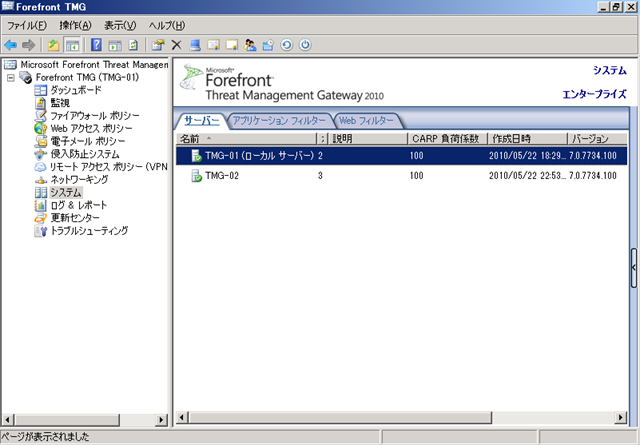

この手順までで以下の環境が構築できました。

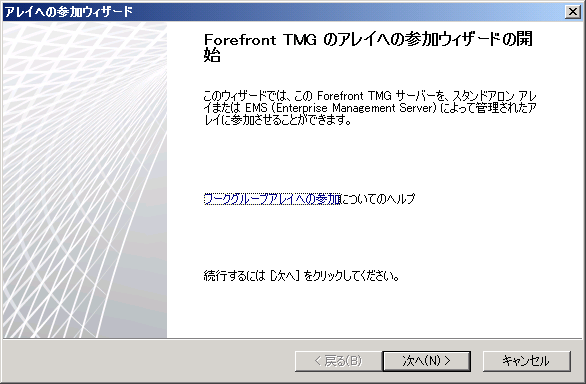

このままでは、TMG サービスのサーバーはスタンドアロン サーバーとなっており、各 TMG サーバーが EMS に接続していない

状態となっています。

次の投稿で、スタンドアロン サーバーを EMS に接続する手順をまとめていきたいと思います。