Microsoft Defender for Cloud (MDfC) で提供されている Microsoft Defender for Server (MDfS) について、本ブログでも何件か投稿を書いていました。

- Microsoft Defender for Cloud / Microsoft Defender for Endpoint 統合についての覚書

- Microsoft Defender for Cloud を使用したオンプレミス Server のマルウェア対策の統合管理を検証する際のとりかかりに見ておく情報

- Microsoft Defender for Cloud のサブスクリプションレベルと Log Analytics ワークスペースレベルの違い

当時とは技術所方法のリンクや機能が変わっている箇所があり、いくつか再確認する必要のある内容がありましたので、今回のタイミングで確認をした内容をまとめておきたいと思います。

Defender for Endpoint 統合 については意識はしておらず、Microsoft Azure に閉じられた範囲での利用をターゲットとしています。

Contents

Microsoft Defeder for Server を有効にする方法

MDfS の有効化については次のドキュメントから確認することができます。

MDfS は、Defender for Servers プランを選択する に記載されているように、P1 / P2 のプランが提供されていますが、有効化の方法によって使用可能なプランが変わってきます。

現状、MDfS の有効化には次の 3 パターンから選択することができます。

- サブスクリプションレベルで Defender プランを有効化する

- サブスクリプションレベルで P1 / P2 のどちらを有効にするかを選択できる

- Log Analytics ワークスペースレベルで Defender プランを有効化する

- 機能についてはサブセットでの提供となるが P2 のコストが発生する

- リソースレベルで MDfS を有効化する

- 機能を有効化する場合は P1 で有効化される

- Free を指定することでリソースレベルで P1 / P2 を無効化することができる

サブスクリプションレベルでの有効化

サブスクリプションレベルでの有効化が使用される頻度の多い設定となるのではないでしょうか。この有効化方法については、MDfC が提供するすべての機能を使用することができ、利用する機能の調整も柔軟に行うことができます。

サブスクリプションに展開されているサポート対象のリソースすべてで、自動的に機能が有効化され、コスト発生の対象となります。

MDfS については、リソースレベルでの有効化と組み合わせることで、対象となるリソースを調整することができますが、有効にするリソースの調整については現時点では細かに制御することは難しいのではないでしょうか。

Log Analytics ワークスペースレベルでの有効化

MDfS は Log Analytics ワークスペースに接続されているリソースに対して有効化するという方法も提供されています。

この場合は MDfS か、Microsoft Defender for SQL Server のみ有効化することができます。

サブスクリプションレベルと比較すると、機能が有効化されるリソースを制限することができますので、一部のリソースだけ機能が有効化されていればよい場合などは、このパターンでの機能の有効化を検討することもできます。

Log Analytics ワークスペースレベルで有効にする場合の挙動については次のドキュメントが参考になります。

- Log Analytics ワークスペース レベルでプランを有効にする

- (サブスクリプションではなく) ワークスペース レベルでのみ Defender for Servers プランを有効にした場合はどうなりますか?

Log Analytics ワークスペース レベルでプランを有効にする に記載されていますが、Log Analytics レベルでの有効化は MDfS のプランを選択することはできず、P2 (プラン2) で自動的に有効化されます。

ワークスペースで Defender for Servers を有効にすると、接続されているサブスクリプションの設定に関係なく、接続されているすべてのマシンでプラン 2 が自動的に有効になります。

MDfS を使用する目的としては、Microsoft Defender for Endpoint (MDfE) の機能を期待していることが多いのではという気がしているのですが、Log Analytics ワークスペースレベルで有効化した場合は、よくある質問 に記載されている次の記載のとおり、MDfE は有効化されません。

Microsoft Defender for Servers は、Log Analytics ワークスペース レベルで有効にできますが、そのワークスペースに報告するサーバーのみが保護および課金され、それらのサーバーは、Microsoft Defender for Endpoint、脆弱性評価、Just-In-Time VM アクセスなど一部の利点を得られません。

Defender for Servers プランを選択する で MDfS のプランで使用できる機能が記載されていますが、Log Analytics ワークスペースレベルで有効化した場合、コストは P2 で発生しますが、P2 のすべての機能は使用することができず、MDfE を使用できない状態となっていることは意識する必要があります。

Microsfot Defender for SQL はリソース単位でも有効化することができるため、リソースレベルで MDfS を有効化できるようになった現在、Log Analytics ワークスペースレベルで有効化が必要になることは少なくなるのではないでしょうか。

リソースレベルで有効化

2023-12-24 にリソースレベルの MDfS の有効化の一般提供が開始されました。

Defender for Servers at the resource level available as GA

December 24, 2023

It is now possible to manage Defender for Servers on specific resources within your subscription, giving you full control over your protection strategy. With this capability, you can configure specific resources with custom configurations that differ from the settings configured at the subscription level.

Learn more about enabling Defender for Servers at the resource level.

ドキュメントとしては次の内容となります。

- リソース レベルで Defender for Servers を有効にする

- リソース レベルで Defender for Servers を無効にする

- サブスクリプション内のマシンのサブセットで Defender for Servers を有効にすることはできますか?

この機能によって、特定の仮想マシン / VMSS / Azure Arc 対応サーバーに対して、MDfS を P1 で有効にする / MDfS を適用していない状態にする (P1 / P2 の適用の無効化) ことができるようになりました。

詳細については、次の記事が参考になります。

- リソース単位で Microsoft Defender for Servers を API を用いて展開する(デプロイ編)

- Defender for Servers でリソース単位でプランを分けるには? (P2 混在編) (2024年6月時点)

- Defender for Servers のリソース レベルの有効化を試す

現状、GUI が提供されていませんので、Defender for Servers activation on resource level で公開されているスクリプトを使用するか、Pricings の API を使用する必要があります。

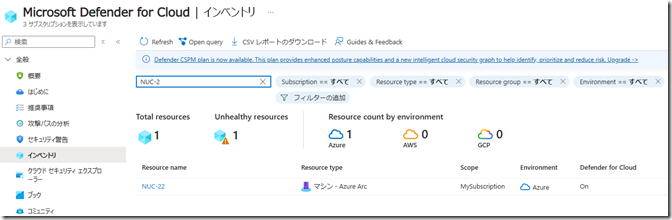

有効になっているかについては、MDfC のインベントリの Defender for Cloud から確認することができます。

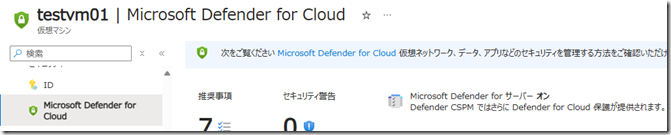

Azure VM の場合は、VM の Microsoft Defender for Cloud からも確認できます。

Log Analytics ワークスペースレベルで有効化した場合、これらの表示は Off になっていたはずですが、リソースレベルで有効化した場合は、設定状況に即した状態で表示が行われています。

ワークスペースレベルとリソースレベルを比較すると次の違いが大きいのではないでしょうか。

- ワークスペースレベル: 機能制限が行われた P2 (MDfE が使用できない)

- リソースレベル : P1 (MDfE が使用できる)

リソースレベルで有効化した場合、試用版が有効になっているような気がする

MDfC は初期状態は無効で、サブスクリプションレベルで有効にした場合、30 日間は試用版として無償で使用することができます。

現状、リソースレベルで MDfC を有効にした場合、試用版が有効になっているような挙動をしていそうでした。

リソースレベルでの MDfC の有効化は、MDfS を P1 で有効にする機能となりますが、その機能の有効化でフル機能が使用できる 30 日間の試用版が有効になってしまうは、少しもったいない気がしますね…。

Microsoft Defender for Endpoint の動作確認

Azure VM / Azure Arc 対応サーバーで MDfS を有効にする目的の一つとしては、Microsoft Defender for Endpoint (MDfE) があるかと思います。

Log Analytics ワークスペースレベルでの MDfS の有効化では、MDfE を使用することはできませんでしたが、リソースレベルでは使用することができるようになり、今後 MDfE を使用する機会も多くなるのではないでしょうか。

MDfE が期待通り動作するかの確認については、次のドキュメントの内容で実施することができます。

- Microsoft Defender for Cloud でのアラートの検証

- Microsoft Defender for Endpointに最近オンボードされたデバイスで検出テストを実行する

- デバイスのオンボードおよびレポート サービスを検証するための EDR 検出テスト

- Defender for Endpoint 統合を有効にする

Azure で MDfE を使用する場合、拡張機能として MDE.Windows / MDE.Linux がインストールされている必要があります。

この拡張機能は MDfE が使用できる環境になっていれば、自動的にインストールがされます。

拡張機能のインストールについては、最大で 12 時間かかる可能性があることが記載されていますので、インストールがされるまでは少し時間を待つ必要があります。(私の環境では 1 時間以内にインストールされるケースが大半でしたが)

この拡張機能がインストールされた環境であれば検出テストの方法を使用することで、MDfE による検出を確認することができます。(Log Analytics ワークスペースレベルの有効化では MDfE 用の拡張機能がインストールされないため MDfE を使用することができません)