AWS 上に構築した EC2 インスタンスを使用して Azure の仮想ネットワークの VPN と接続ができるか試してみました。

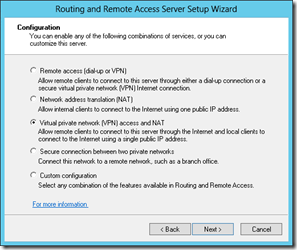

EC2 インスタンスは Windows で RRAS を追加した NAT インスタンスを使用しています。

# NIC を 2 枚使用した NAT インスタンスを構築しています。 RRAS を使用した NAT インスタンスの組み方は以下が参考になります。

[VPC][EC2]WindowsでNATインスタンスを構成してみた

Windows Server 2012 で Amazon VPC の NAT インスタンスを構築してみた

VPN として使用するので、VPN and NAT として構築している点が違いますが、後の作業は一緒です。

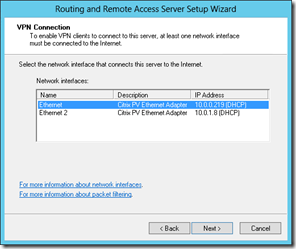

VPN のコネクションに使用するネットワークは外部に接続している (Elastic IP / Public IP) ネットワークを指定しています。

また、Linux を使用した場合の設定に関しては、Connecting Clouds ? Creating a site-to-site Network with Amazon Web Services and Windows Azure が参考になります。

AWS はNAT インスタンスができている状態からスタートしています。

Azure の VPN は動的ルーティングで設定しています。

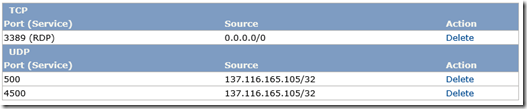

まずは、Public Network で使用している Security Group に UDP 500 (IKE) / UDP 4500 (NAT-T) の Inbound のルールを追加します。

この際、接続先としては Azure の VPN のゲートウェイのグローバル IP を許可します。

これで入力方向のセキュリティ設定ができましたので RRAS に VPN の設定を行います。

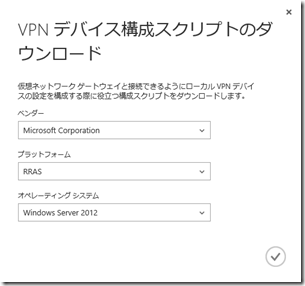

今回は、RRAS の設定については、Azure のポータルからダウンロードしたスクリプトを利用しています。

すでに NAT インスタンスを構成している状態でこのスクリプトを実行して、デマンドダイヤルの設定を RRAS に追加しています。

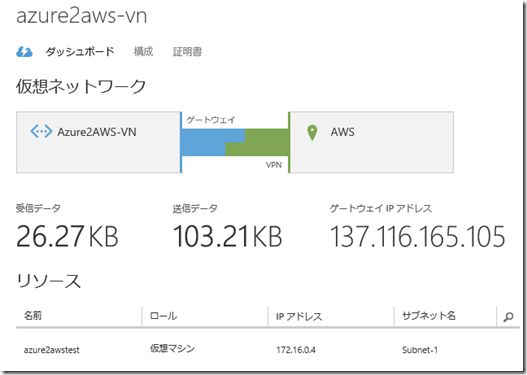

設定が終わるとこのようにつながってはいるようです。

なぜ、未完なのかというとポータルから接続はできているのですが、インスタンス間の疎通がうまくできなかったもので…。

RRAS の管理コンソールでも Azure とのVPN は接続済みになっていたので RRAS とインスタンス間の疎通ぐらいはできるかなと思ったのですが、これもうまくできなかったのですよね。

FW をフルアクセス可能にしたり、Security Group の Inbound を All Trafic にしたりしてみたのですが、なかなかうまくいかず。

VPN が接続されたタイミングで Elastic IP 経由でのリモートデスクトップが接続されなくなってしまったりといろいろと調べないことがありそうでした。

ということでネットワークをきちんと勉強しようと思った今日この頃です。