Azure Arc 対応サーバー (Enabled Server) で Azure に認識させているサーバーについては、Azure Policy の管理対象とすることができます。

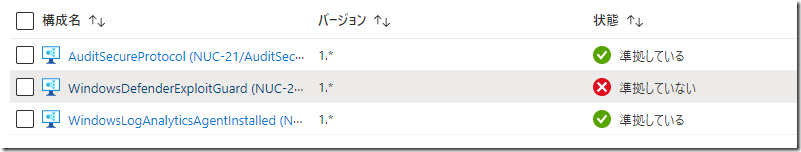

ポリシーの準拠状況は、Azure Arc のブレードの「ポリシー」や「マシン構成 (プレビュー)」から確認することができるのですが、Azure セキュリティベンチマークを割り当て対象としている場合、Windows の標準設定だと「マシン構成 (プレビュー)」の「WindowsDefenderExploitGuard」の構成が「準拠していない」状態となります。

この構成を準拠している状態に持っていくための設定をまとめておきたいと思います。

Contents

Azure セキュリティベンチマーク

Azure セキュリティベンチマークについては、Azure セキュリティ ベンチマークのドキュメント に記載されており、どのようなものかについては、Azure セキュリティ ベンチマークの概要 に次のように記載されています。

Azure セキュリティ ベンチマークには、Azure で使用するサービスをセキュリティで保護するために使用できる、影響力の高いセキュリティに関する推奨事項のコレクションが含まれています。

Azure で提供されている各種サービスについてのセキュリティの推奨事項がまとめられたものであり、このベンチマークについては、

- Azure ポリシー

- Microsoft Defender for Cloud

から、「イニシアティブ」(ポリシーの集合) として、適用することができるようになっています。

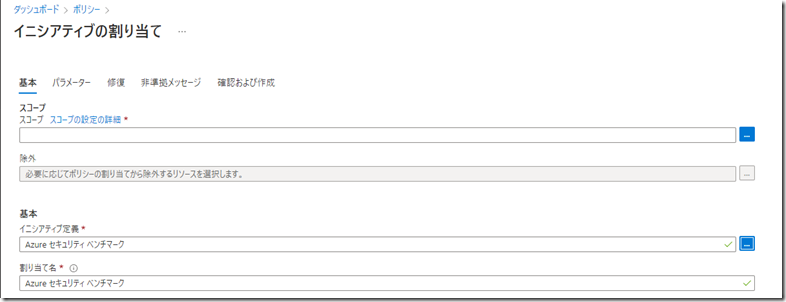

Azure ポリシーで設定する場合には、「イニシアティブの割り当て」から事前に定義されているイニシアティブとして選択でき、

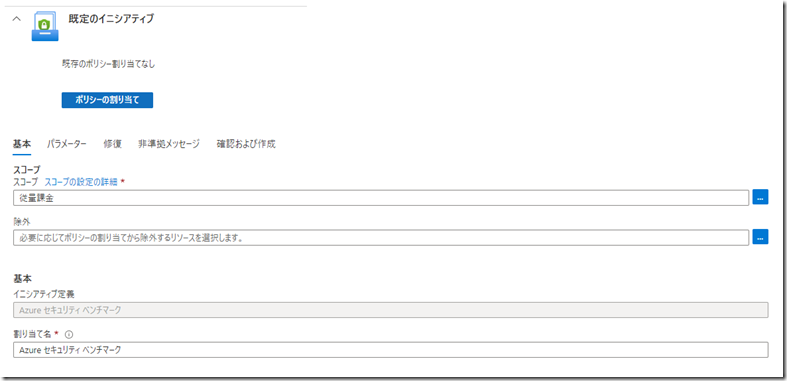

Microsoft Defender for Cloud から設定する場合には、「環境設定」->「対象のサブスクリプション」(or Tenant Root Group) を選択し、「既定のイニシアティブ」の「ポリシーの割り当て」から割り当てることができます。

Azure セキュリティベンチマークでは Azure Arc 対応サーバーの Azure セキュリティ ベースライン が含まれており、イニシアティブを割り当てたスコープに含まれている Azure Arc 対応サーバーのリソースに対しては、このポリシーの準拠状況が報告されるようになり、冒頭に記載した Arc のブレードの 「ポリシー」や「マシン構成 (プレビュー)」で準拠状況を確認することができます。

本投稿で対象としている Windows Defender Exploit Guard については ES-2: 一元管理された最新のマルウェア対策ソフトウェアを使用する で定義されているガイダンスとなります。

WindowsDefenderExploitGuard で非準拠の内容

Windows Server の初期状態ではWindowsDefenderExploitGuard の構成は次のように「準拠していない」となっているかと思います。

この構成 (構成パッケージ) については、ゲスト構成用の Azure Policy 組み込みパッケージ で確認することができます。どのような内容の確認が行われているかについては、WindowsDefenderExploitGuard で確認できるようです。

関連する情報としては次の 2 点となります。

Microsoft Defender for Cloud の推奨事項 (セキュリティのベスト プラクティスを実装する -> マシンで Windows Defender Exploit Guard を有効にする必要がある) の情報を見ると、この辺の情報も記載されています。

- フォルダー アクセスの制御を有効にします。

- 次の攻撃面の減少ルールを構成します

- メール クライアントと Web メールで実行可能なコンテンツをブロックする

- USB から実行される信頼されていないプロセスまたは署名されていないプロセスをブロックする

- Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗用をブロックする

- すべての Office アプリケーションによる子プロセスの作成をブロックする

- JavaScript または VB スクリプトによる

- ウンロードされた実行可能なコンテンツの起動をブロックする

- 難読化された可能性のあるスクリプトの実行をブロックする

- Office アプリケーションによる実行可能なコンテンツの作成をブロックする

- Office の通信アプリケーションによる子プロセスの作成をブロックする

- Office マクロからの Win32 API 呼び出しをブロックする

- Adobe Reader による子プロセスの作成をブロックする

- Office アプリケーションによる他のプロセスへのコード挿入をブロックする

Windows Server のデフォルトの状態では、上記のような Exploit Gurad の設定が有効になっていないため、準拠していないと認識されます。

これについては、Arc のブレードの「マシン構成 (プレビュー)」の理由からも確認できます。GUID の内容については、ASR 規則から GUID マトリックスへ で確認ができます。

- Controlled Folder Access is not enabled on this machine. The current value is ‘0’, but the expected value is ‘1’.

- The Attack Surface Reduction rule with the id ‘d4f940ab-401b-4efc-aadc-ad5f3c50688a’ and the name ‘Block all Office applications from creating child processes’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘26190899-1602-49e8-8b27-eb1d0a1ce869’ and the name ‘Block Office communication application from creating child processes’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ’92e97fa1-2edf-4476-bdd6-9dd0b4dddc7b’ and the name ‘Block Win32 API calls from Office macro’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘3b576869-a4ec-4529-8536-b80a7769e899’ and the name ‘Block Office applications from creating executable content’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘be9ba2d9-53ea-4cdc-84e5-9b1eeee46550’ and the name ‘Block executable content from email client and webmail’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘d3e037e1-3eb8-44c8-a917-57927947596d’ and the name ‘Block JavaScript or VBScript from launching downloaded executable content’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2’ and the name ‘Block credential stealing from the Windows local security authority subsystem (lsass.exe)’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c’ and the name ‘Block Adobe Reader from creating child processes’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘5beb7efe-fd9a-4556-801d-275e5ffc04cc’ and the name ‘Block execution of potentially obfuscated scripts’ is not enabled on this machine.

- The Attack Surface Reduction rule with the id ‘b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4’ and the name ‘Block untrusted and unsigned processes that run from USB’ is not enabled on this machine.

WindowsDefenderExploitGuard を準拠させる

手動で準拠させる場合、上記の情報を基にして、次のようなコマンドを実行することで対応ができます。(「-AttackSurfaceReductionRules_Actions AuditMode」 では NG なようで Enabled にする必要があるようでした)

Set-MpPreference -EnableControlledFolderAccess Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '3b576869-a4ec-4529-8536-b80a7769e899' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '26190899-1602-49e8-8b27-eb1d0a1ce869' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '5beb7efe-fd9a-4556-801d-275e5ffc04cc' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 'd4f940ab-401b-4efc-aadc-ad5f3c50688a' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 'd3e037e1-3eb8-44c8-a917-57927947596d' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 'b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '92e97fa1-2edf-4476-bdd6-9dd0b4dddc7b' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids '7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c' -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 'be9ba2d9-53ea-4cdc-84e5-9b1eeee46550' -AttackSurfaceReductionRules_Actions Enabled

Azure Arc のブレードを確認していて、この内容が何を示しているのかが理解できていなかったので、準拠方法を確認していたのですが、Azure Policy を構成する を一度実施して、Azure Policy を学習しないといけないなと思いました。